Вход через внешние поставщики идентификации#

Настройка входа через внешние поставщики идентификации включает в себя следующие шаги:

Выполнить настройки в разделе «Поставщики идентификации» в консоли управления Blitz Identity Provider.

Выполнить настройки на стороне поставщика идентификации.

Включить возможность входа через данный поставщик идентификации в разделе «Аутентификация» (см. Вход через внешние сервисы идентификации).

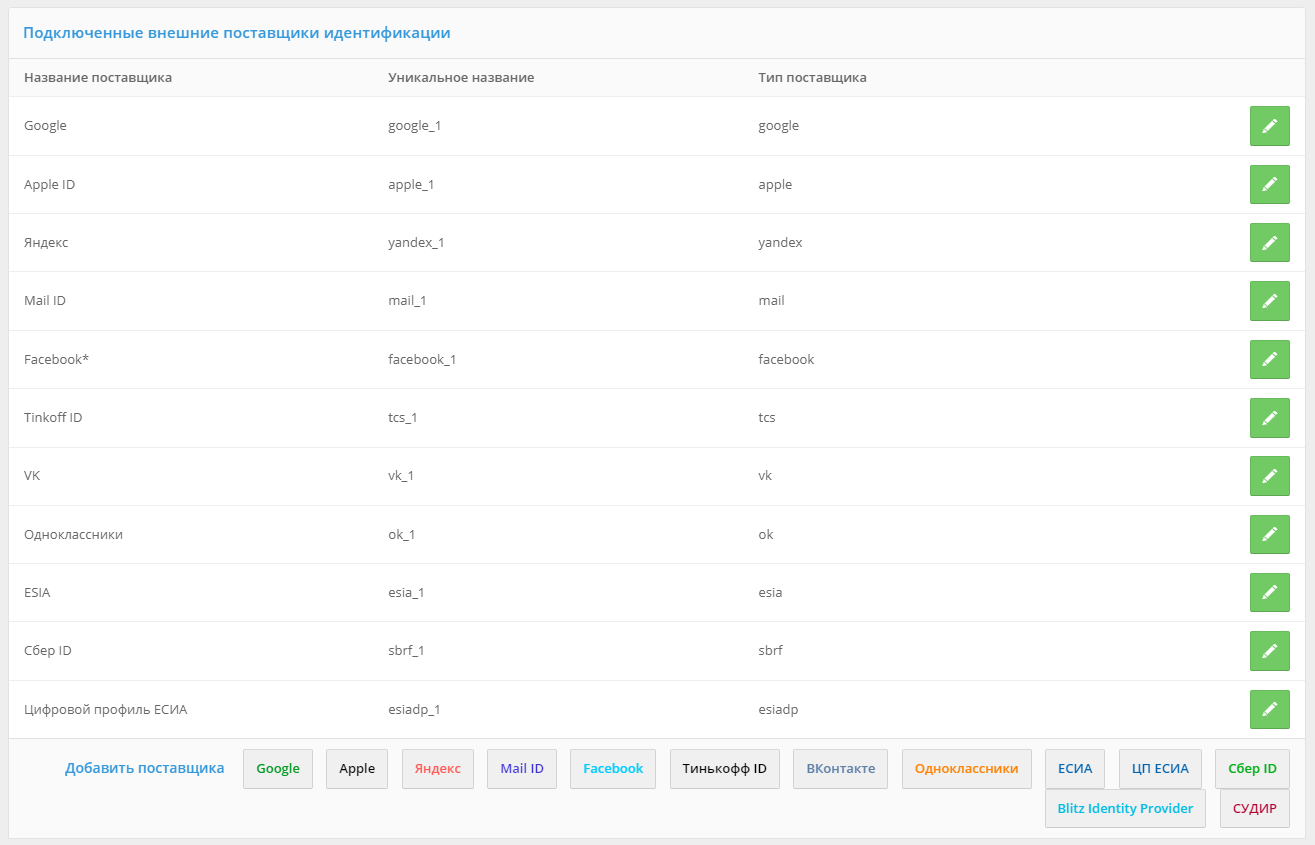

Для настройки используется раздел «Поставщики идентификации» в консоли управления. Начальный экран показывает настроенные поставщики и позволяет выбрать для настройки требуемый тип поставщика идентификации.

Вид экрана настройки поставщиков идентификации#

Настройка поставщика идентификации состоит из следующих шагов:

Задание идентификатора поставщика и имени поставщика.

Задание настроек подключения к поставщику (описаны в данном разделе по каждому из поставщиков идентификации).

Задание настроек связывания учетной записи внешнего поставщика идентификации и учетной записи Blitz Identity Provider. Эти настройки не имеют специфики, зависящей от типа поставщика.

Вход через Apple ID#

Для конфигурирования входа через Apple ID необходимо перейти в «Apple Developer Account» (обратите внимание, у компании должна быть действующая подписка Apple Developer ID) в раздел «Certificates, Identifiers & Profiles», в котором выполнить следующие операции:

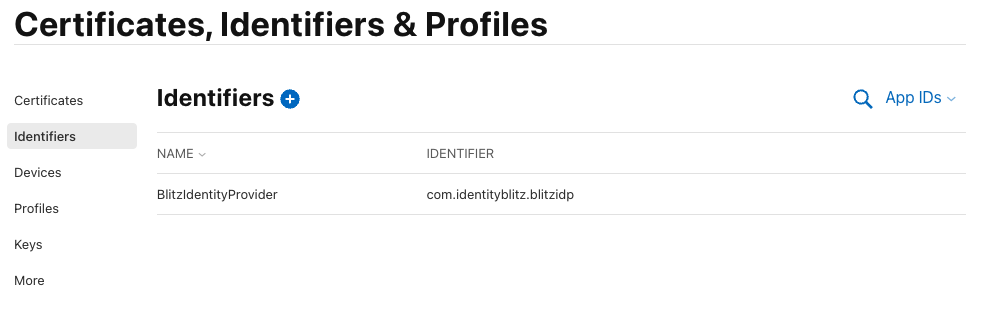

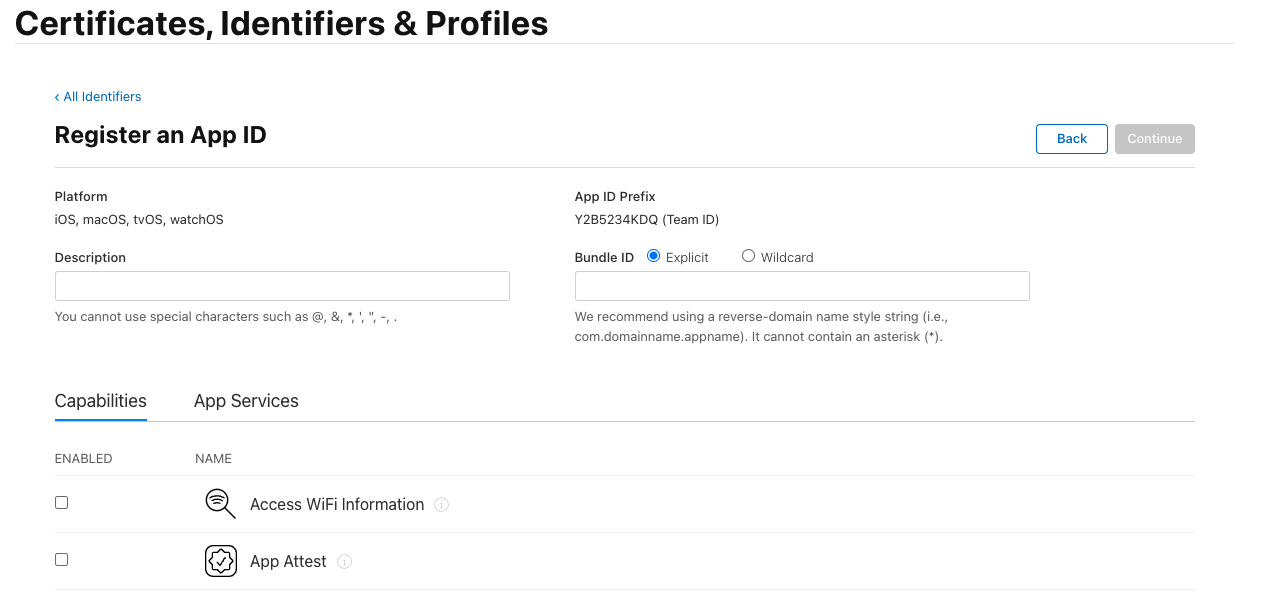

В окне «Certificates, Identifiers & Profiles» выбрать в правом верхнем углу фильтр «App IDs». Кнопкой «+» рядом с «Identifiers» создать новый «App ID»:

выбрать тип

App;задать «Description». Он будет отображаться пользователю в окне подтверждения входа по Apple ID;

в «Bundle ID» задать идентификатор вида

com.company.loginна основе используемого в Blitz Identity Provider домена;в «Capabilities» отметить «Sign In with Apple», нажать рядом кнопку

Editи проверить, что выбрано «Enable as a primary App ID»;будет предложено завершить настройку – это все описано в последующих пунктах. Пока нужно нажать «Register».

Отображение списка App IDs#

Регистрация нового App ID#

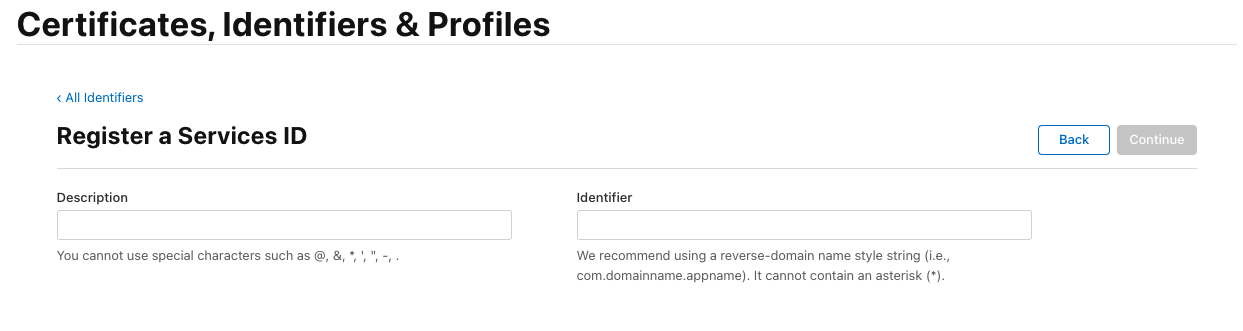

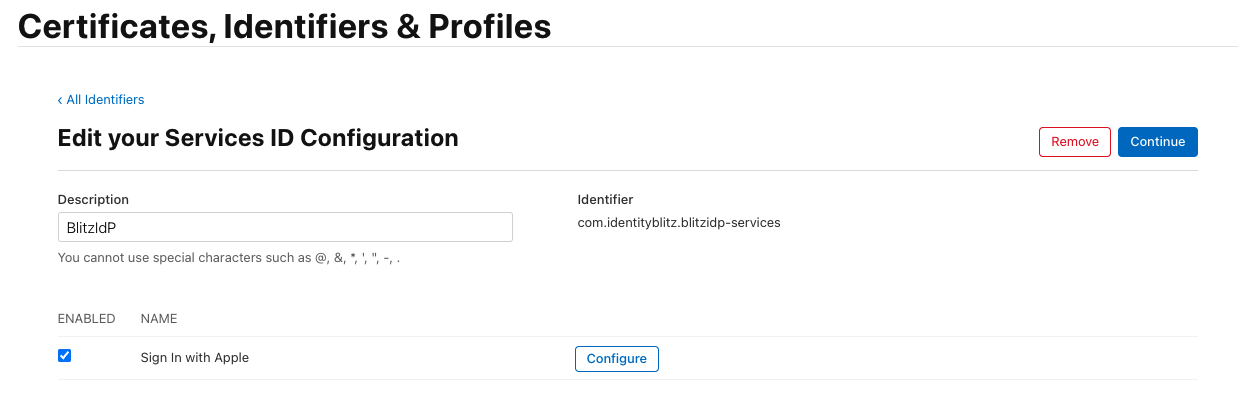

В окне «Certificates, Identifiers & Profiles» выбрать в правом верхнем углу фильтр «Services App IDs». Кнопкой «+» рядом с «Identifiers» создать новый «Services App ID»:

задать «Description». Он будет отображаться пользователю в окне подтверждения входа по Apple ID;

задать «Identifier». Рекомендуется задать в виде

com.company.loginна основе используемого в Blitz Identity Provider домена. Позже созданныйIdentifierнужно будет ввести в настройках Blitz Identity Provider в качествеclient_idв настройку «Идентификатор клиента (Service ID)»;нажать «Register»;

выбрать созданный «Service ID». В его настройках поставить чекбокс «ENABLED» и нажать «Configure»;

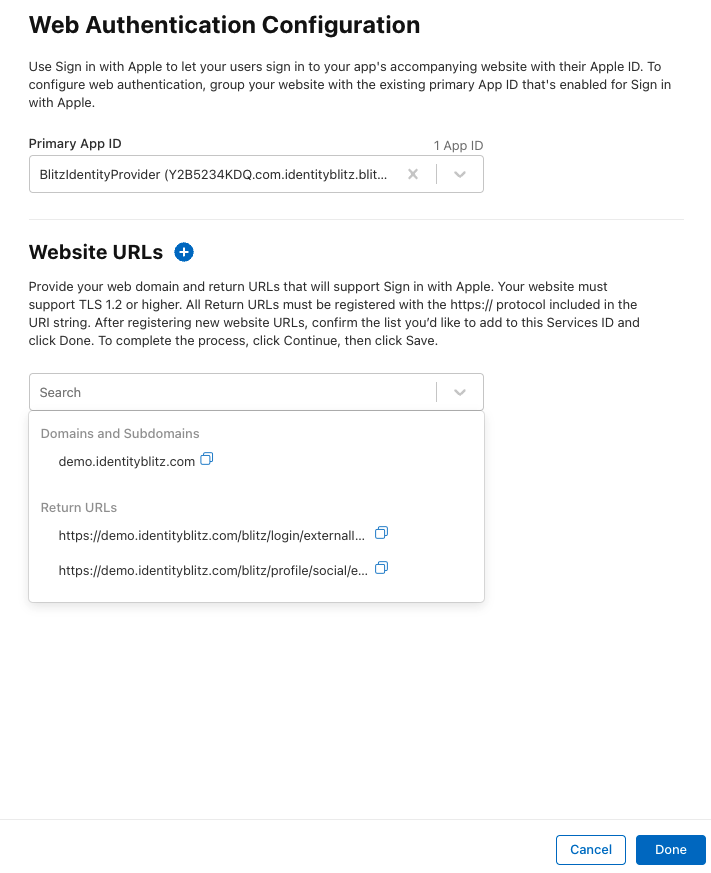

в открывшемся окне проверить, что в «Primary App ID» указывается созданный ранее «App ID»;

в «Domains and Subdomains» через запятую перечислить домены, используемые Blitz Identity Provider;

в «Return URLs» перечислить

URLвозврата через запятую и с указаниемhttps. Нужно указатьURL, образцы которых Blitz Identity Provider показывает в настройках подключения Apple ID, например:

https://login.company.com/blitz/login/externalIdps/callback/apple/apple_1/false https://login.company.com/blitz/profile/social/externalIdps/callbackPopup/apple/apple_1

подтвердить задание настроек, нажав последовательно «Confirm», «Done», «Continue», «Save» в последующих экранах;

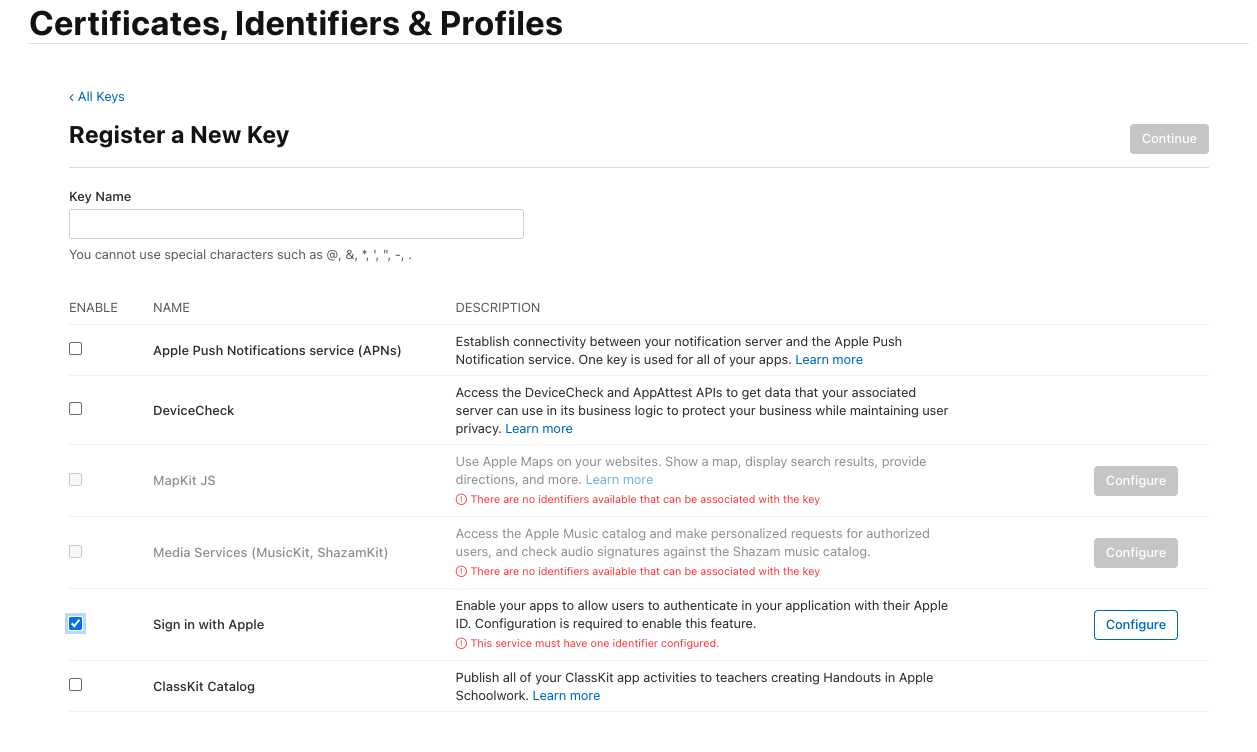

В меню «Keys» создать ключ для «Sign In with Apple». Это можно сделать только однократно, так что рекомендуется созданный ключ где-то сохранить. В Blitz Identity Provider в настоящий момент этот ключ не используется и не понадобится, но он должен быть создан и сохранен на будущее.

Регистрация нового Services App ID#

Редактирование конфигурации Services App ID#

Регистрация доменов и разрешенных адресов возврата для Services App ID#

Регистрация ключа#

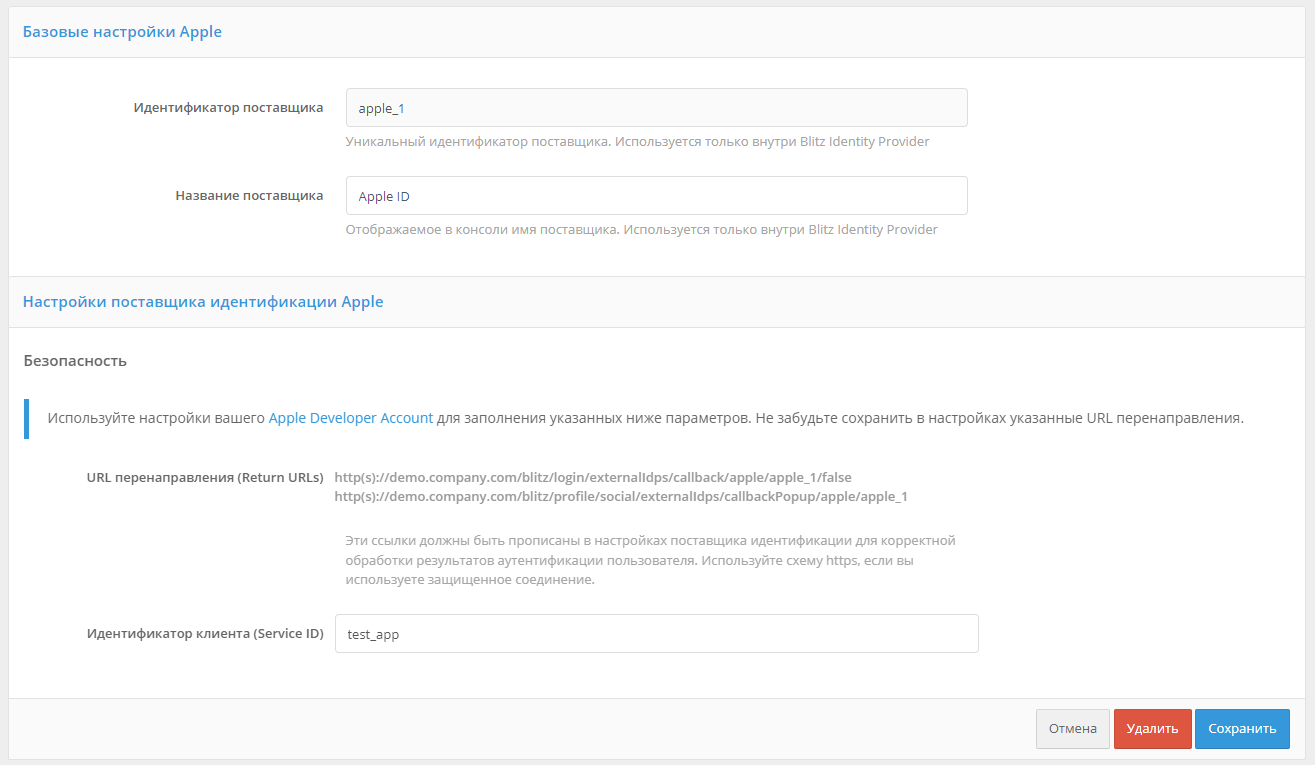

После окончания настроек в «Apple Developer Account» необходимо:

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Apple.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

Идентификатор клиента (

Service ID), полученный в Apple Developer Account.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Apple.

Настройка поставщика идентификации Apple ID#

Вход через Google#

Для конфигурирования входа через Google необходимо выполнить следующие шаги:

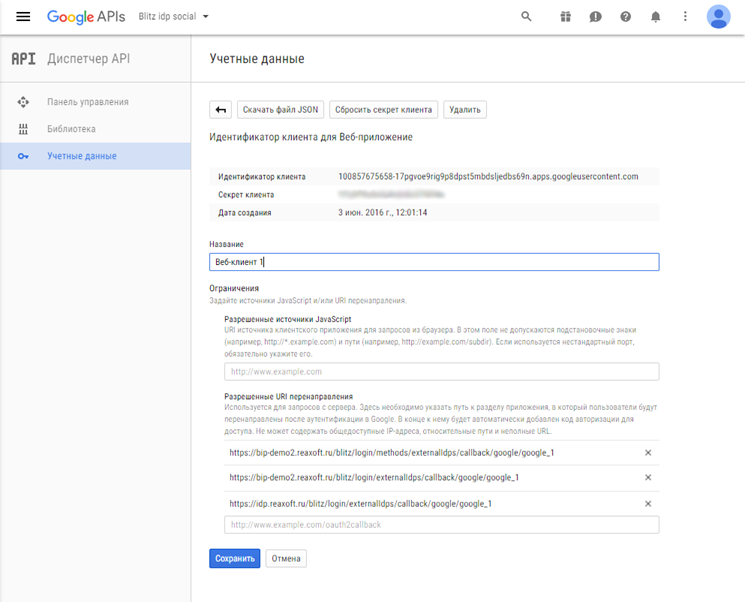

Перейти в Диспетчер API Google, в котором выполнить следующие операции:

перейти в раздел «Учетные данные»;

создать проект и создать новые учетные данные типа «Идентификатор клиента OAuth»;

тип нового идентификатора клиента (например, веб-приложение) и дать ему название;

ограничения не задавать, они будут указаны позже;

Google сгенерирует идентификатор и секрет клиента, они потребуются для последующего ввода в консоли управления Blitz Identity Provider.

в «Разрешенные URI перенаправления» перечислить

URLвозврата через запятую и с указаниемhttps. Нужно указатьURL, образцы которых Blitz Identity Provider показывает в настройках подключения Google, например:

https://login.company.com/blitz/login/externalIdps/callback/google/google_1/false https://login.company.com/blitz/profile/social/externalIdps/callbackPopup/google/google_1

Настройки в Диспетчере API Google#

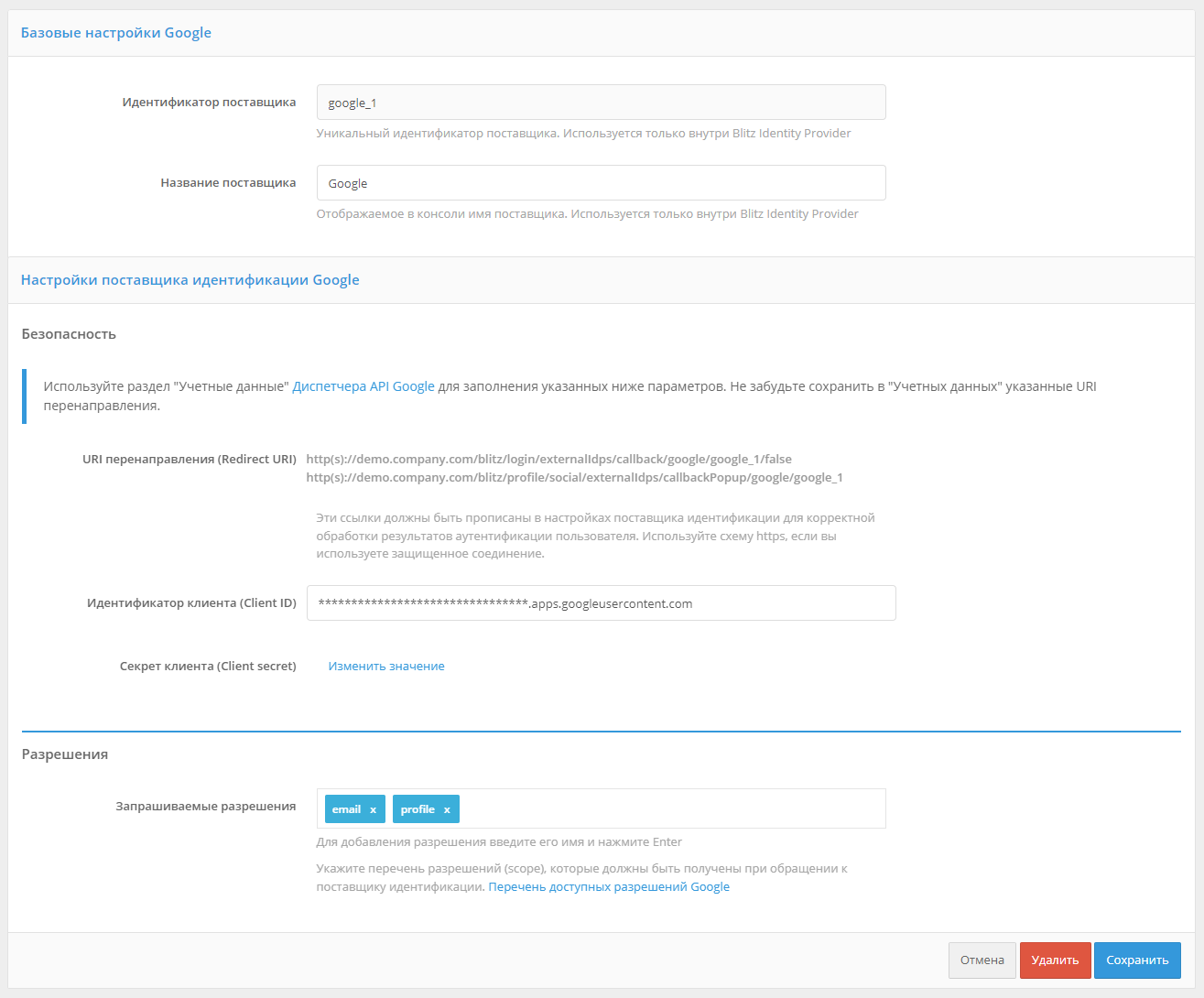

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Google.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

Идентификатор клиента (

Client ID), полученный в Диспетчере API Google;Секрет клиента (

Client secret), полученный в Диспетчере API Google;Запрашиваемые разрешения (

scope), предусмотренные в Google.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Google.

Настройки поставщика идентификации Google#

Вход через Яндекс#

Для конфигурирования входа через Яндекс необходимо выполнить следующие шаги:

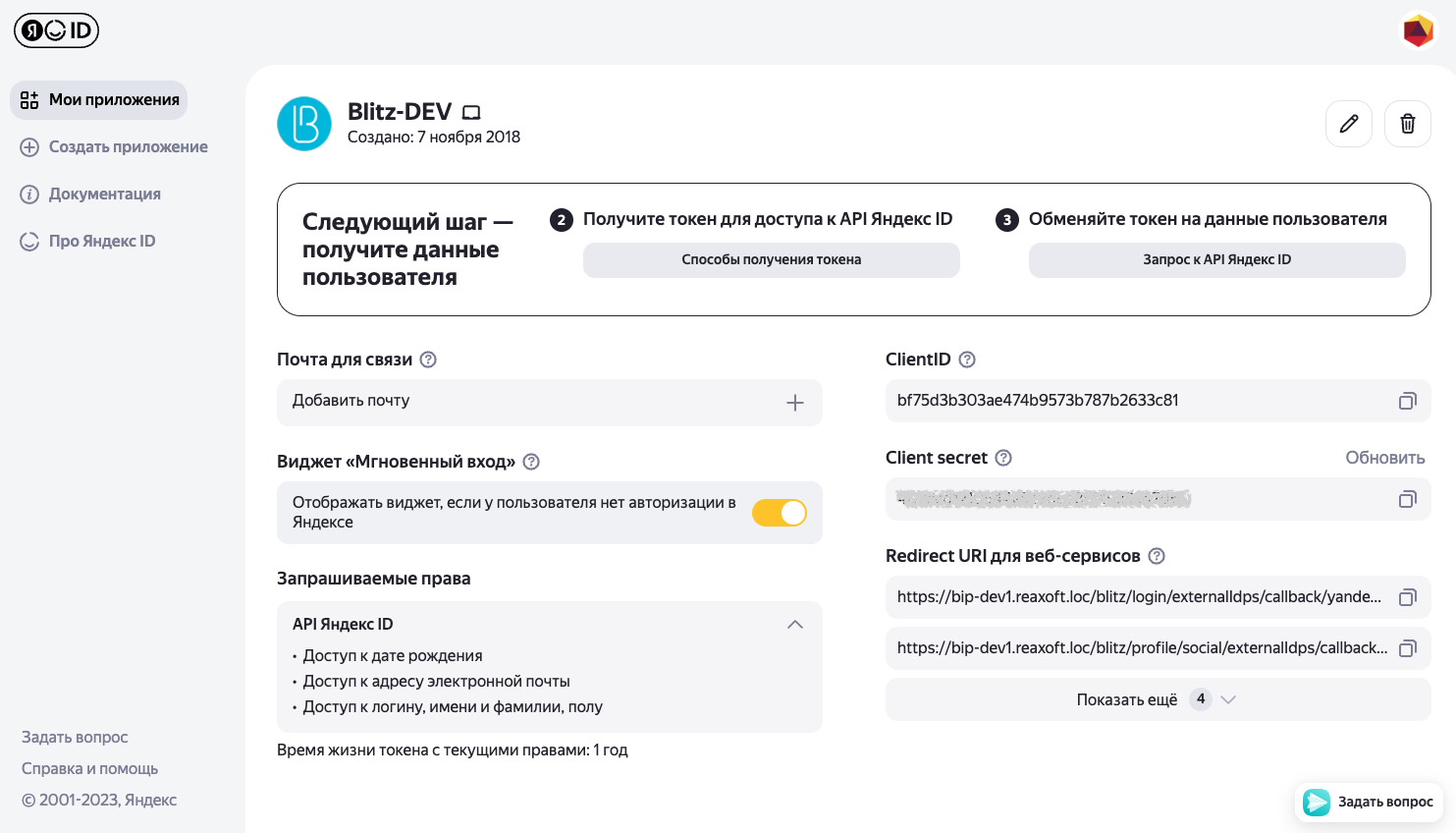

Перейти в приложение Яндекс.OAuth, в котором выполнить следующие операции:

нажать на кнопку «Зарегистрировать новое приложение»;

ввести данные приложения, в том числе в настройках «Платформы» отметить «Веб-сервисы» и ввести в поле «Callback URI» перечень URL, образцы которых Blitz Identity Provider показывает в настройках подключения Яндекс, например:

https://login.company.com/blitz/login/externalIdps/callback/yandex/yandex_1/false https://login.company.com/blitz/profile/social/externalIdps/callbackPopup/yandex/yandex_1

в перечне доступов раскрыть API Яндекс.Паспорта и отметить «Доступ к адресу электронной почты», «Доступ к дате рождения» и «Доступ к логину, имени и фамилии, полу».

по результатам регистрации будет сгенерирован

ClientIDприложения и егоClient secret, они потребуются для последующего ввода в Blitz Identity Provider.

Настройки в Яндекс.OAuth#

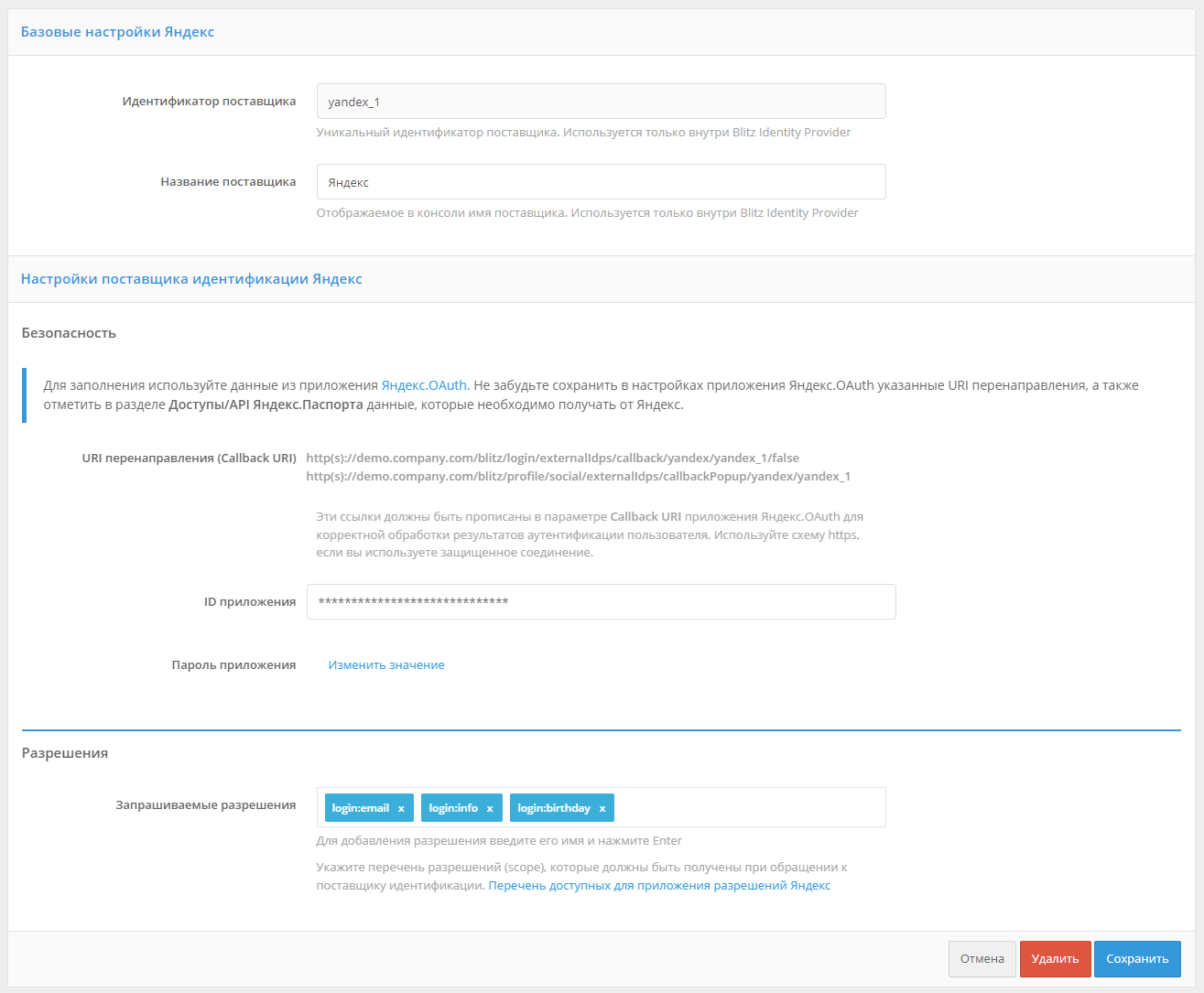

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Яндекс.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

Идентификатор клиента (

Client ID), полученный в приложении Яндекс.OAuth;Секрет клиента (

Client secret), полученный в приложении Яндекс.OAuth;Запрашиваемые разрешения (

scope), предусмотренные в Яндекс.OAuth – для указанных ранее доступов следует указатьlogin:email,login:infoиlogin:birthday.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Яндекс.

Настройки поставщика идентификации Яндекс#

Вход через Facebook#

Для конфигурирования входа через Facebook [1] необходимо выполнить следующие шаги:

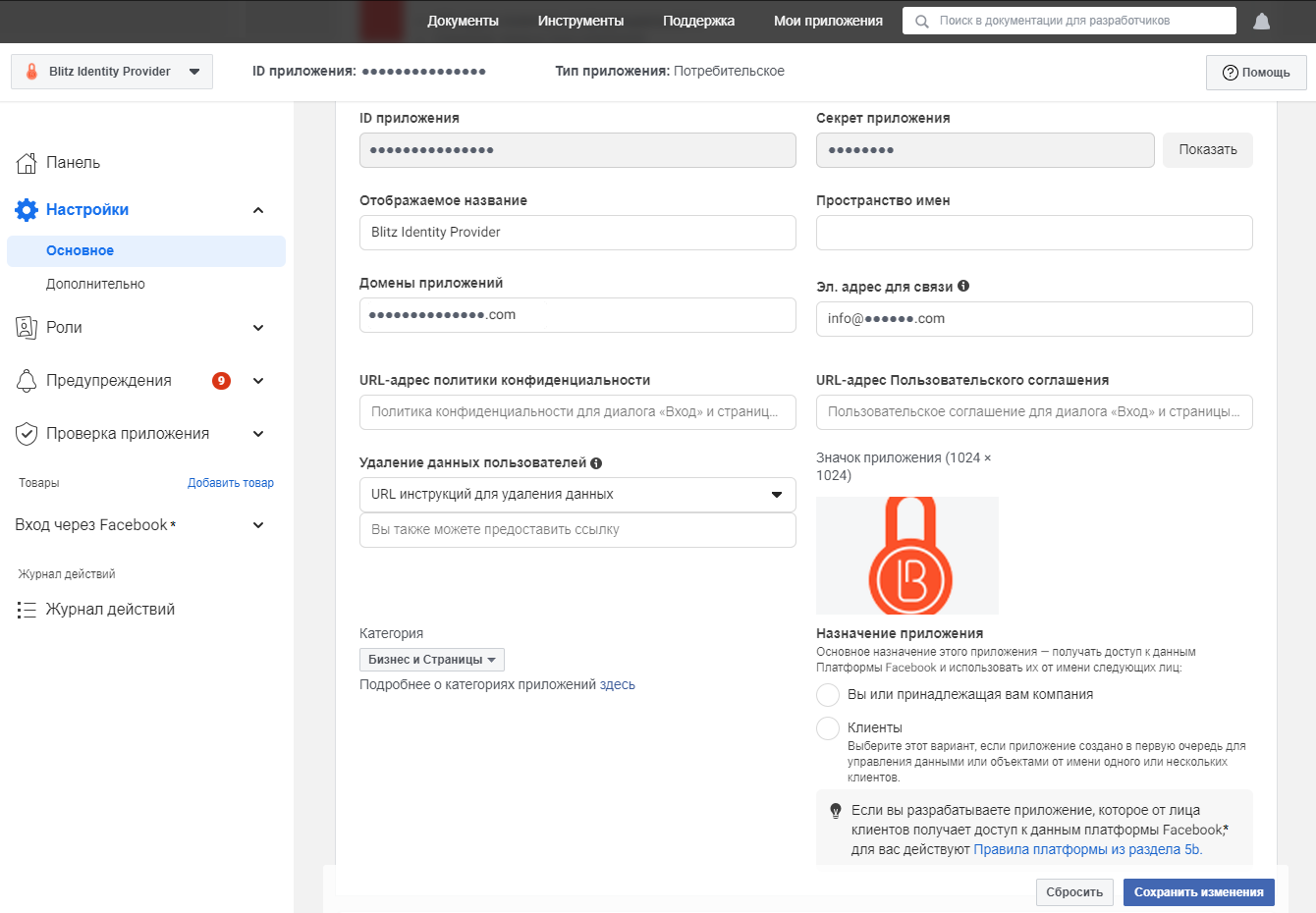

Перейти в панель Facebook для разработчиков, в которой выполнить следующие настройки:

добавить новое приложение, указав его название, адрес электронной почты для связи и категорию приложения;

создать идентификатор приложения;

перейти в настройки приложения, раздел «Основное». В этом разделе указать параметр «Домены приложения» (параметр должен соответствовать домену, на котором установлен Blitz Identity Provider) и добавить сайт с аналогичным URL.

перейти в раздел «Проверка приложения» и активировать пункт «Сделать приложение «…» доступным для всех».

Настройки в панели Facebook для разработчиков#

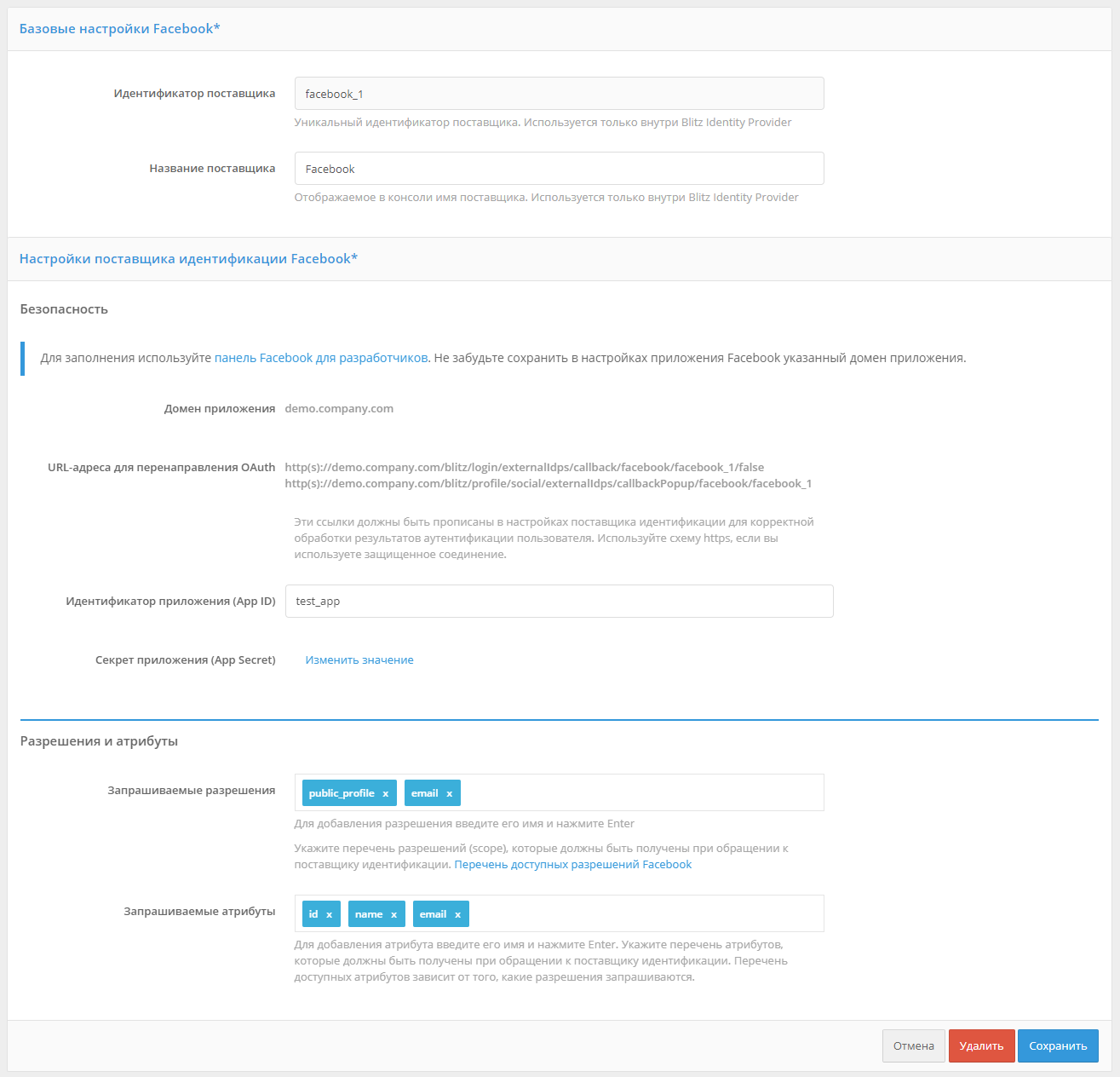

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Facebook.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

Идентификатор приложения (

App ID), полученный в панели Facebook для разработчиков;Секрет приложения (

App Secret), полученный в панели Facebook для разработчиков;Запрашиваемые разрешения (

scope), предусмотренные в Facebook;Запрашиваемые атрибуты, предусмотренные в Facebook; допустимо указывать только те атрибуты, которые предусмотрены выбранными разрешениями.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Facebook.

Настройки поставщика идентификации Facebook#

Вход через ВКонтакте#

Для конфигурирования входа через ВКонтакте необходимо выполнить следующие шаги:

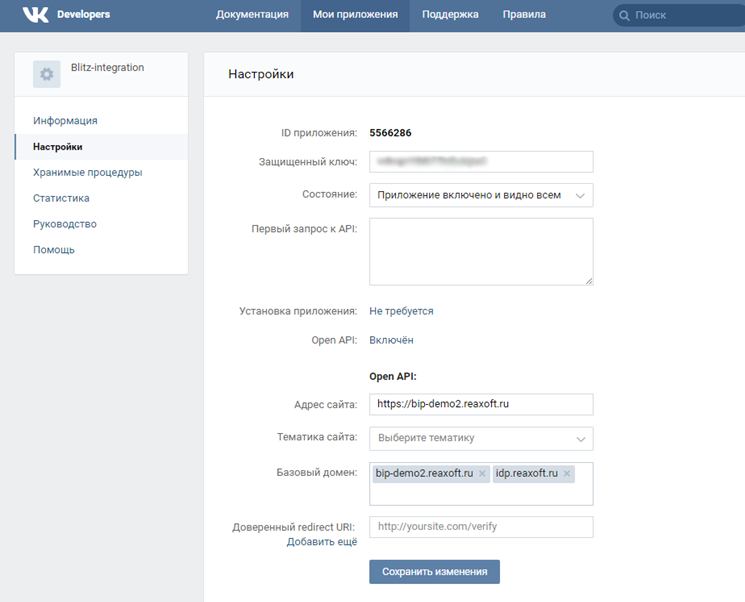

Перейти в панель VK для разработчиков, в котором выполнить следующие операции:

перейти в раздел «Мои приложения»;

выбрать пункт «Создать приложение»;

выбрать тип создаваемого приложения – «Веб-сайт», указать его название, адрес, и домен;

в появившемся окне настроек приложения прописать базовый домен приложения (должен совпадать с доменом, на котором установлен Blitz Identity Provider).

Настройки в панели VK для разработчиков#

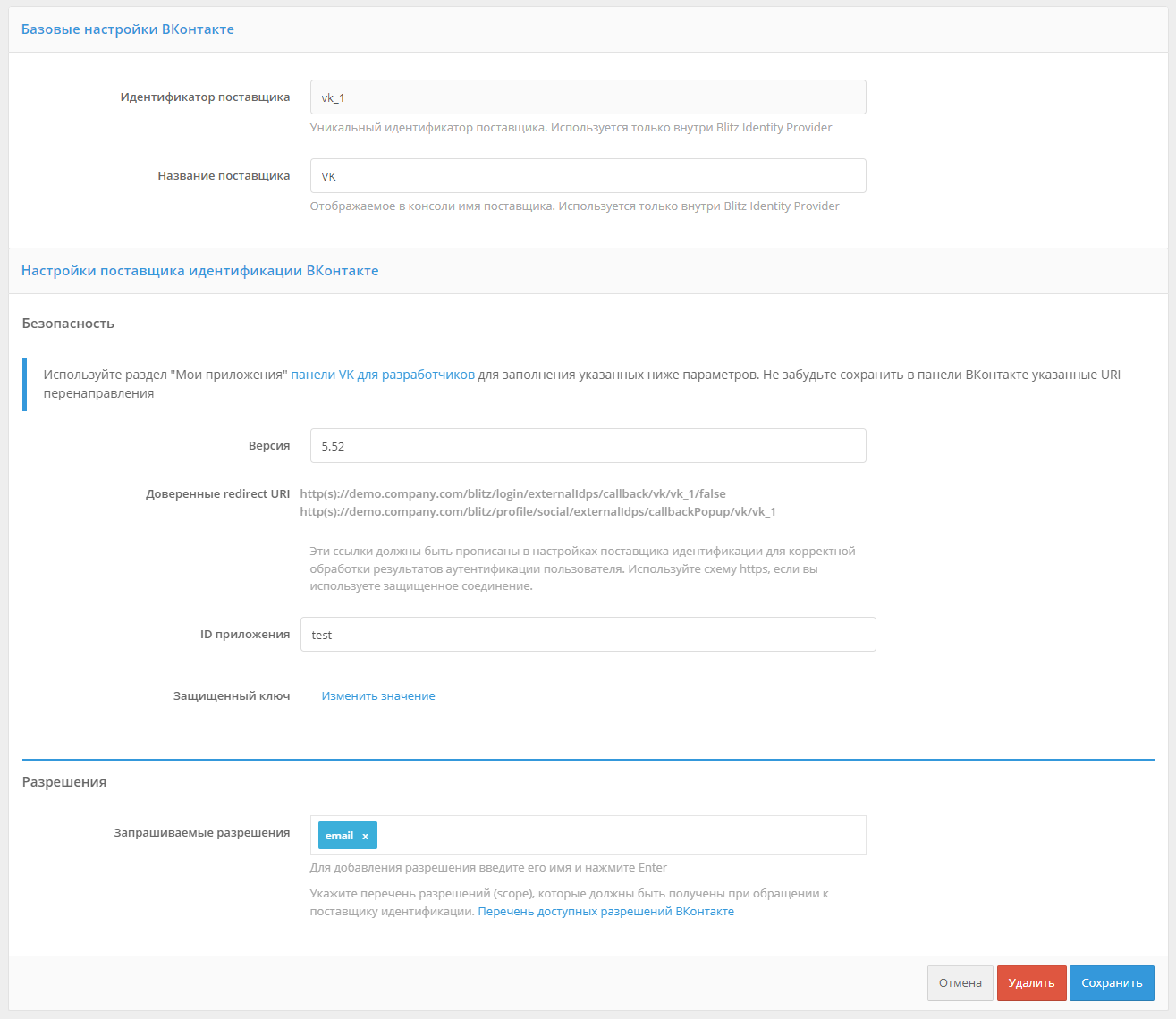

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

ВКонтакте.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

Версия – указать используемую версию API ВКонтакте (например, 5.53);

ID приложения, полученный в панели VK для разработчиков;

Защищенный ключ, полученный в панели VK для разработчиков;

Запрашиваемые разрешения, предусмотренные в ВКонтакте.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации ВКонтакте.

Настройки поставщика идентификации ВКонтакте#

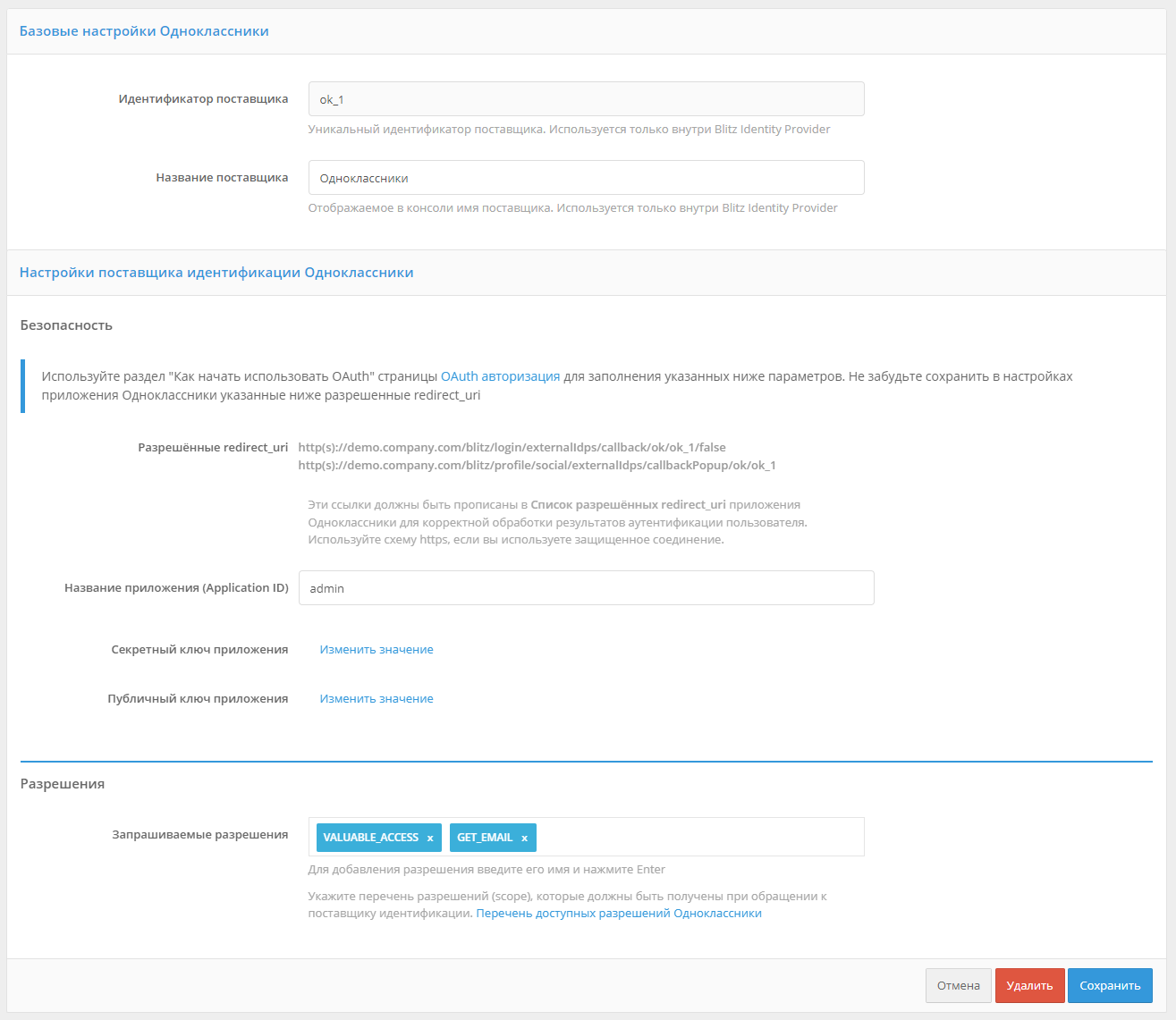

Вход через Одноклассники#

Для конфигурирования входа через Одноклассники необходимо выполнить следующие шаги:

Перейти на страницу «OAuth авторизация», где выполнить следующие операции:

зарегистрироваться в сети Одноклассники и привязать к своему аккаунту email – на этот email будут приходить письма, содержащие регистрационные данные приложений;

получить права разработчика по ссылке

https://ok.ru/devaccess;зарегистрировать свое приложение и получить

Application ID, публичный ключ приложения и секретный ключ приложения;запросить следующие права для приложения:

VALUABLE_ACCESS,LONG_ACCESS_TOKEN,GET_EMAIL;прописать перечень разрешённых

redirect_uri, образцы которых Blitz Identity Provider показывает в настройках подключения сети Одноклассники, например:

https://login.company.com/blitz/login/externalIdps/callback/ok/ok_1/false https://login.company.com/blitz/profile/social/externalIdps/callbackPopup/ok/ok_1

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Одноклассники.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

Название приложения (

Application ID);Секретный ключ приложения;

Публичный ключ приложения;

Запрашиваемые разрешения.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Одноклассники.

Настройки поставщика идентификации Одноклассники#

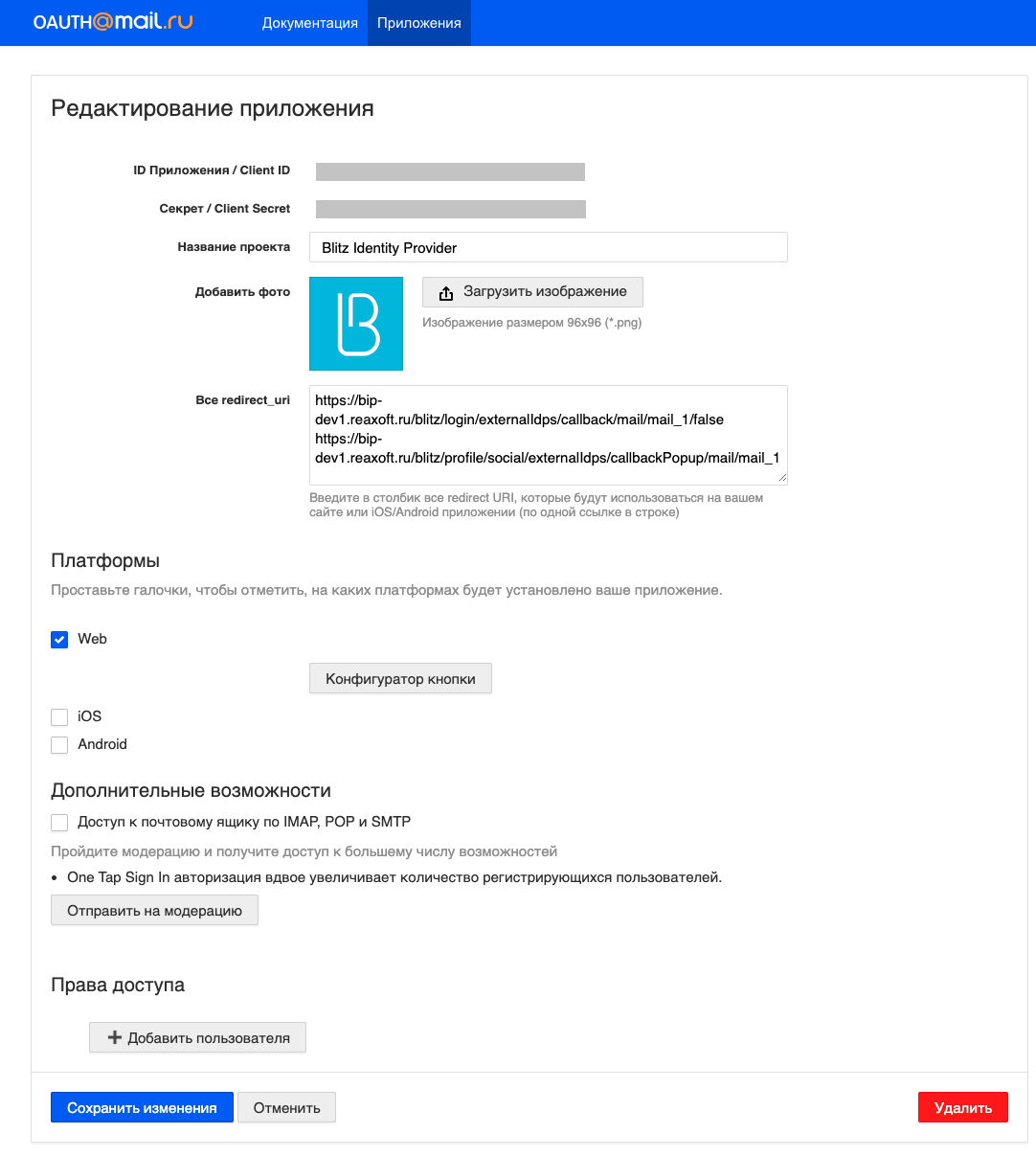

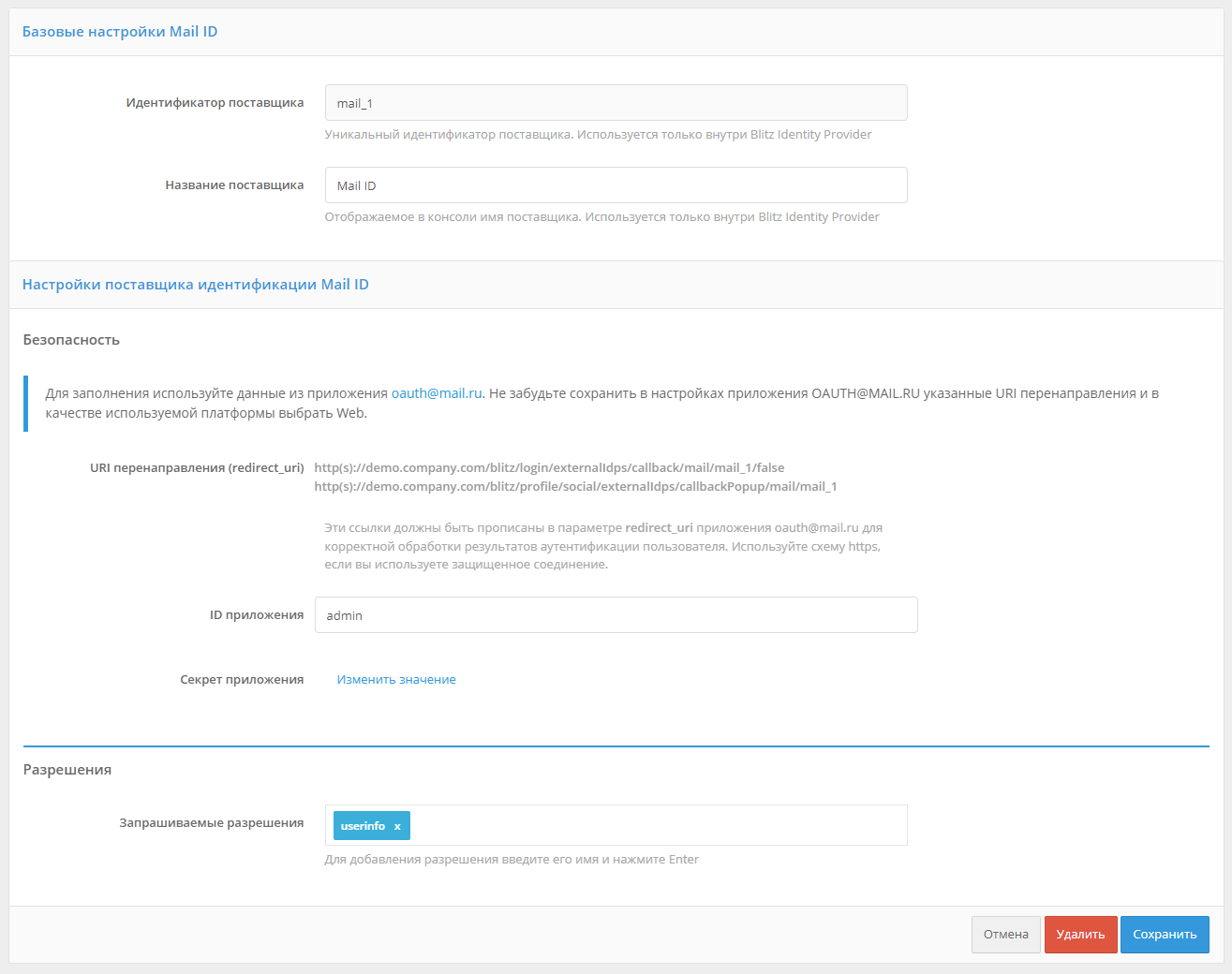

Вход через Mail ID#

Для конфигурирования входа через Mail ID необходимо выполнить следующие шаги:

Перейти на страницу «Создание приложения» в OAuth@Mail.ru, где выполнить следующие операции:

нажать на кнопку «Создать приложение»;

аутентифицировать под учетной записью Mail.ru;

ввести данные приложения, название приложения;

в поле «Все redirect_uri» указать перечень URI перенаправления, образцы которых Blitz Identity Provider показывает в настройках подключения Mail ID, например:

https://login.company.com/blitz/login/externalIdps/callback/mail/mail_1/false https://login.company.com/blitz/profile/social/externalIdps/callbackPopup/mail/mail_1

в блоке «Платформы» поставить галочку на Web;

по результатам регистрации будет сгенерирован

ClientIDприложения и егоClient secret, они потребуются для последующего ввода в Blitz Identity Provider.

Настройки в OAuth@Mail.ru#

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Mail ID.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

Идентификатор клиента (ID приложения), полученный ранее;

Секрет приложения, полученный ранее;

Запрашиваемые разрешения (

scope), например,userinfo.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Mail ID.

Настройки поставщика идентификации Mail ID#

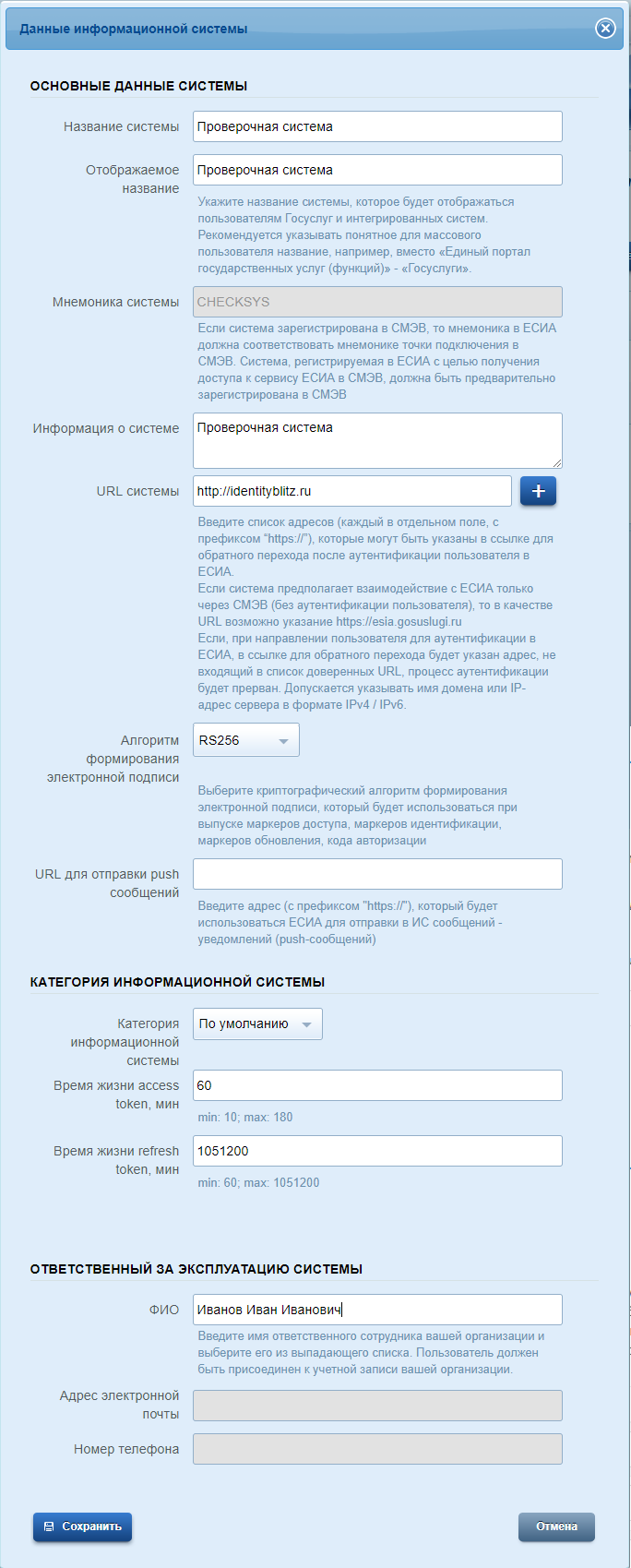

Вход через Единую систему идентификации и аутентификации (ЕСИА)#

Для конфигурирования входа через ЕСИА необходимо выполнить следующие шаги:

Получить в удостоверяющем центре ключ электронной подписи для взаимодействия с ЕСИА и выгрузить сертификат открытого ключа. Произвести конвертацию ключа в формат, совместимый с Blitz Identity Provider (см. Контейнер ключей для ЕСИА и Цифрового профиля). Сертификат ключа необходимо зарегистрировать на Технологическом портале ЕСИА (см. следующий пункт).

Внимание

До регистрации ИС в ЕСИА необходимо зарегистрировать учетную запись организации в ЕСИА и дать одному из сотрудников доступ к Технологическому порталу ЕСИА.

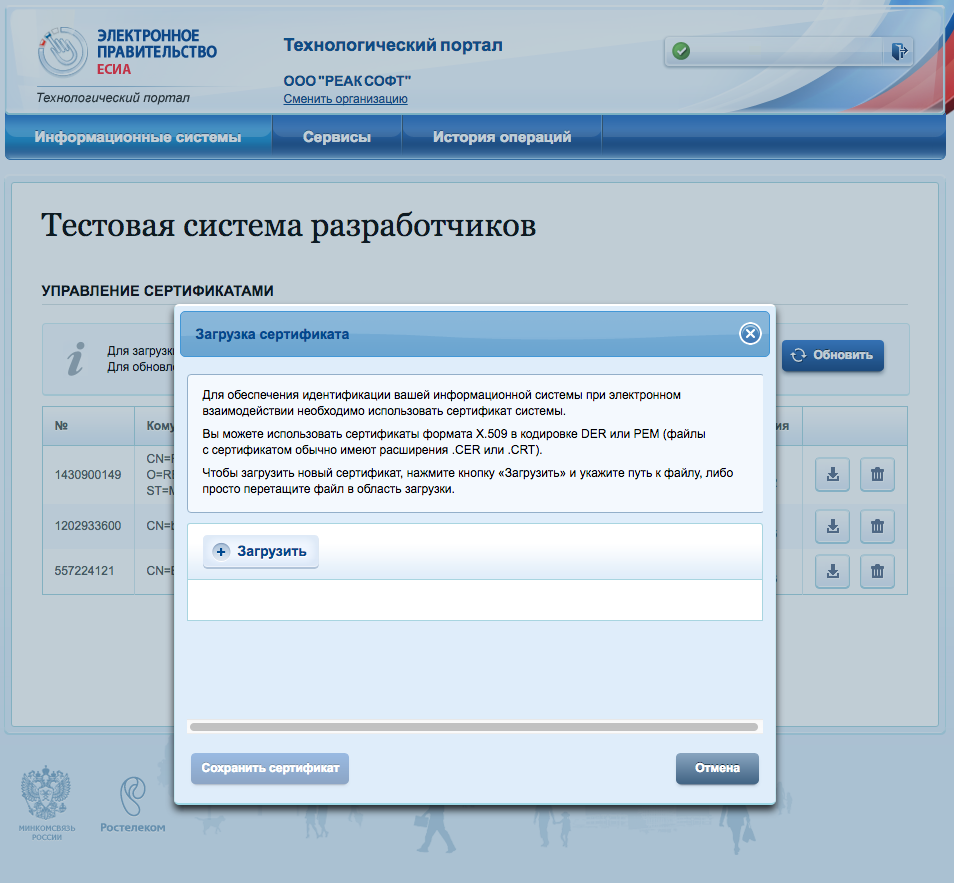

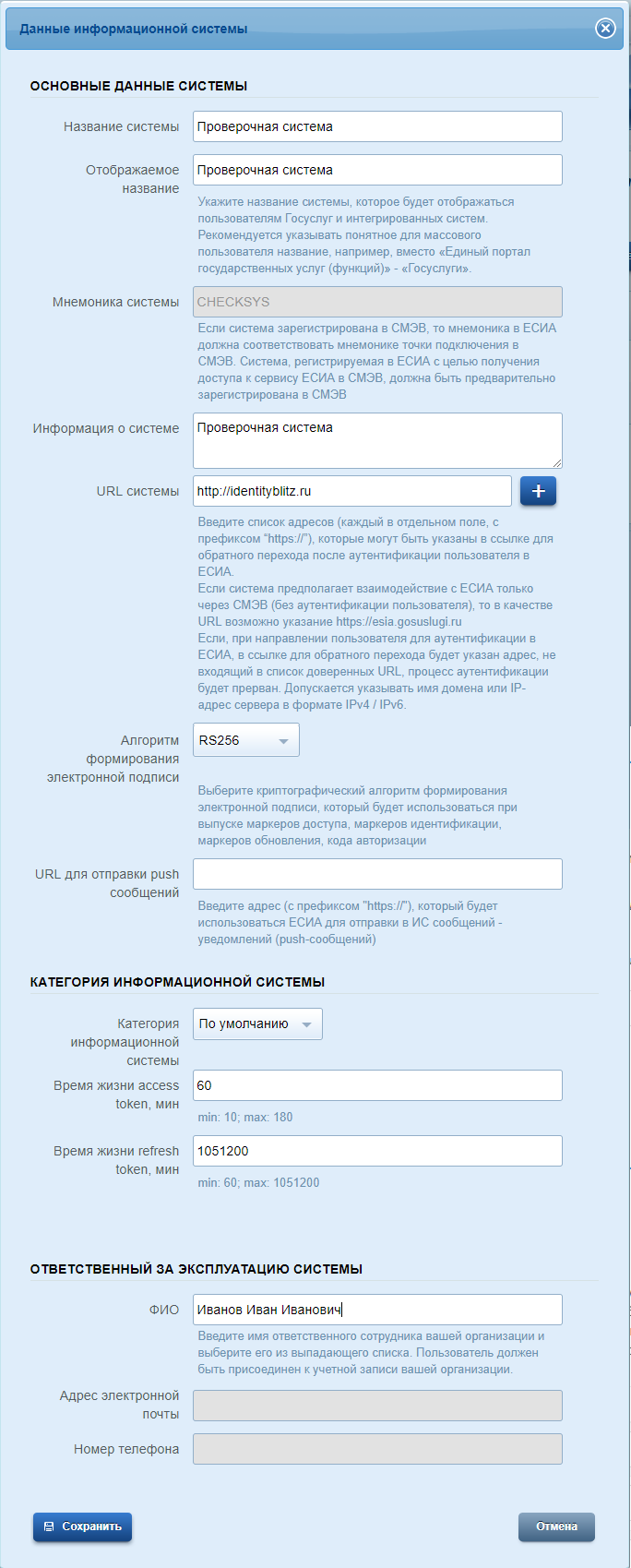

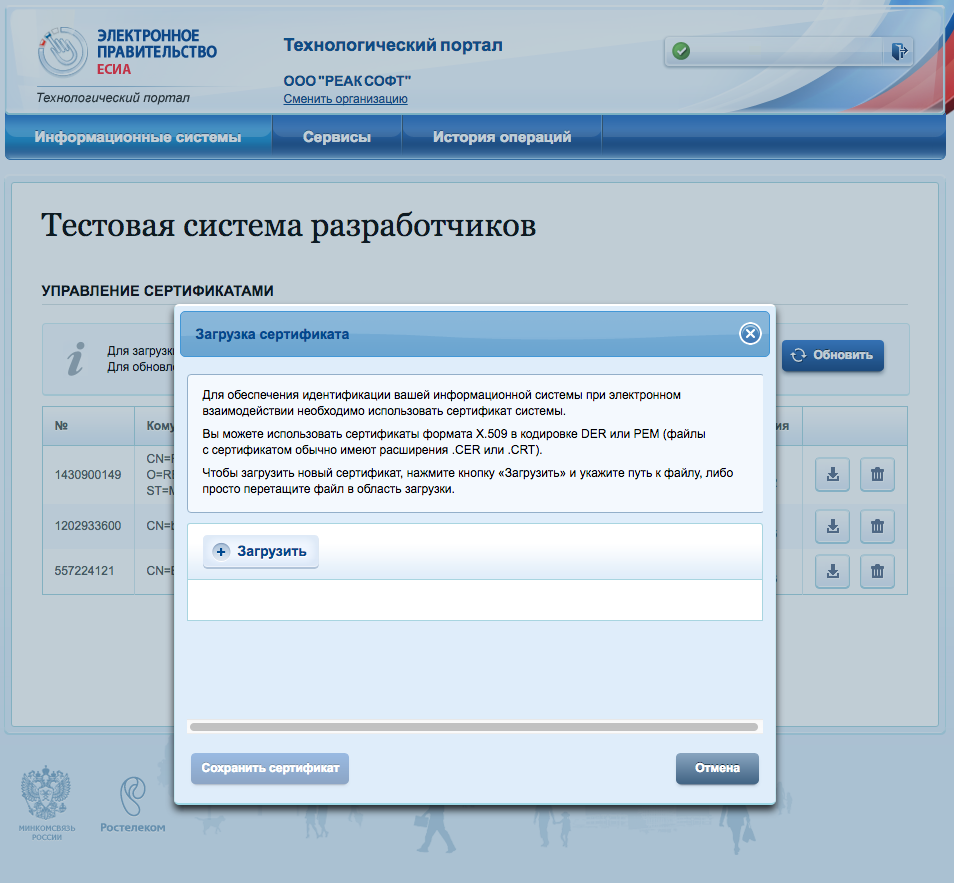

Зарегистрировать систему организации на Технологическом портале ЕСИА:

нажать на кнопку «Добавить систему»;

указать название системы, отображаемое название, мнемонику системы, список URL системы (задать URL развернутой системы Blitz Identity Provider), алгоритм формирования электронной подписи (RS256) и выбрать ответственного сотрудника;

сохранить данные и перейти к настройке сертификатов информационной системы;

загрузить сертификат зарегистрированной информационной системы на Технологическом портале;

Регистрация системы в Технологическом портале ЕСИА#

Добавление сертификата системы на Технологическом портале ЕСИА#

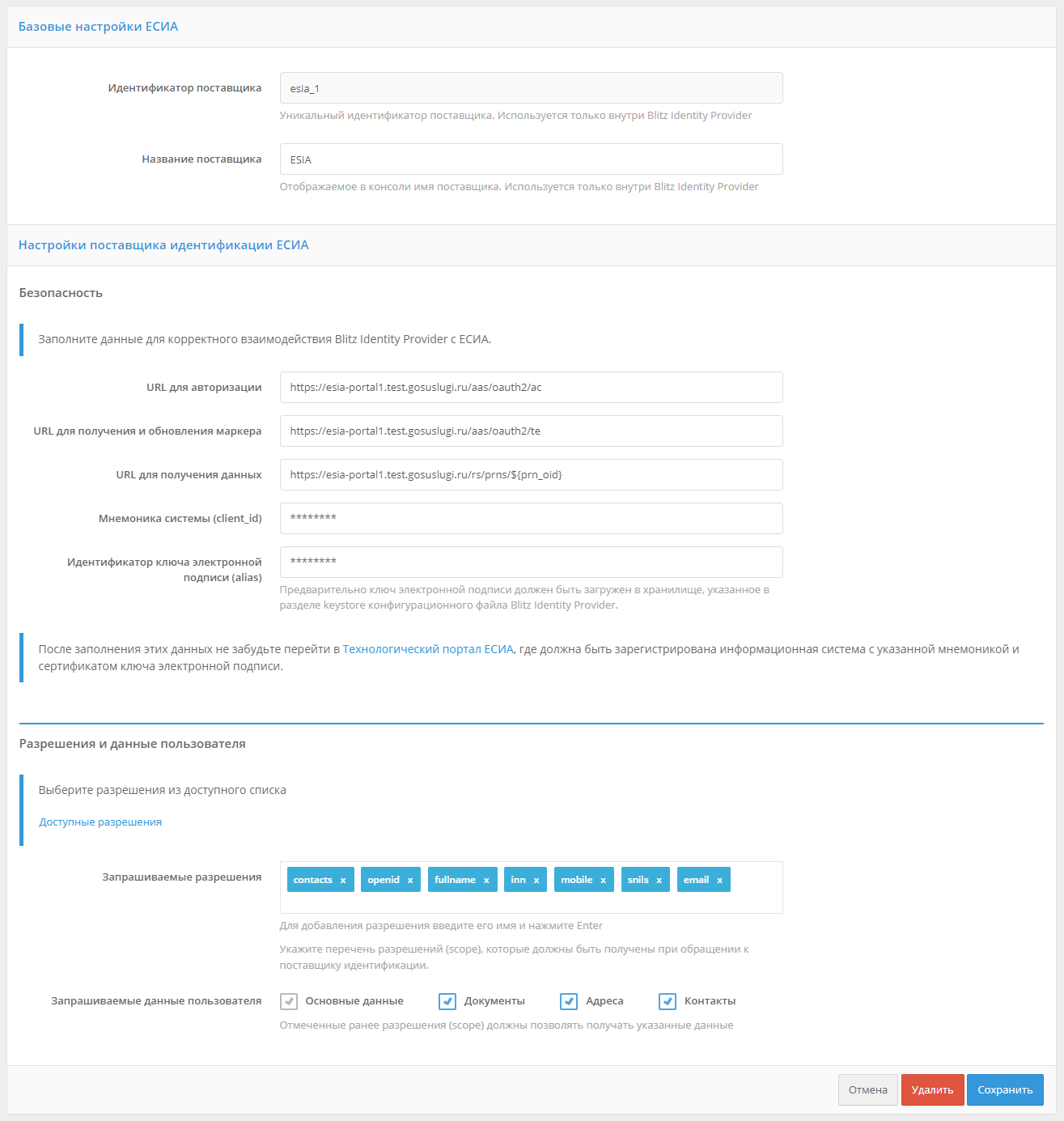

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

ЕСИА.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URL для авторизации – адрес обработчика ЕСИА, вызываемого из браузера, например,

https://esia-portal1.test.gosuslugi.ru/aas/oauth2/ac(ТЕСТ ЕСИА) илиhttps://esia.gosuslugi.ru/aas/oauth2/ac(ПРОД ЕСИА);URL для получения и обновления маркера – адрес обработчика ЕСИА, вызываемого с сервера Blitz Identity Provider для получения маркера доступа, например,

https://esia-portal1.test.gosuslugi.ru/aas/oauth2/te(ТЕСТ ЕСИА) илиhttps://esia.gosuslugi.ru/aas/oauth2/te(ПРОД ЕСИА);URL для получения данных – адрес обработчика ЕСИА, вызываемого с сервера Blitz Identity Provider для получения данных учетной записи, например,

https://esia-portal1.test.gosuslugi.ru/rs/prns/${prn_oid}(ТЕСТ ЕСИА) илиhttps://esia.gosuslugi.ru/rs/prns/${prn_oid}(ПРОД ЕСИА);Мнемоника системы (

client_id), указанная ранее на Технологическом портале ЕСИА;Идентификатор ключа электронной подписи (

alias) – идентификатор ключа электронной подписи, загруженный в хранилище Blitz Identity Provider (хранилище, указанное в разделеkeystoreконфигурационного файла). Сертификат соответствующего ключа электронной подписи должен быть загружен на Технологическом портале ЕСИА;Запрашиваемые разрешения – перечень запрашиваемых разрешений из ЕСИА;

Запрашиваемые данные пользователя – необходимо отметить те данные, которые следует получать из ЕСИА; эти данные должны быть доступны по запрашиваемым разрешениям.

Важно

Чтобы вход через ЕСИА заработал, необходимо получить официальное разрешение на проведение идентификации и аутентификации пользователей с помощью зарегистрированной системы и получить доступ к тестовой / промышленной среде ЕСИА. Подробнее об этом можно прочитать здесь.

При необходимости настроить вход через ЕСИА в режиме выбора сотрудника организации.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации ЕСИА.

Настройки поставщика идентификации ЕСИА#

Вход через Цифровой профиль ЕСИА#

Для конфигурирования входа через Цифровой профиль ЕСИА необходимо выполнить следующие шаги:

Получить в удостоверяющем центре ключ электронной подписи для взаимодействия с ЕСИА и выгрузить сертификат открытого ключа. Произвести конвертацию ключа в формат, совместимый с Blitz Identity Provider (см. Контейнер ключей для ЕСИА и Цифрового профиля). Сертификат ключа необходимо зарегистрировать на Технологическом портале ЕСИА (см. следующий пункт).

Внимание

До регистрации ИС в ЕСИА необходимо зарегистрировать учетную запись организации в ЕСИА и дать одному из сотрудников доступ к Технологическому порталу ЕСИА.

Зарегистрировать систему организации на Технологическом портале ЕСИА:

нажать на кнопку «Добавить систему»;

указать название системы, отображаемое название, мнемонику системы, список URL системы (задать домен развернутой системы Blitz Identity Provider, с указанием протокола https), алгоритм формирования электронной подписи и выбрать ответственного сотрудника;

сохранить данные и перейти к настройке сертификатов информационной системы;

загрузить сертификат зарегистрированной информационной системы на Технологическом портале;

Добавление системы на Технологическом портале ЕСИА#

Добавление сертификата системы на Технологическом портале ЕСИА#

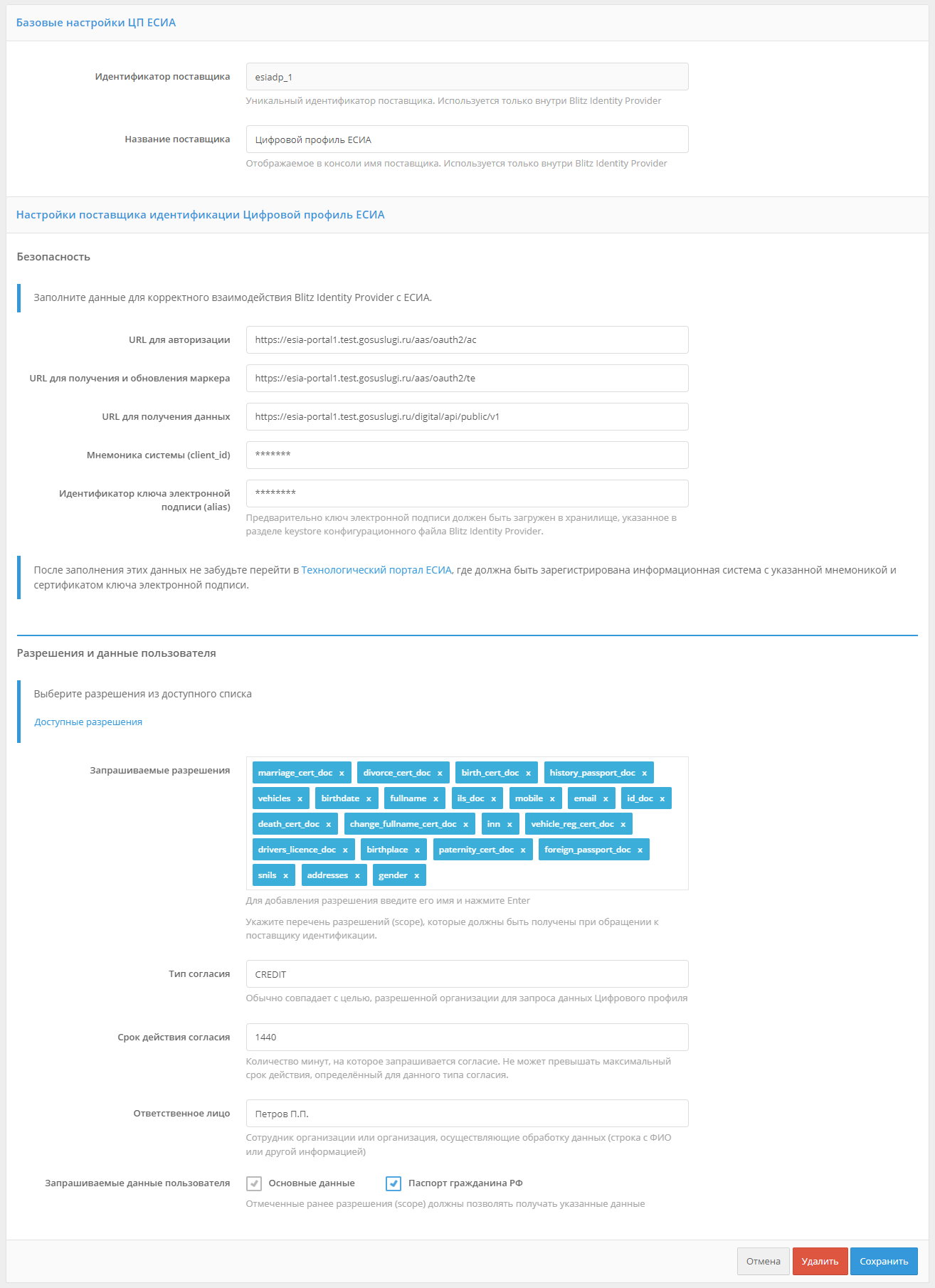

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

ЦП ЕСИА.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URL для авторизации – адрес обработчика ЕСИА, вызываемого из браузера, например,

https://esia-portal1.test.gosuslugi.ru/aas/oauth2/ac(ТЕСТ ЕСИА) илиhttps://esia.gosuslugi.ru/aas/oauth2/ac(ПРОД ЕСИА);URL для получения и обновления маркера – адрес обработчика ЕСИА, вызываемого с сервера Blitz Identity Provider для получения маркера доступа, например,

https://esia-portal1.test.gosuslugi.ru/aas/oauth2/te(ТЕСТ ЕСИА) илиhttps://esia.gosuslugi.ru/aas/oauth2/te(ПРОД ЕСИА);URL для получения данных – адрес обработчика ЕСИА, вызываемого с сервера Blitz Identity Provider для получения данных цифрового профиля, например,

https://esia-portal1.test.gosuslugi.ru/digital/api/public/v1(ТЕСТ ЕСИА) илиhttps://esia.gosuslugi.ru/digital/api/public/v1(ПРОД ЕСИА);Мнемоника системы (

client_id), указанная ранее в Технологическом портале ЕСИА;Идентификатор ключа электронной подписи (

alias) – идентификатор ключа электронной подписи, загруженный в хранилище Blitz Identity Provider (хранилище, указанное в разделеkeystoreконфигурационного файла). Именно сертификат ключа этой электронной подписи должен быть загружен в Технологический портал ЕСИА;Запрашиваемые разрешения – перечень запрашиваемых разрешений из ЕСИА;

Тип согласия – запрашиваемый в цифровом профиле тип согласия;

Срок действия согласия – количество минут, на которое запрашивается согласие;

Ответственное лицо – сотрудник организации, ответственный за обработку данных, полученных из цифрового профиля;

Запрашиваемые данные пользователя – необходимо отметить те данные, которые следует получать из цифрового профиля ЕСИА; эти данные должны быть доступны по запрашиваемым разрешениям.

Важно

Чтобы вход через Цифровой профиль ЕСИА заработал, необходимо получить официальное разрешение на проведение идентификации и аутентификации пользователей с помощью зарегистрированной системы и получить доступ к тестовой / промышленной среде ЕСИА с доступом к цифровому профилю. Подробнее об этом можно прочитать здесь.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации ЦП ЕСИА.

Настройки поставщика идентификации ЦП ЕСИА#

Вход через Сбер ID#

Для конфигурирования входа через Сбер ID необходимо выполнить следующие шаги:

Зарегистрировать приложение в системе Сбер ID. Для этого воспользоваться инструкцией, размещенной на официальном сайте этого поставщика идентификации. По результатам регистрации необходимо получить:

идентификатор клиента (

Client ID);секрет клиента (

Client Secret);сертификат системы, подключенной к Сбер ID;

сертификат Сбер ID.

Настроить защищенный канал связи между организацией и банком с использованием сертификата, полученного от ПАО «Сбербанк» в процессе регистрации.

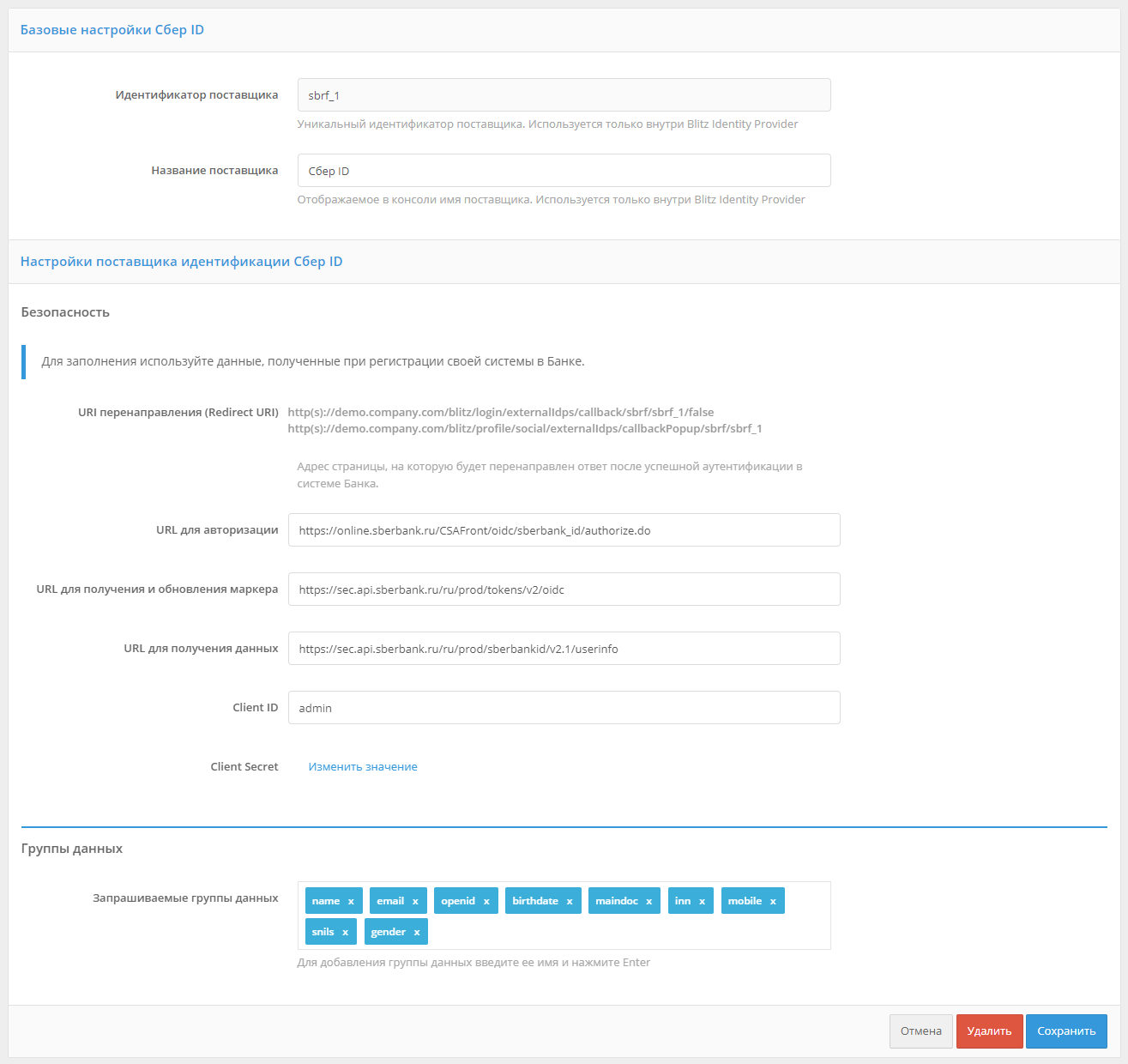

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Сбер ID.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URL для авторизации – адрес, по которому должна инициироваться аутентификация, например:

https://online.sberbank.ru/CSAFront/oidc/authorize.do;URL для получения и обновления маркера – адрес, по которому происходит получение и обновление маркера доступа. Должен быть указан внутренний адрес сети, обращение через который обеспечит работу по защищенному каналу связи между организацией и банком;

URL для получения данных – адрес, по которому происходит получение данных пользователя. Должен быть указан внутренний адрес сети, обращение через который обеспечит работу по защищенному каналу связи между организацией и банком;

Идентификатор клиента (

Client ID);Секрет клиента (

Client Secret);Запрашиваемые группы данных – какие группы данных запрашивать из Сбер ID;

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Сбер ID.

Настройки поставщика идентификации Сбер ID#

Вход через Tinkoff ID#

Для конфигурирования входа через Тинькофф ID необходимо выполнить следующие шаги:

Зарегистрировать приложение в системе Tinkoff ID. Для этого подать заявку на официальном сайте этого поставщика идентификации. По результатам регистрации необходимо получить:

идентификатор клиента (

Client ID);секрет клиента (

Client Secret).

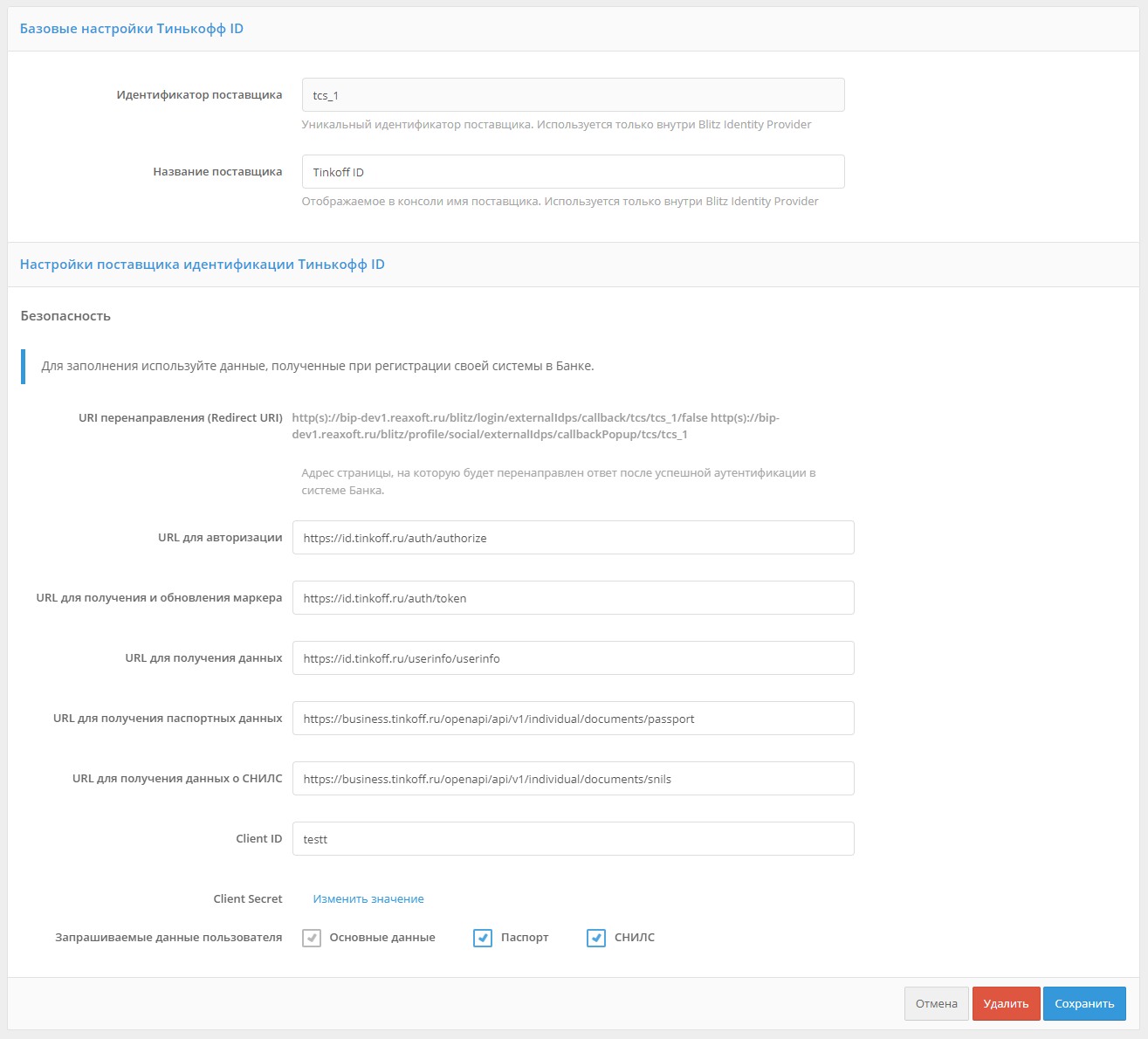

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Tinkoff ID.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URL для авторизации – адрес, по которому должна инициироваться аутентификация, например:

https://id.tinkoff.ru/auth/authorize;URL для получения и обновления маркера – адрес, по которому происходит получение и обновление маркера доступа, например:

https://id.tinkoff.ru/auth/token;URL для получения данных – адрес, по которому происходит получение данных пользователя, например:

https://id.tinkoff.ru/userinfo/userinfo;URL для получения паспортных данных – адрес, по которому происходит получение паспортных данных пользователя, например:

https://business.tinkoff.ru/openapi/api/v1/individual/documents/passport;URL для получения данных о СНИЛС – адрес, по которому происходит получение СНИЛС пользователя, например:

https://business.tinkoff.ru/openapi/api/v1/individual/documents/snils;Идентификатор клиента (

Client ID);Секрет клиента (

Client Secret);Запрашиваемые группы данных – перечень запрашиваемых групп данных из Tinkoff ID;

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Tinkoff ID.

Настройки поставщика идентификации Tinkoff ID#

Вход через ВТБ ID#

Для конфигурирования входа через ВТБ ID необходимо выполнить следующие шаги:

Зарегистрировать приложение в системе ВТБ ID. Для этого подать заявку на официальном сайте этого поставщика идентификации. По результатам регистрации необходимо получить:

идентификатор клиента (

Client ID);секрет клиента (

Client Secret).

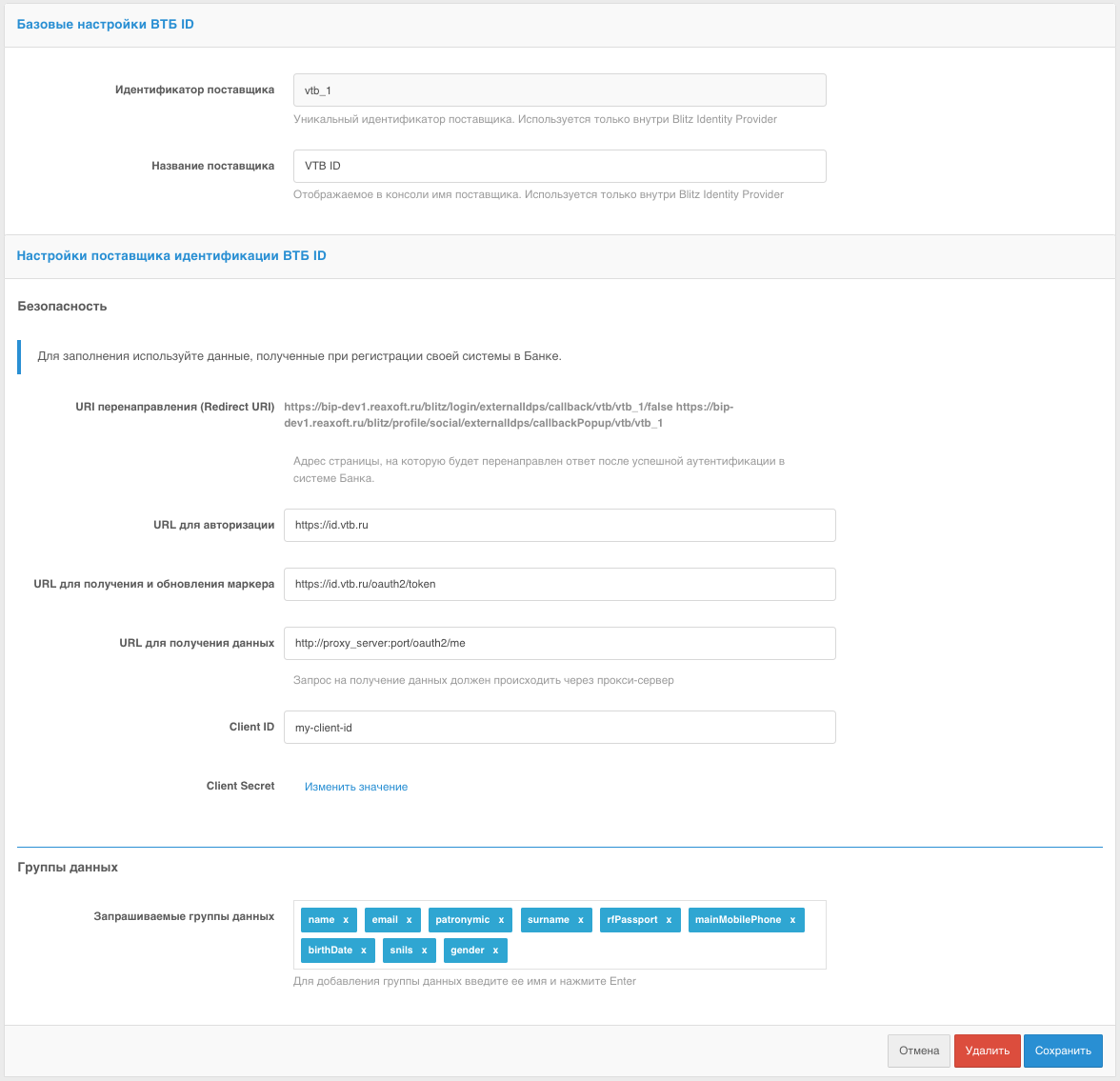

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

ВТБ ID.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URL для авторизации – адрес, по которому должна инициироваться аутентификация, например:

https://id.vtb.ru;URL для получения и обновления маркера – адрес, по которому происходит получение и обновление маркера доступа, например:

https://id.vtb.ru/oauth2/token;URL для получения данных – адрес, по которому происходит получение данных пользователя, например:

http://proxy_server:port/oauth2/me. Подключение к сервису получения данных должно осуществляться через прокси-сервер, на котором должны быть настроены TLS-сертификаты для защищенного взаимодействия с сервисом ВТБ ID;Идентификатор клиента (

Client ID);Секрет клиента (

Client Secret);Запрашиваемые группы данных – перечень запрашиваемых групп данных из ВТБ ID;

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации ВТБ ID.

Настройки поставщика идентификации ВТБ ID#

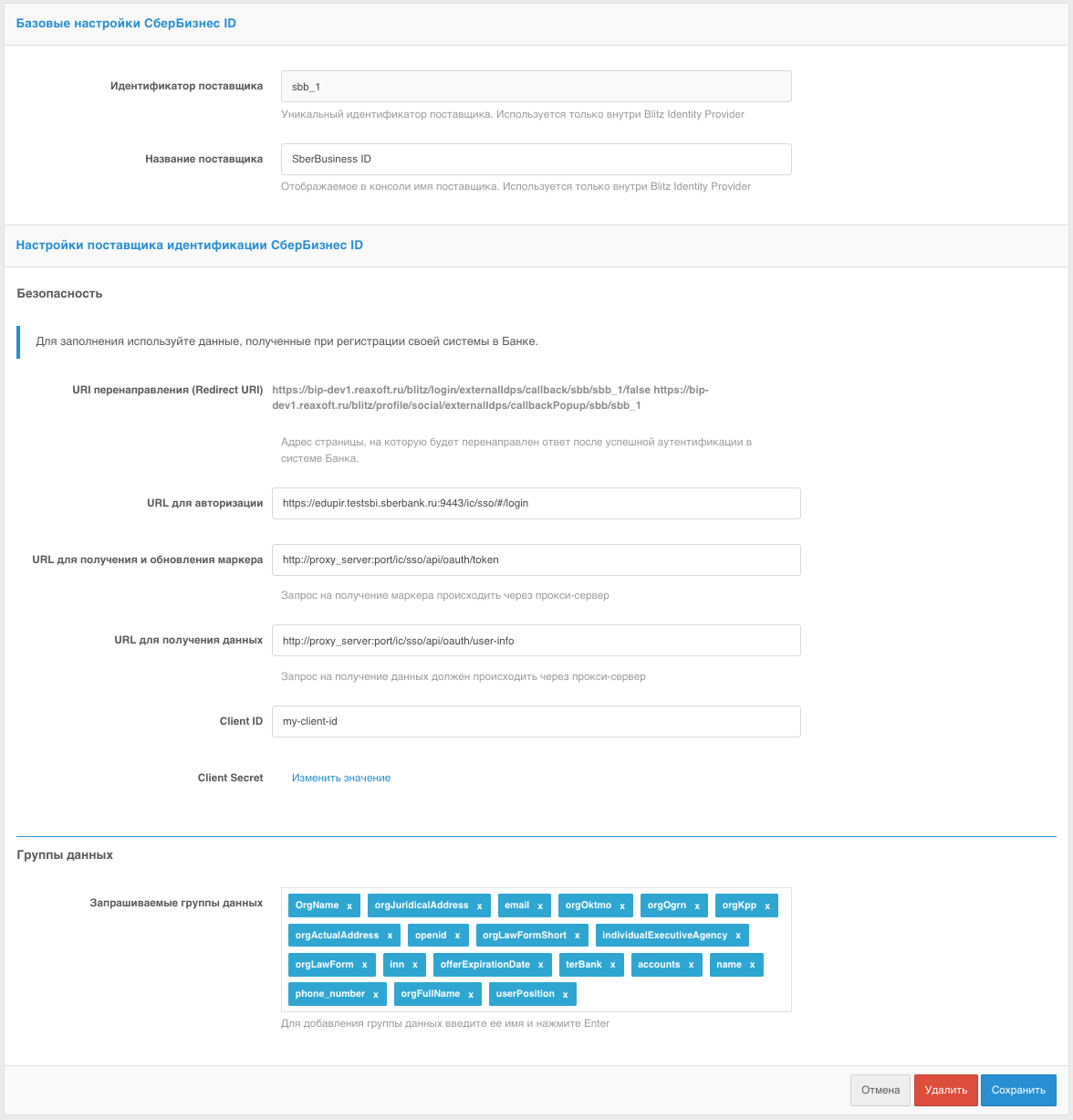

Вход через СберБизнес ID#

Для конфигурирования входа через СберБизнес ID необходимо выполнить следующие шаги:

Зарегистрировать приложение в системе СберБизнес ID. Для этого подать заявку на официальном сайте этого поставщика идентификации. По результатам регистрации необходимо получить:

идентификатор клиента (

Client ID);секрет клиента (

Client Secret).

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

СберБизнес ID.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URL для авторизации – адрес, по которому должна инициироваться аутентификация, например:

https://sbi.sberbank.ru:9443/ic/sso/#/login;URL для получения и обновления маркера – адрес, по которому происходит получение и обновление маркера доступа, например:

http://proxy_server:port/ic/sso/api/oauth/token. Подключение к сервису получения данных должно осуществляться через прокси-сервер, на котором должны быть настроены TLS-сертификаты для защищенного взаимодействия с сервисом СберБизнес ID;URL для получения данных – адрес, по которому происходит получение данных пользователя, например:

http://proxy_server:port/ic/sso/api/oauth/user-info. Подключение к сервису получения данных должно осуществляться через прокси-сервер, на котором должны быть настроены TLS-сертификаты для защищенного взаимодействия с сервисом СберБизнес ID;Идентификатор клиента (

Client ID);Секрет клиента (

Client Secret);Запрашиваемые группы данных – перечень запрашиваемых групп данных из СберБизнес ID;

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации СберБизнес ID.

Настройки поставщика идентификации СберБизнес ID#

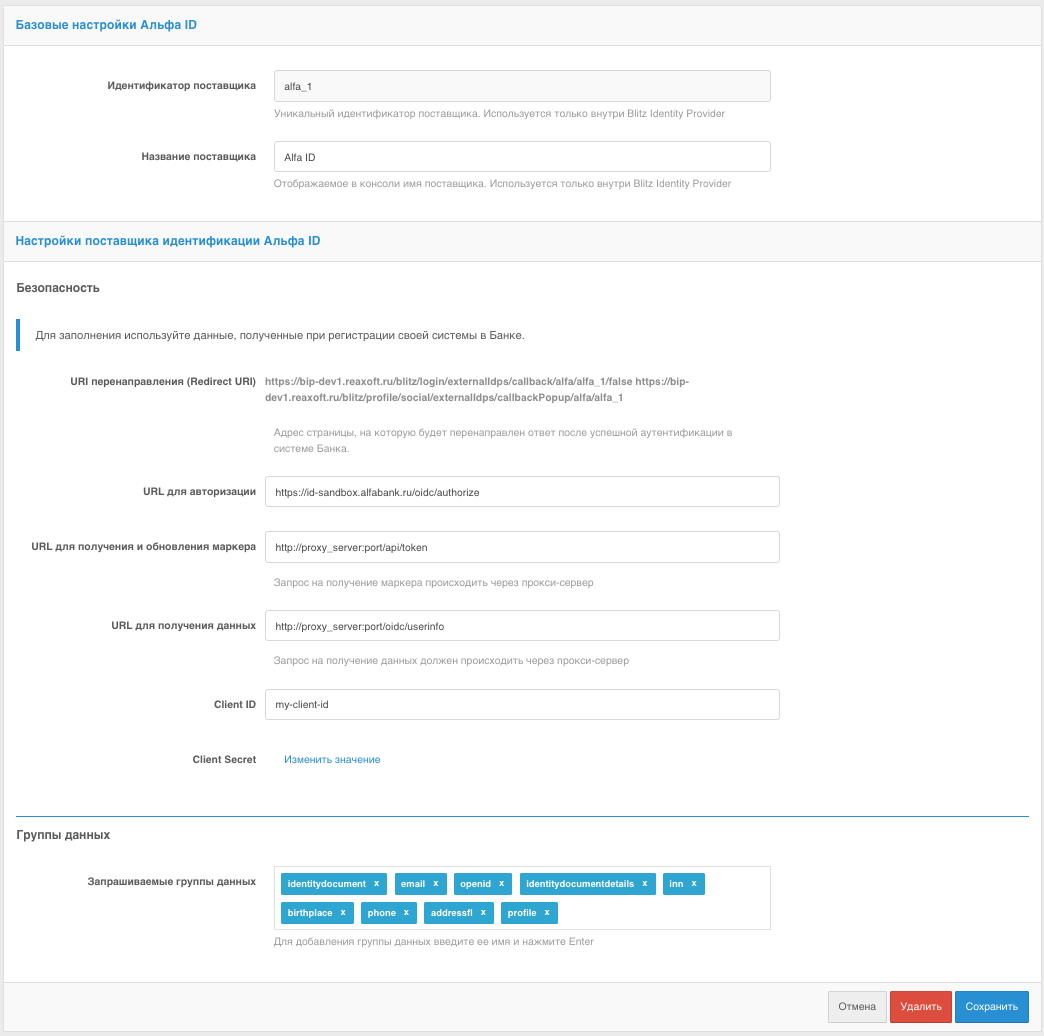

Вход через Альфа ID#

Для конфигурирования входа через Альфа ID необходимо выполнить следующие настройки:

Зарегистрировать приложение в системе Альфа ID. Для этого подать заявку на официальном сайте этого поставщика идентификации. По результатам регистрации необходимо получить:

идентификатор клиента (

Client ID);секрет клиента (

Client Secret).

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

Альфа ID.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URL для авторизации – адрес, по которому должна инициироваться аутентификация, например:

https://id-sandbox.alfabank.ru/oidc/authorize;URL для получения и обновления маркера – адрес, по которому происходит получение и обновление маркера доступа, например:

http://proxy_server:port/api/token. Подключение к сервису получения данных должно осуществляться через прокси-сервер, на котором должны быть настроены TLS-сертификаты для защищенного взаимодействия с сервисом Альфа ID;URL для получения данных – адрес, по которому происходит получение данных пользователя, например:

http://proxy_server:port/oidc/userinfo. Подключение к сервису получения данных должно осуществляться через прокси-сервер, на котором должны быть настроены TLS-сертификаты для защищенного взаимодействия с сервисом Альфа ID;Идентификатор клиента (

Client ID);Секрет клиента (

Client Secret);Запрашиваемые группы данных – перечень запрашиваемых групп данных из Альфа ID.

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Альфа ID.

Настройки поставщика идентификации Альфа ID#

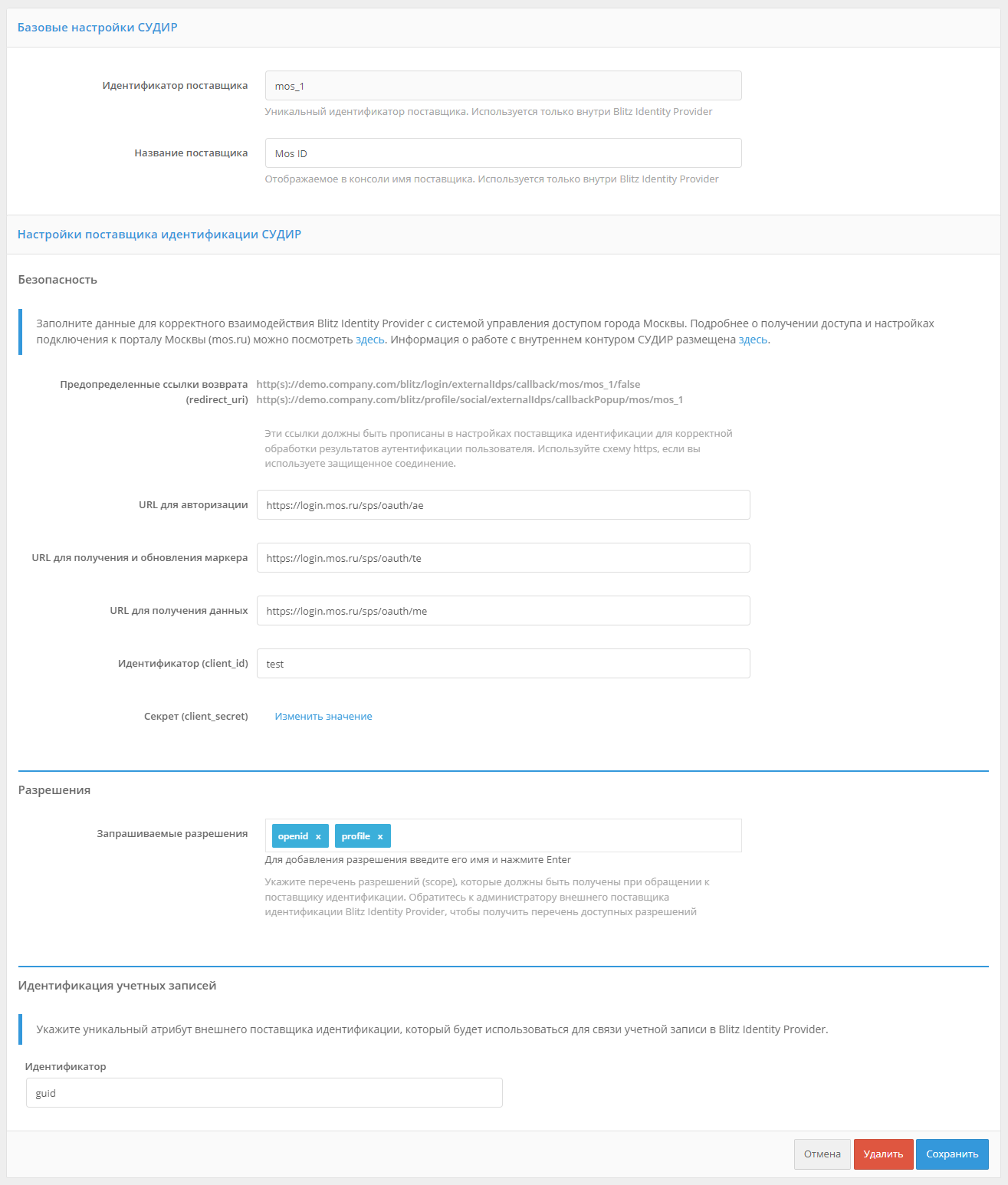

Вход через Mos ID (СУДИР)#

Для конфигурирования входа через Mos ID (СУДИР) необходимо выполнить следующие шаги:

Зарегистрировать приложение в системе СУДИР. Для этого подать заявку согласно инструкции, размещенной на официальном сайте этого поставщика идентификации -

https://login.mos.ru/support(внешний СУДИР) иhttps://sudir.mos.ru/support(внутренний СУДИР). По результатам регистрации необходимо получить:идентификатор (

client_id);секрет клиента (

client_secret).

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип

СУДИР.Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URL для авторизации – адрес, по которому должна инициироваться аутентификация, например:

https://login.mos.ru/sps/oauth/aeдля внешнего контура СУДИР иhttps://sudir.mos.ru/blitz/oauth/aeдля внутреннего;URL для получения и обновления маркера – адрес, по которому происходит получение и обновление маркера доступа, например:

https://login.mos.ru/sps/oauth/teдля внешнего контура СУДИР иhttps://sudir.mos.ru/blitz/oauth/teдля внутреннего;URL для получения данных – адрес, по которому происходит получение данных пользователя, например:

https://login.mos.ru/sps/oauth/meдля внешнего контура СУДИР иhttps://sudir.mos.ru/blitz/oauth/meдля внутреннего;Идентификатор (

client_id);Секрет клиента (

client_secret).Запрашиваемые группы данных – перечень запрашиваемых разрешений, например,

openidиprofile;

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации СУДИР.

Настройки поставщика идентификации СУДИР#

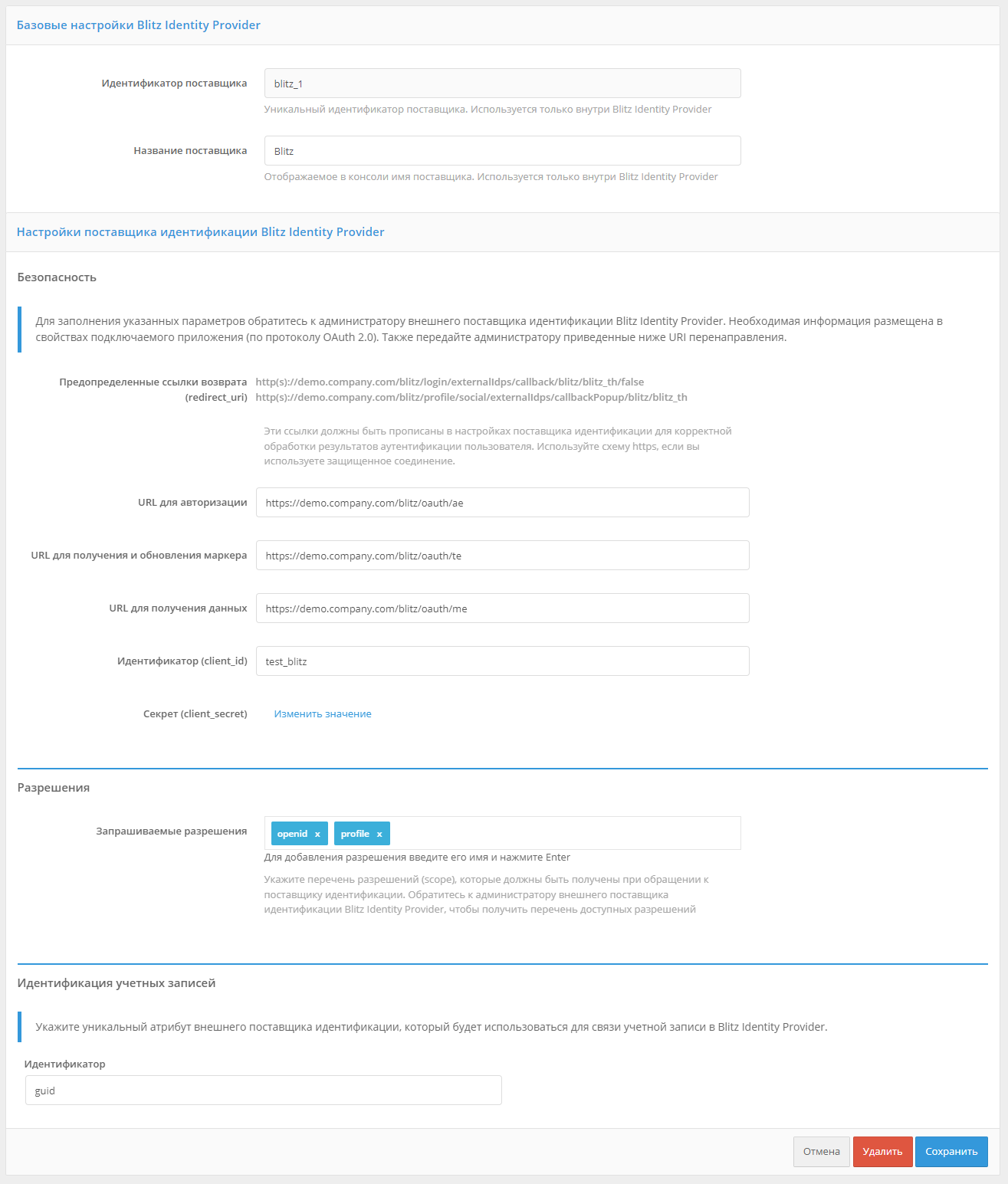

Вход через другую установку Blitz Identity Provider#

Для конфигурирования входа через учетную запись другого Blitz Identity Provider (например, установленного в другой организации, далее – «доверенный Blitz Identity Provider») или иного поставщика идентификации, поддерживающего OIDC, необходимо выполнить следующие шаги:

Открыть консоль управления доверенного Blitz Identity Provider (или попросить администратора другого Blitz Identity Provider это сделать) и выполнить следующие операции:

перейти в раздел «Приложения»;

нажать на кнопку «Добавить приложение»;

указать идентификатор приложения, название и домен приложения;

сохранить приложение и перейти к его настройке;

выбрать протокол подключения OAuth 2.0;

указать секрет (

client_secret), либо оставить предзаполненный вариант;указать префикс ссылки возврата, в качестве которой указать URL основной Blitz Identity Provider, в который будет осуществляться вход;

произвести настройку необходимых разрешений в разделе «OAuth 2.0».

Перейти в консоль управления Blitz Identity Provider и добавить поставщика, имеющего тип Blitz Identity Provider.

Заполнить настройки поставщика идентификации:

Идентификатор поставщика;

Название поставщика;

URI внешнего поставщика – домен, на котором установлен доверенный Blitz Identity Provider;

Идентификатор (

client_id), указанный в настройках доверенного Blitz Identity Provider;Секрет (

client_secret), указанный в настройках доверенного Blitz Identity Provider;Запрашиваемые разрешения, данные разрешения должны быть определены в разделе OAuth 2.0 доверенного Blitz Identity Provider;

Идентификатор – атрибут доверенного Blitz Identity Provider, который будет использоваться в качестве идентификатора пользователя (обеспечивает уникальность учетной записи даже при изменении атрибута, отвечающего за имя пользователя);

Настроить правила связывания.

В разделе «Аутентификация» консоли управления включить использование метода аутентификации с использованием поставщика идентификации Blitz Identity Provider.

Настройки подключения к внешнему поставщику идентификации Blitz Identity Provider#

Настройки связывания учетных записей#

В настройках каждого поставщика идентификации предусмотрен раздел «Связывание учетных записей». С помощью настроек данного раздела можно определить:

правила связывания внешней учетной записи с учетной записью в Blitz Identity Provider;

правила соответствия атрибутов внешней учетной записи и учетной записи в Blitz Identity Provider.

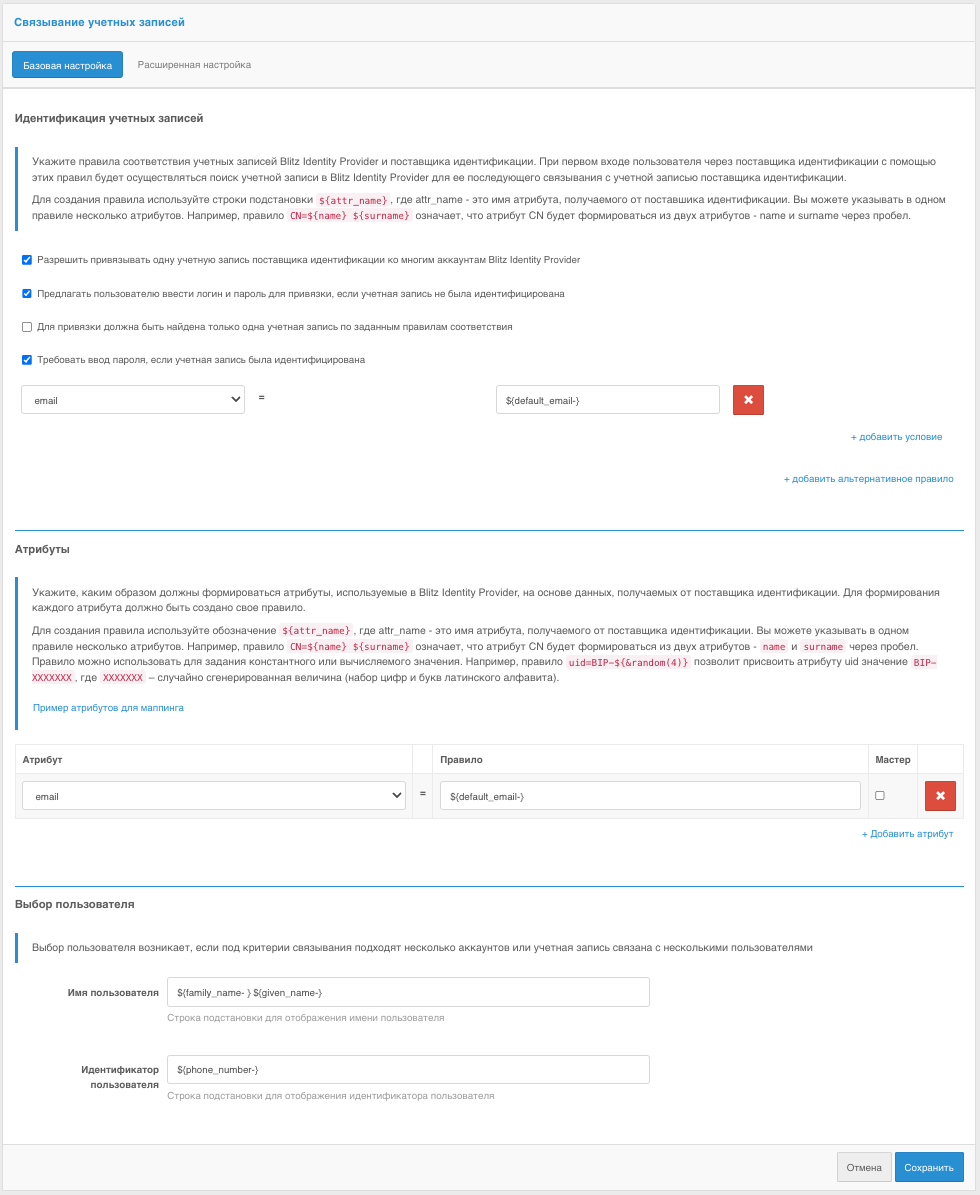

Предусмотрены два режима настройки:

Базовая настройка – настройка выполняется с помощью конструктора правил. Данный режим подходит для типовых сценариев связывания учетных записей и сопоставления атрибутов.

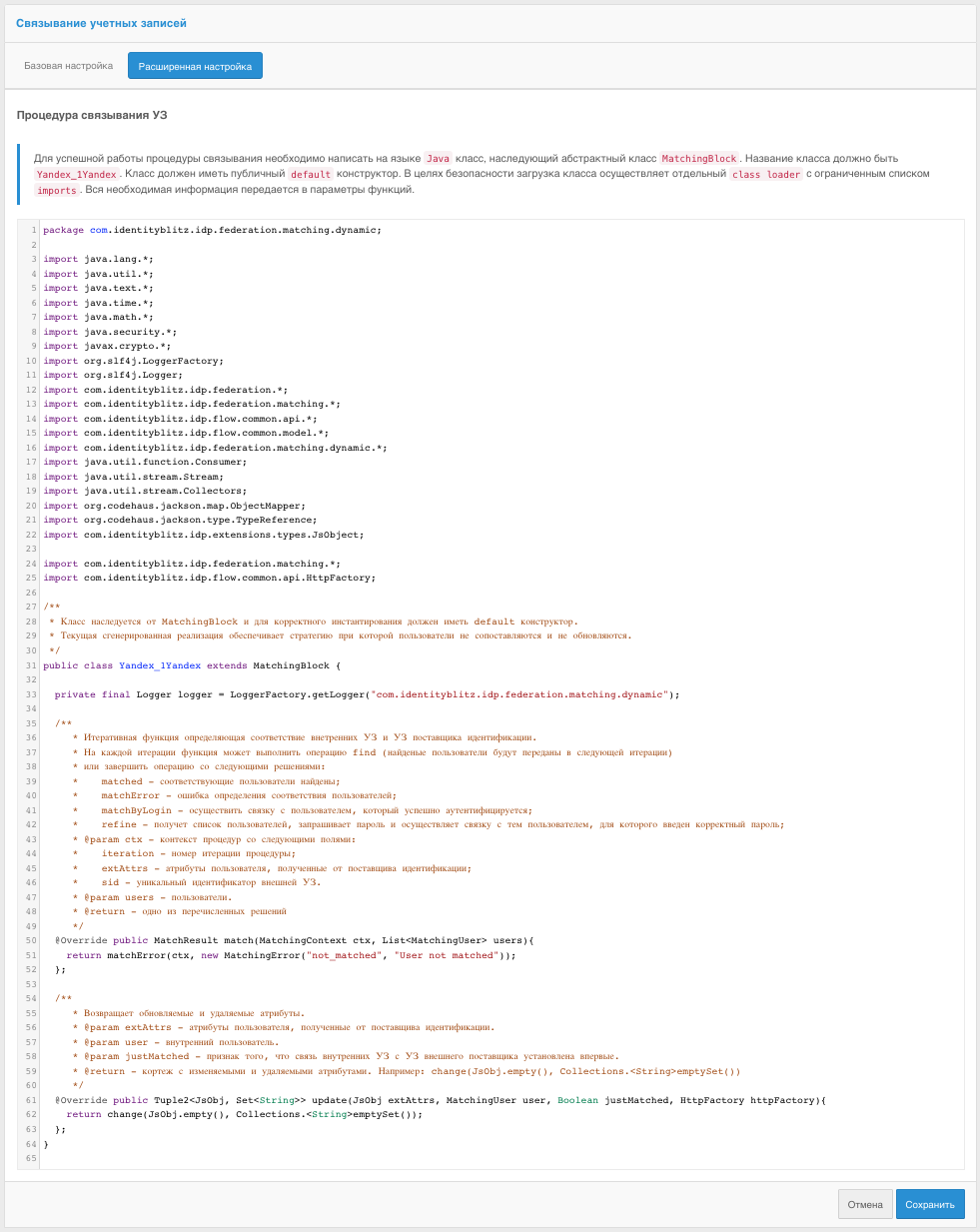

Расширенная настройка – правила связывания учетных записей и правила соответствия атрибутов задаются с помощью процедуры связывания на языке программирования Java. Данный режим обеспечивает максимальную гибкость настройки и подходит для узкоспециализированных сценариев связывания учетных записей и сопоставления атрибутов.

Связывание внешней учетной записи с учетной записью в Blitz Identity Provider происходит в следующих сценариях:

При первом входе с использованием внешней учетной записи, если она еще не привязана ни к одной учетной записи в Blitz Identity Provider.

При связывании в Личном кабинете.

В режиме базовой настройки предусмотрены следующие настройки:

Опция «Разрешить привязывать одну учетную запись поставщика идентификации ко многим аккаунтам Blitz Identity Provider»:

опция выбрана – Blitz Identity Provider разрешит привязать внешнюю учетную запись к нескольким учетным записям в Blitz Identity Provider. При входе пользователя такой внешней учетной записью в процессе входа ему будет показан выбор из нескольких привязанных учетных записей.

опция не выбрана – Blitz Identity Provider не позволит привязать внешнюю учетную запись к учетной записи Blitz Identity Provider, если такая внешняя учетная запись уже привязана к другой учетной записи Blitz Identity Provider.

Опция «Предлагать пользователю ввести логин и пароль для привязки, если учетная запись не была идентифицирована»:

опция выбрана – пользователю, будет предложено пройти идентификацию и аутентификацию альтернативным способом, чтобы привязать внешнюю учетную запись, если по настроенным правилам не удалось найти учетную запись в Blitz Identity Provider.

опция не выбрана – Blitz Identity Provider не разрешит вход пользователя, для которого не удалось сопоставить учетные записи. Если настроен процесс регистрация для внешних учетных записей, то будет автоматически запущен процесс регистрации.

Базовая настройка правил связывания#

Опция «Для привязки должна быть найдена только одна учетная запись по заданным правилам соответствия»:

опция выбрана – если по правилам соответствия найдено более одной учетной записи, то пользователю будет выведено сообщение об ошибке.

опция не выбрана – если по правилам соответствия найдено более одной учетной записи, то будет возможность продолжить процесс привязки.

Опция «Требовать ввод пароля, если учетная запись была идентифицирована»:

опция выбрана – пользователю нужно будет пройти аутентификацию для привязки его учетной записи к аккаунту внешнего поставщика.

опция не выбрана – учетная запись будет автоматически привязана к аккаунту внешнего поставщика.

Настройка правил идентификации учетных записей – можно создать правила соответствия идентификационных атрибутов из внешней учетной записи идентификационным атрибутам в Blitz Identity Provider. Для создания правил идентификации нужно использовать строки подстановки

${attr_name}, гдеattr_name– это имя атрибута, получаемого от внешнего поставщика идентификации. Можно указывать в одном правиле несколько атрибутов. Например, правилоemail=${default_email-}означает, что атрибутemailв Blitz Identity Provider будет сопоставляться с атрибутомdefault_emailвнешней учетной записи при условии, что атрибутdefault_emailне пустой. Можно указать несколько условий (с помощью ссылки «+ добавить условие», которые должны выполняться одновременно и можно добавлять альтернативные правила с помощью ссылки «+ добавить альтернативное правило»).Блок «Атрибуты» с правилами сохранения атрибутов. Например, правило

email=${default_email}означает, что атрибут с именемemailв Blitz Identity Provider будет заполняться значением из атрибутаdefault_emailвнешней учетной записи (для пользователей, воспользовавшихся этим поставщиком идентификации). Если у атрибута отмечен чекбокс «Мастер», то заполнение или обновление атрибута будет происходить при каждом входе через внешний поставщик идентификации. Если чекбокс «Мастер» не отмечен, то заполнение произойдет только при первом входе, в результате которого возникло связывание учетных записей.Блок «Выбор пользователя» определяет правила отображения пользователю найденной по настроенным правилам соответствия учетной записи в Blitz Identity Provider. Настройка «Имя пользователя» определяет информацию, отображаемую в верхней строке карточки пользователя (строке, предназначенной для отображения имени учетной записи). Например,

${family_name- } ${given_name-}определяет, что пользователю в верхней строке будут показаны фамилия и имя (если они заполнены). Настройка «Идентификатор пользователя» определяет информацию, отображаемую в нижней строке карточки пользователя (строке, предназначенной для отображения идентификатора учетной записи). При настройке можно использовать маскирование значений. Например, правило${phone_number&maskInMiddle(3,3)}будет отображать средние числа номера телефона в виде*.

Расширенная настройка правил связывания#