Cisco ASA VPN

Cisco ASA VPN (https://www.cisco.com/) - это частная виртуальная сеть с высоким уровнем защиты.

Подключение Cisco ASA VPN к Blitz Identity Provider выполняется по протоколу SAML и состоит из двух этапов:

- Этап 1. Настройки на стороне Cisco ASA VPN

- Этап 2. Настройки на стороне Blitz Identity Provider

В инструкции для примера указано, что Blitz IDP установлен на домене https://login.company.com, а Cisco ASA

расположен на домене https://vpn-gw1.company.com. Уточните ваши адреса перед применением инструкции.

Этап 1. Настройки на стороне Cisco ASA VPN

Только следующие версии Cisco ASA поддерживают SAML: 9.7.1.24, 9.8.2.28, 9.9.2.1 и выше в данных релизах, а также 9.10 и позднее.

- Для добавления сертификата перейдите на

https://login.company.com/blitz/saml/profile/Metadata/SAMLи Скопируйте сертификат. - В CLI Cisco ASA выполните следующие команды:

crypto ca trustpoint Blitz-IDP

no ca-check

enrollment terminal

no id-usage

exit

crypto ca authenticate Blitz-IDP

<paste in the IdP-certificate in Base64-format>

-----BEGIN CERTIFICATE-----

…………………………TEXT SHORTENED…………………………

-----END CERTIFICATE-----

quit

yes

- Для настройки SAML в CLI Cisco ASA выполните следующие команды:

saml idp https://login.company.com/blitz/saml

url sign-in https://login.company.com/blitz/saml/profile/SAML2/Redirect/SSO

url sign-out https://login.company.com/blitz/saml/profile/SAML2/Redirect/SLO

base-url https://vpn-gw1.company.com/

trustpoint idp Blitz-IDP

trustpoint sp <Certificate outside interfaceasa_saml_sp_certificate_name>

no signature

no force re-authentication

clock-skew 15 #Настройка ошибки по времени

tunnel-group-list enable

tunnel-group-preference group-url

cache

disable

- Для настройки AAA сервера только на авторизацию в CLI Cisco ASA выполните следующие команды:

aaa-server ISE(Authorization) protocol radius

authorize-only

aaa-server ISE(Authorization) (inside) host <fqdn-radius-server-1>

timeout 30

key *****

aaa-server ISE(Authorization) (inside) host <fqdn-radius-server-2>

key *****

- Для настройки туннельной группы в CLI Cisco ASA выполните следующие команды:

tunnel-group <Group-Name> type remote-access

tunnel-group <Group-Name> general-attributes

address-pool vpn-pool.pmh

authentication-server-group ISE(Authorization)

authorization-server-group ISE(Authorization)

accounting-server-group ISE(Authorization)

default-group-policy <Group-Policy>

dhcp-server <DHCP-SRV1>

dhcp-server <DHCP-SRV2>

tunnel-group <Group-Name> webvpn-attributes

authentication saml

group-url https://vpn-gw1.company.com/<Group-Name> enable

group-url https://<fqdn-group-balancing>/<Group-Name> enable

saml identity-provider <Blitz entityID>

При изменении настроек SAML в Cisco ASA требуется отключить и заново назначить конфигурацию для туннельной группы.

- В CLI Cisco ASA выполните следующие команды:

tunnel-group <Group-Name> webvpn-attributes

no saml identity-provider <Blitz entityID>

saml identity-provider <Blitz entityID>

Также возможно выполнить в интерфейсе администратора ASDM: Connection Profile > Basic > смените SAML Identity Provider на “None” > нажмите OK и Apply, вернитесь назад и повторно выберите SAML-server в выпадающем списке и нажмите OK и Apply снова.

Этап 2. Настройки на стороне Blitz Identity Provider

В консоли управления Blitz Identity Provider перейдите в раздел SAML и выполните следующие действия:

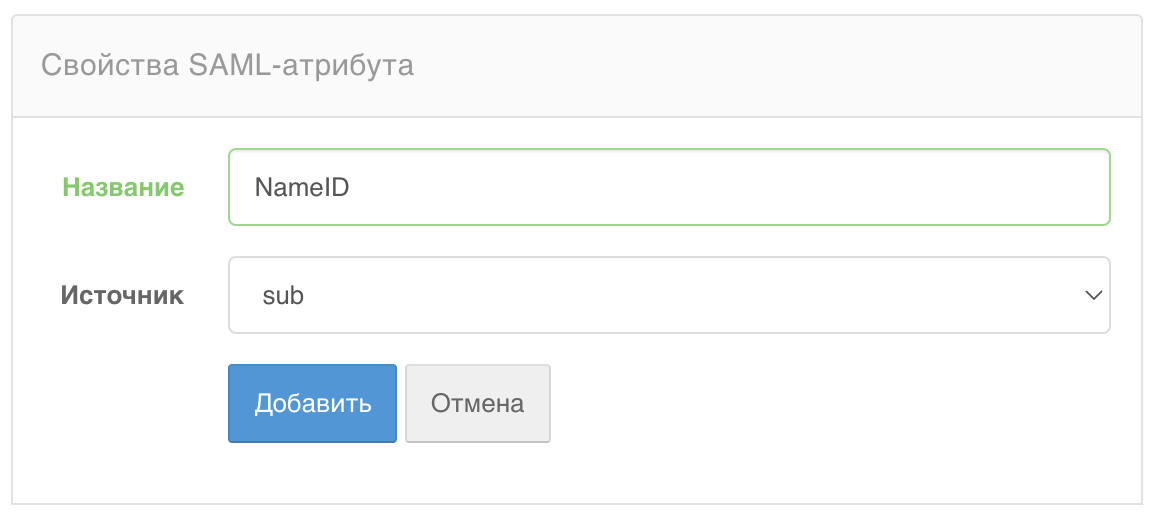

- Нажмите Добавить новый SAML-атрибут.

- Укажите название атрибута и его источник в хранилище. В данном случае источник

sub. Выберите его из выпадающего списка. - После заполнения свойств атрибута нажмите Добавить.

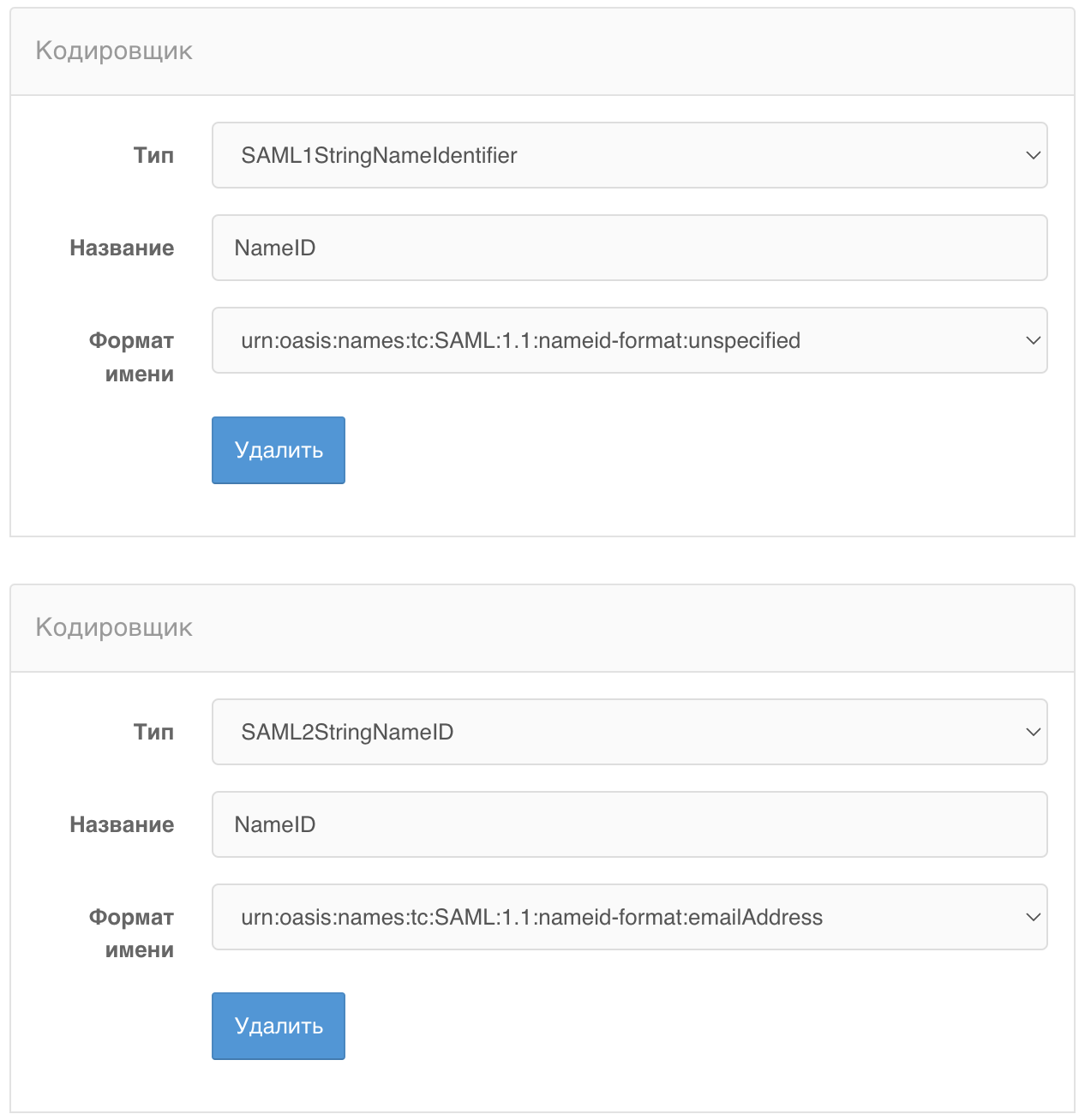

- Далее добавьте кодировщик для атрибута. Для этого выберите атрибут и нажмите Добавить кодировщик.

- Для атрибута добавьте кодировщики

SAML1StringNameIdentifierиSAML2StringNameID. Каждому кодировщику присваивается названиеNameID. - Задайте настройки кодировщика по аналогии с приведенным ниже примером:

- Нажмите Сохранить после каждого создания кодировщика.

- Далее необходимо получить метаданные Cisco ASA. Для этого перейдите по ссылке

https://<fqdn-node-x>/saml/sp/metadata/<Group-Name>. - В консоли управления Blitz Identity Provider перейдите в раздел Приложения.

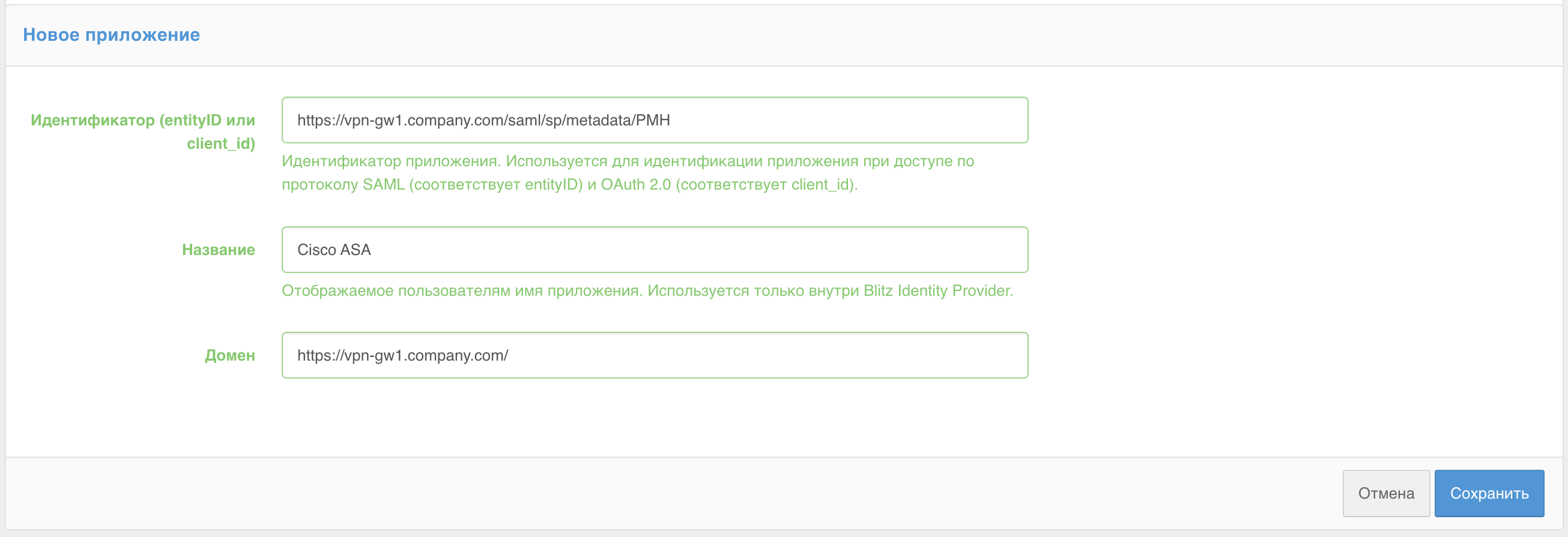

- Создайте новое приложение, задав его базовые настройки:

- Идентификатор (entityID или client_id): введите значение entityID из метаданных Cisco ASA.

-

Название: укажите название приложения, которое видно только внутри Blitz. Например,

Cisco ASA. -

Домен:

https://vpn-gw1.company.com/

- Нажмите Сохранить.

- Далее нажмите кнопку Параметры

у предложения Cisco ASA и отредактируйте параметры приложения:

у предложения Cisco ASA и отредактируйте параметры приложения:

-

Протоколы: выберите

SAMLи нажмите Сконфигурировать -

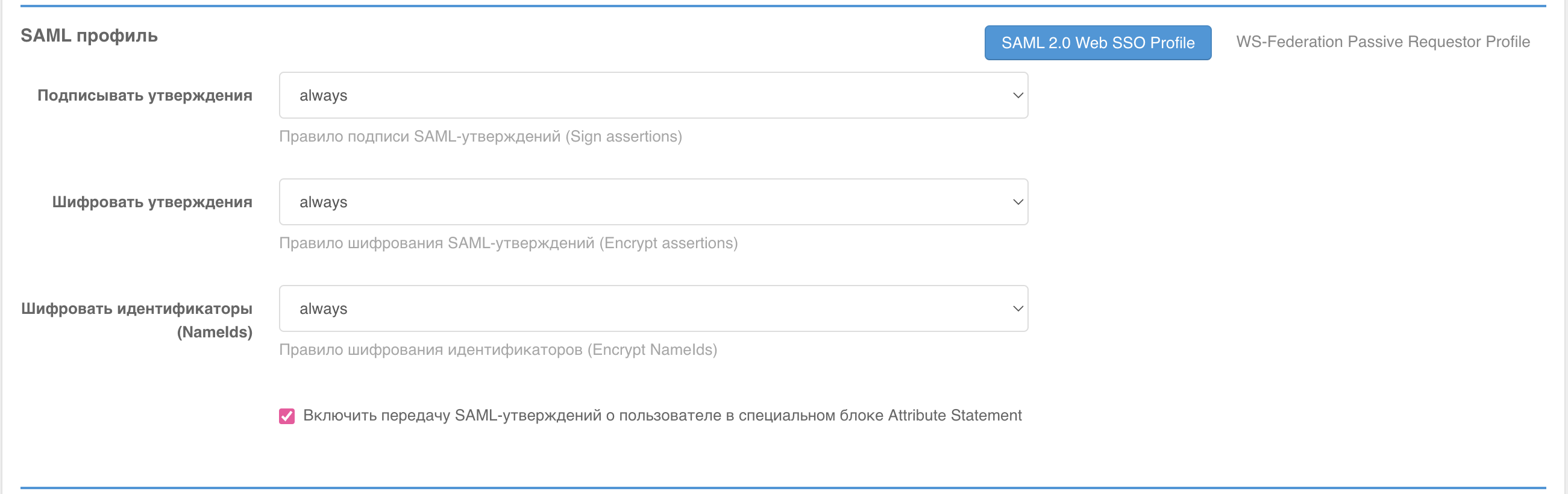

Выберите SAML 2.0 Web SSO Profile и нажмите Сконфигурировать. Установите следующие настройки:

-

Подписывать утверждения:

always -

Шифровать утверждения:

never -

Шифровать идентификаторы (NameIds):

never - Включить передачу SAML-утверждений о пользователе в специальном блоке AttributeStatement: установить флажок.

-

Подписывать утверждения:

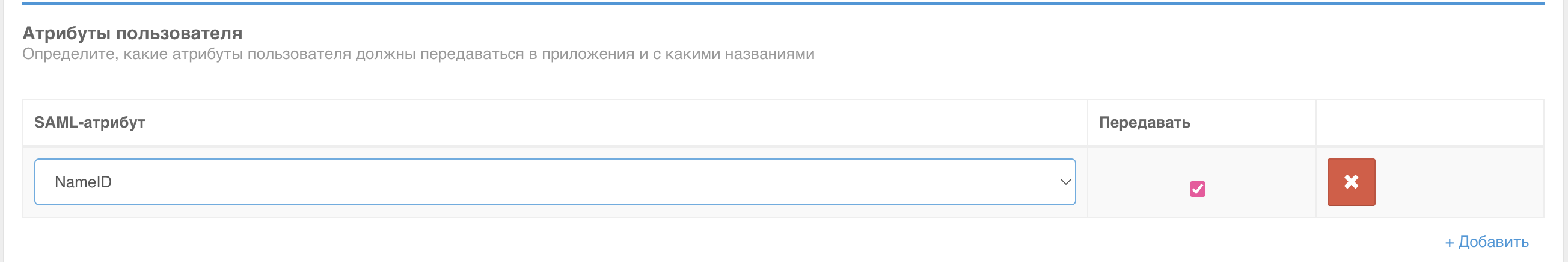

- В разделе Атрибуты пользователя настройте передачу в Cisco ASA SAML-атрибута, созданного на первом этапе.

- Нажмите Сохранить.

- Далее в разделе Метаданные нажмите Изменить. Скопируйте и вставьте метаданные Cisco ASA из пункта 9.

- Нажмите Сохранить.

После прохождения всех шагов рекомендуем проверить корректность входа в Cisco ASA: https://vpn-gw1.company.com/