Grafana

Подключение Grafana

Grafana (https://grafana.com) — это платформа мониторинга, визуализации и анализа данных, ориентированная на данные систем ИТ-мониторинга.

Подключение Grafana к Blitz Identity Provider выполняется по протоколу OAuth 2.0 и состоит из двух этапов:

-

Этап 1. Настройки на стороне Grafana

-

Этап 2. Настройки на стороне Blitz Identity Provider

В инструкции для примера указано, что Grafana расположена на домене https://grafana.company.com, а Blitz IDP установлен на домене https://login.company.com. Уточните ваши адреса перед применением инструкции.

Этап 1. Настройки на стороне Grafana

Выполните следующие действия:

-

Откройте для редактирования конфигурационный файл Grafana:

grafana.ini(например, /etc/grafana/grafana.ini). Отредактируйте блок [auth.generic_oauth]:

-

name - укажите название Сервиса аутентификации, понятное пользователям. Название будет отображаться на кнопке страницы аутентификации. Например,

Blitz IDP. -

enabled - установите значение

true, чтобы включить вход через Blitz IDP. -

allow_sign_up - установите значение

true, чтобы учетная запись в Grafana создавалась автоматически через вход в Blitz IDP. -

client_id - укажите уникальное название для идентификации приложения. Например,

Grafana. -

client_secret - задайте секретный ключ для безопасной аутентификации приложения.

-

scopes - укажите необходимые разрешения для получения данных. Например, стандартный scope

profile. -

email_attribute_name - установите значение

email:primary, если адрес электронной почты находится в атрибуте email в Blitz IDP. -

auth_url - укажите URL для авторизации. Например,

https://login.company.com/blitz/oauth/ae -

token_url - укажите URL для получения маркера доступа. Например,

https://login.company.com/blitz/oauth/te -

api_url - укажите URL сервиса получения данных пользователя. Например,

https://login.company.com/blitz/oauth/me -

signout_redirect_url - укажите URL для перенаправления после выхода из системы. Например,

https://login.company.com/blitz/oauth/logout -

tls_skip_verify_insecure - установите значение true для отмены проверки валидности сертификата TLS. Рекомендуем установить значение

falseдля безопасности.

[auth.generic_oauth]

name = Blitz IDP

enabled = true

allow_sign_up = true

client_id = Grafana

client_secret = eXa12m3PL45e

scopes = profile

email_attribute_name = email:primary

email_attribute_path =

login_attribute_path =

name_attribute_path =

role_attribute_path =

id_token_attribute_name =

auth_url = https://login.company.com/blitz/oauth/ae

token_url = https://login.company.com/blitz/oauth/te

api_url = https://login.company.com/blitz/oauth/me

signout_redirect_url = https://login.company.com/blitz/oauth/logout

allowed_domains =

team_ids =

allowed_organizations =

tls_skip_verify_insecure = false

tls_client_cert =

tls_client_key =

tls_client_ca =

-

Сохраните файл и Перезапустите Grafana:

systemctl restart grafana-server

Этап 2. Настройки на стороне Blitz Identity Provider

В консоли управления Blitz Identity Provider перейдите в раздел Приложения и выполните следующие действия:

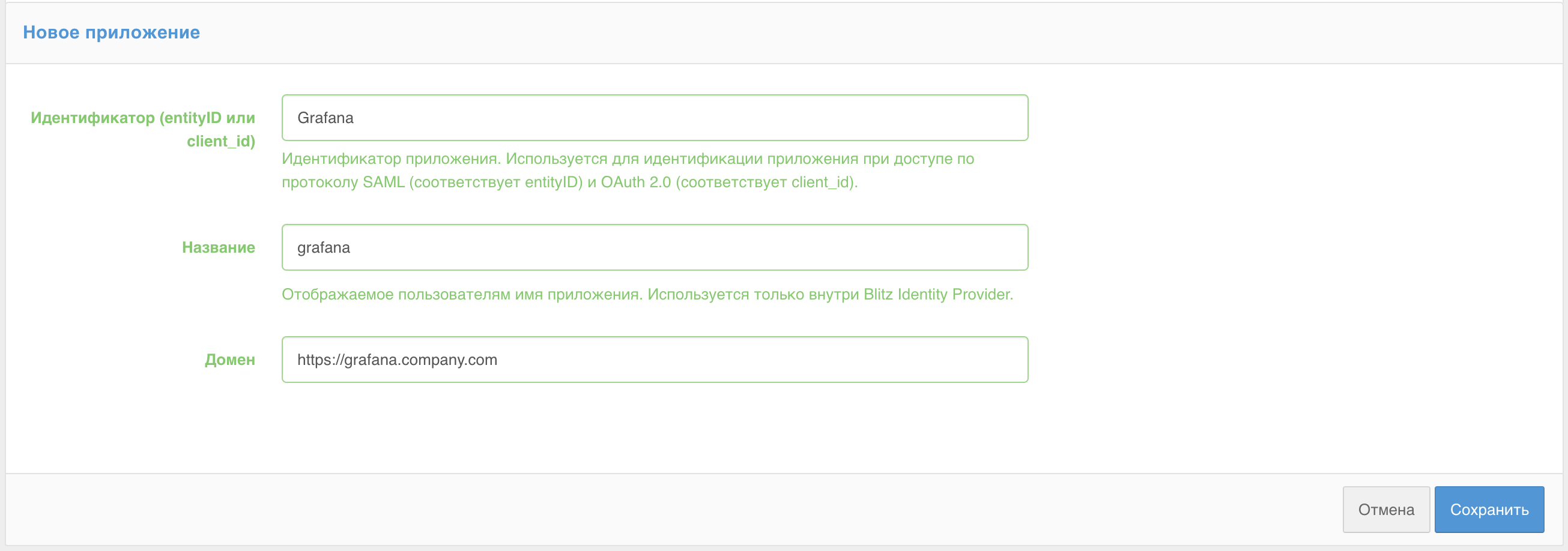

- Создайте новое приложение, задав его базовые настройки:

- Идентификатор (entityID или client_id): аналогичный client_id, который был прописан в grafana.ini

- Название: имя приложения Grafana, которое будет отображаться на стороне Blitz IDP

- Домен: https://grafana.company.com

-

Нажмите Сохранить.

-

Далее нажмите кнопку Параметры

у предложения Grafana и отредактируйте параметры приложения:

у предложения Grafana и отредактируйте параметры приложения:

-

Протоколы: выберите

OAuth 2.0и нажмите Сконфигурировать

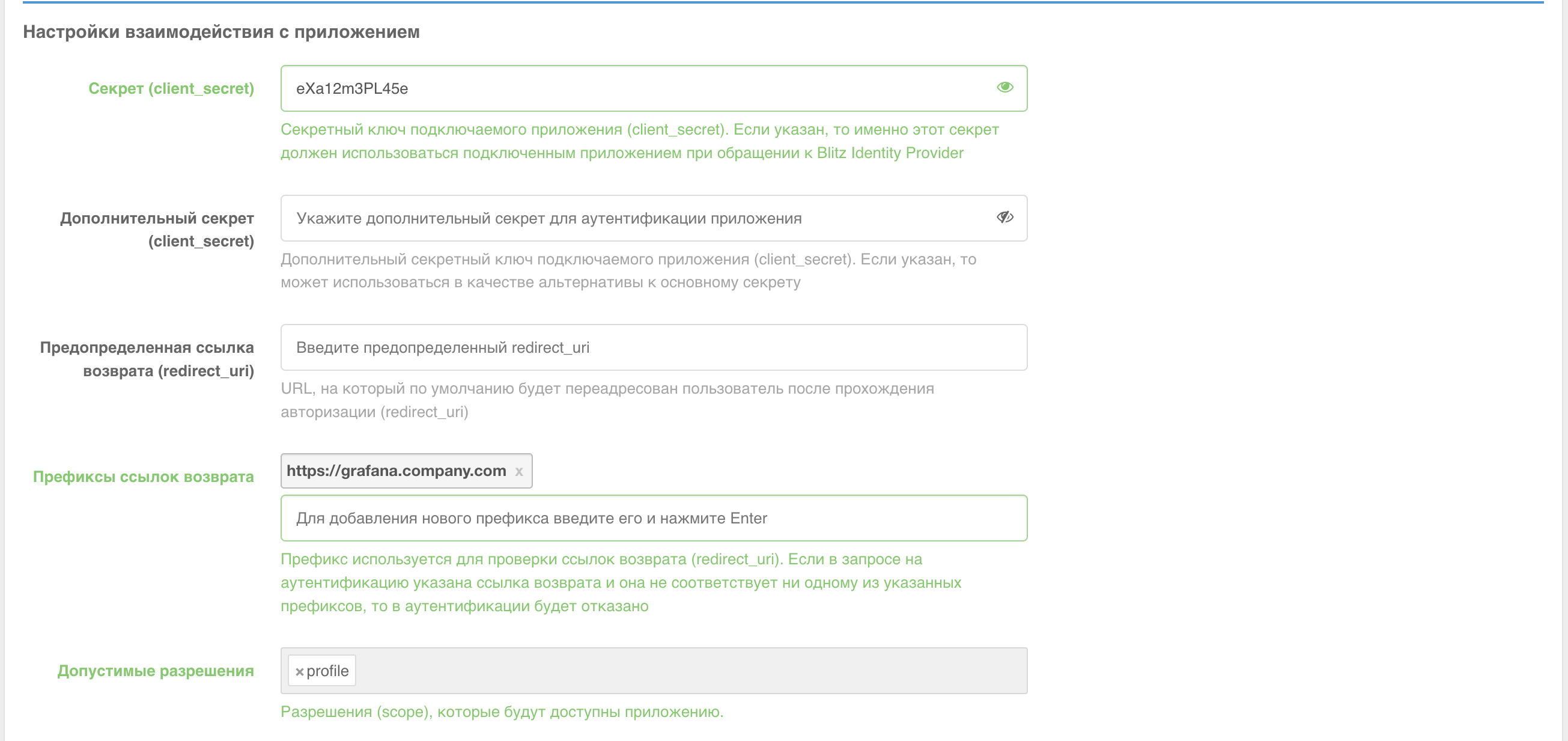

Далее в параметрах укажите данные, как в grafana.ini:

-

Секрет (client_secret): аналогичный client_secret, который был прописан в grafana.ini

-

Префиксы ссылок возврата:

https://grafana.company.com -

Допустимые разрешения:

profile

- Нажмите Сохранить.

После прохождения всех шагов рекомендуем проверить корректность входа в Grafana: https://grafana.company.com