Outlook on the web (OWA)

Outlook on the web (https://microsoft.com/microsoft-365/outlook) — это веб-почта для доступа к серверу совместной работы.

Подключение Outlook к Blitz Identity Provider выполняется по протоколу WS-Federation (частный случай протокола SAML от Microsoft). На стороне Exchange и состоитOWA настройки будут выполняться для метода аутентификации ADFS, т.к. в данном случае Blitz Identity Provider выступает заменой ADFS.

Cостоит из трех этапов:

-

Этап 1. Настройки Exchange organization для использования аутентификации ADFS

-

Этап 2. Настройки аутентификации ADFS в Outlook on the web и в виртуальных каталогах EAC

-

Этап 3. Настройки на стороне Blitz Identity Provider

В инструкции для примера указано, что Outlook расположен на домене https://mail.company.com/owa, а Blitz IDP установлен на домене https://login.company.com. Уточните ваши адреса перед применением инструкции.

Этап 1. Настройки Exchange organization для использования аутентификации ADFS

Чтобы

- Необходимо

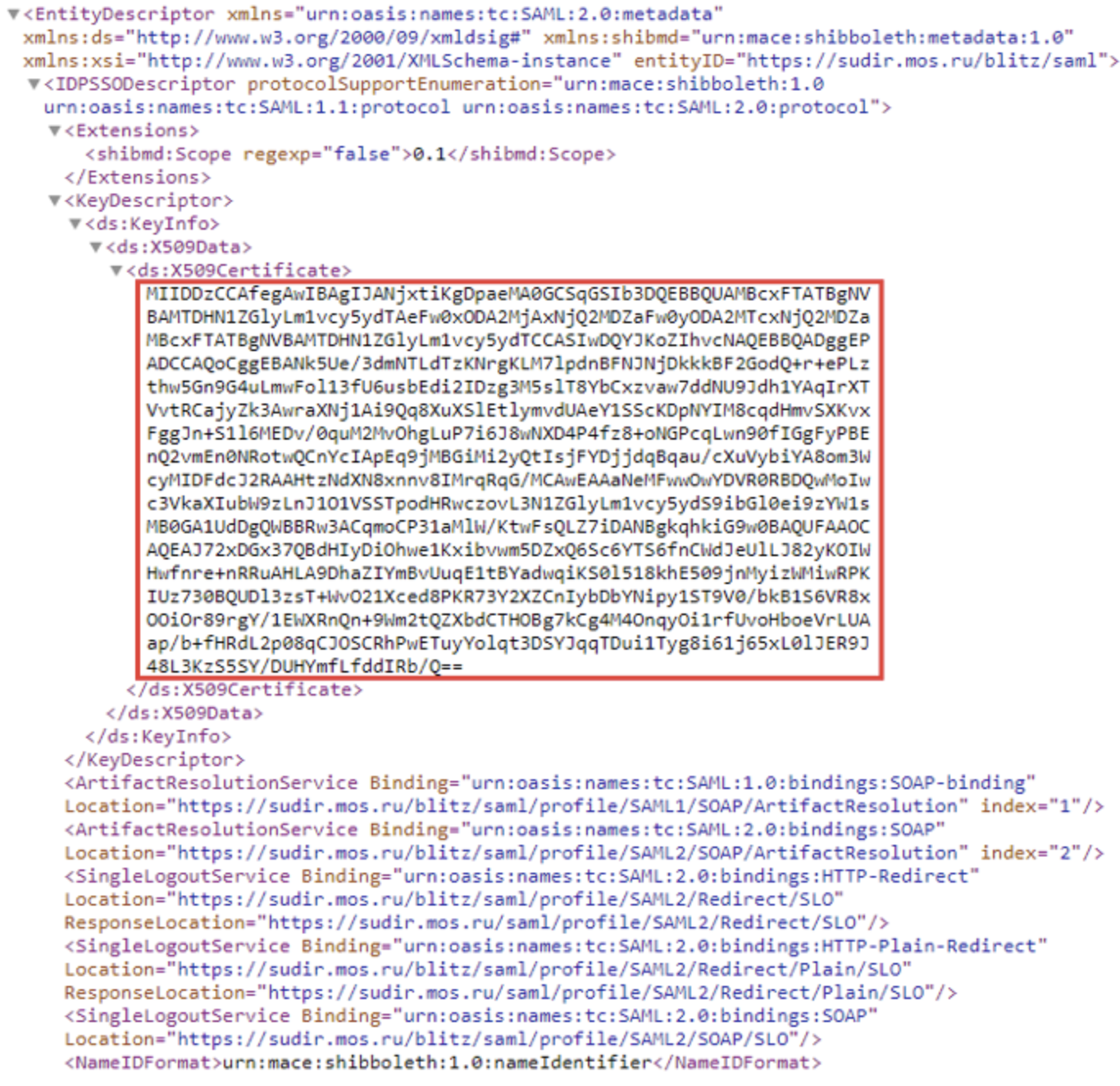

организациюполучитьExchangeотпечатокнасертификатаиспользованиеBlitz.аутентификацииДляADFS,этогонеобходимонужноиспользоватьвзятькоманднуюегострокуизExchange.метаданныхЧтобыBlitzузнать,-как открыть командную строку Exchange в локальной организации Exchange, перейдитепройдите по ссылкеhttps://login.company.com/blitz/saml/profile/Metadata/SAML, откройте XML документ с метаданными и найдите раздел<ds:X509Certificate>.Запуститекоманду, чтобы найти отпечаток сертификата:Например:

Добавьте строки:

Set-Location-----BEGINCert:\LocalMachine\Root;CERTIFICATE-----Get-ChildItem<значение|сертификата>Sort-Object-----ENDSubjectCERTIFICATE-----Сохраните сертификат в файл с расширением .crt. Найдите в данных сертификата отпечаток SHA-1.

- Далее введите команду:

Set-OrganizationConfig -AdfsIssuerhttps://<FederationServiceNameBlitzURL>/blitz/-AdfsAudienceUris "<OotwURL>","<EACURL>" -AdfsSignCertificateThumbprint "<Thumbprint>"ВГдеэтомуказатьпримере используютсяследующие значения:-

Blitz URLBlitzURL:https://login.company.com/idp.tech.int/blitz/saml/profile/WSF-PRP/WSIGNIN/GET -

OotwURL (Outlook on the web

URLURL):https://cloudmail.mail.company.com/owa/ -

EAC URLEACURL:https://cloudmail.mail.company.com/ecp/ -

ОтпечатокThumbprintсертификата(отпечатокподписи токенасертификата):https://login.company.com/blitz/saml/profile/WSF-PRP/WSIGNIN/GET

Этап 2. Настройки аутентификации AD FS в Outlook on the web и в виртуальных каталогах EAC

Для Outlook on the web и виртуальных каталогов EAC необходимо настроить аутентификацию AD FS как единственный доступный метод, отключив все остальные методы.

- Чтобы использовать командную консоль Exchange для настройки EAC или Outlook on the web в виртуальном каталоге так, чтобы они принимали только аутентификацию ADFS, введите следующую команду (для примера указан сервер с именем Mailbox01):

Set-EcpVirtualDirectory -Identity <VirtualDirectoryIdentity> -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $falseВ этом примереГде используются следующие значения параметраVirtualDirectoryIdentity:-

"Mailbox01\ecp https://mail.company.com/ecp/"- настройка виртуальный каталог EAC на веб-сайте по умолчанию на сервере с именем Mailbox01; -

"Mailbox01\owa https://mail.company.com/owa/"- настройка Outlook в виртуальном каталоге Web на веб-сайте по умолчанию на сервере с именем Mailbox01.

- Чтобы настроить все виртуальные каталоги EAC и Outlook on the web на каждом сервере Exchange в вашей организации, выполните следующие команды:

Get-EcpVirtualDirectory | Set-EcpVirtualDirectory -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false Get-OwaVirtualDirectory | Set-OwaVirtualDirectory -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $falseЭтап 3. Настройки на стороне Blitz Identity Provider

В консоли управления Blitz Identity Provider перейдите в раздел SAML и выполните следующие действия:

-

Нажмите Добавить новый SAML-атрибут.

-

Укажите название первого атрибута -

upnи выберите из выпадающего списка его источник - атрибут, который соответствует атрибутуuserPrincipalNameв хранилище. После нажмите Добавить. -

Укажите название второго атрибута -

windowsaccountnameи выберите из выпадающего списка его источник - атрибут, который соответствует атрибутуsAMAccountNameв хранилище. После нажмите Добавить. -

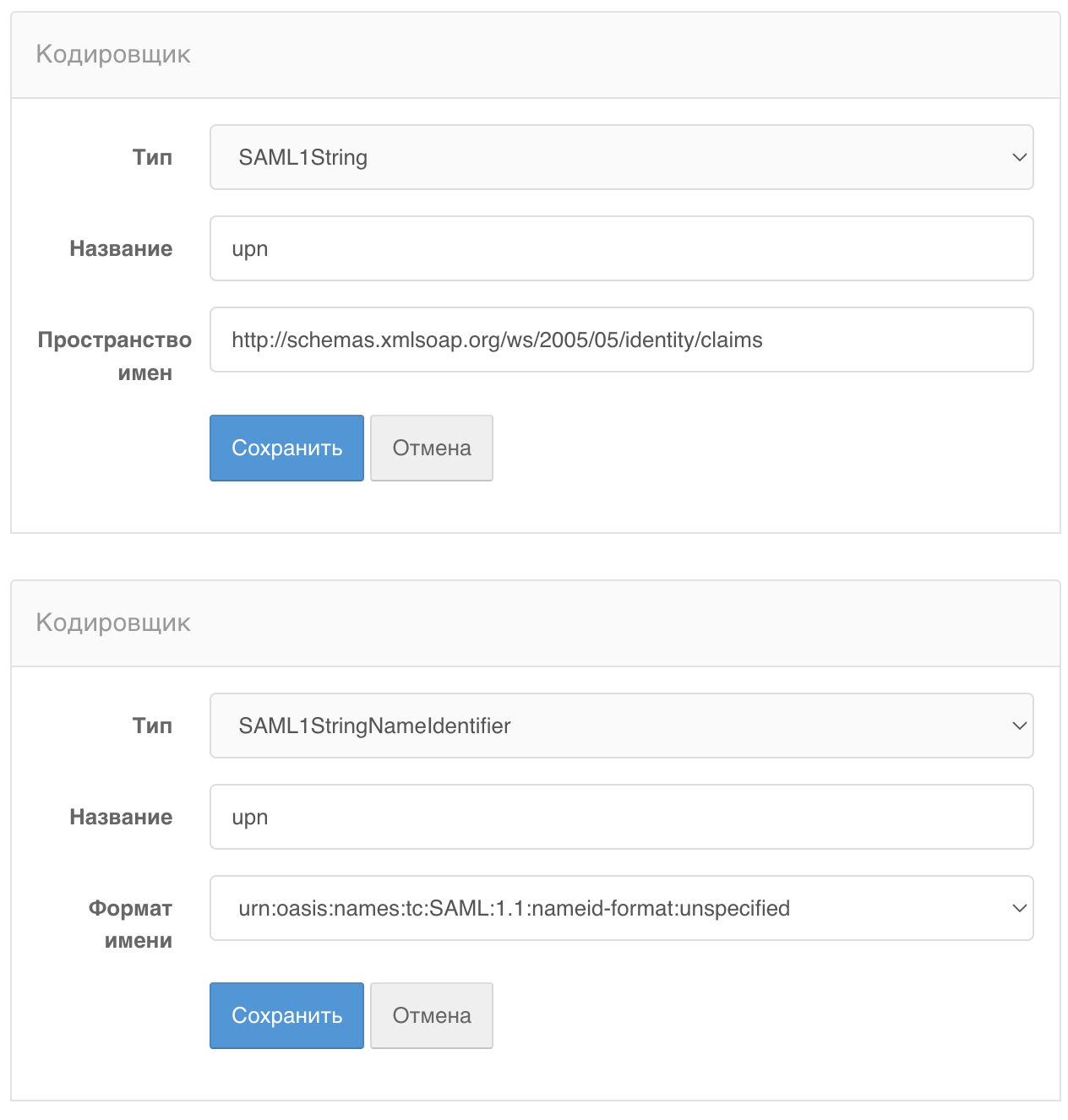

Далее добавьте кодировщик для каждого атрибута. Для этого выберите атрибут и нажмите Добавить кодировщик.

-

Для атрибута

upnдобавьте первый кодировщикSAML1Stringи укажите Пространство именhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims. Далее добавьте второй кодировщик -SAML1StringNameIdentifierи укажите Пространство именurn:oasis:name:tc:SAML:1.1:nameid-formar:unspecified. Нажмите Сохранить после каждого создания кодировщика.

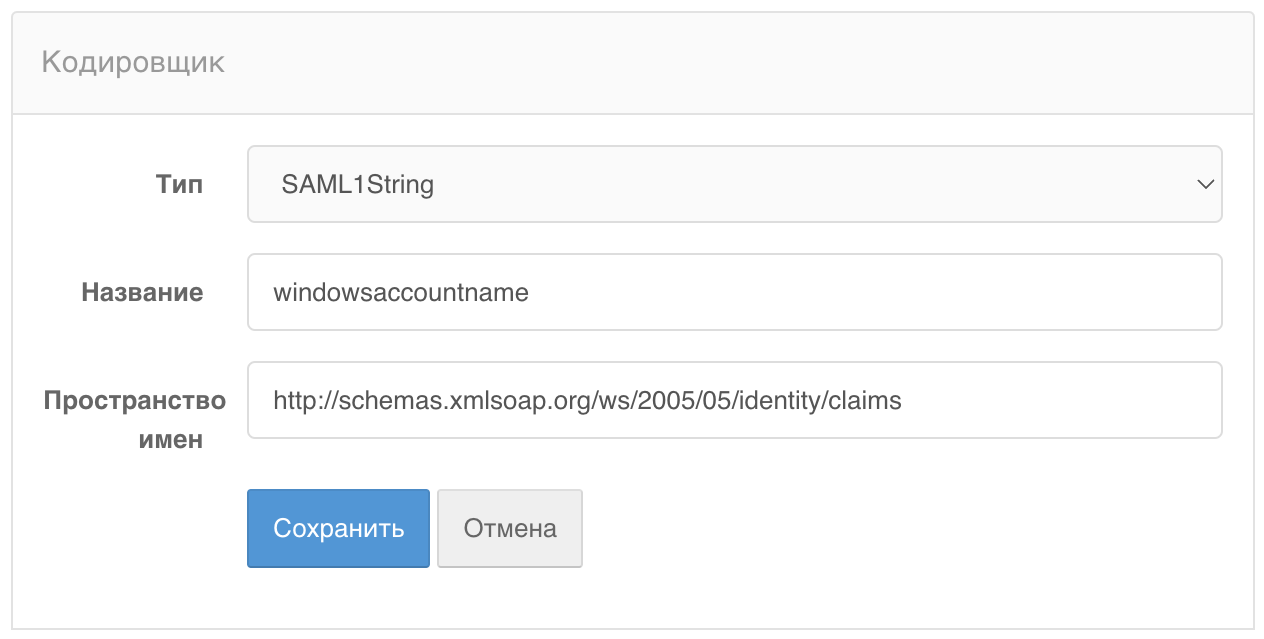

- Для атрибута

windowsaccountnameдобавьте кодировщикSAML1Stringи укажите Пространство именhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims. Нажмите Сохранить.

- Далее в консоли управления Blitz Identity Provider перейдите в раздел Приложения.

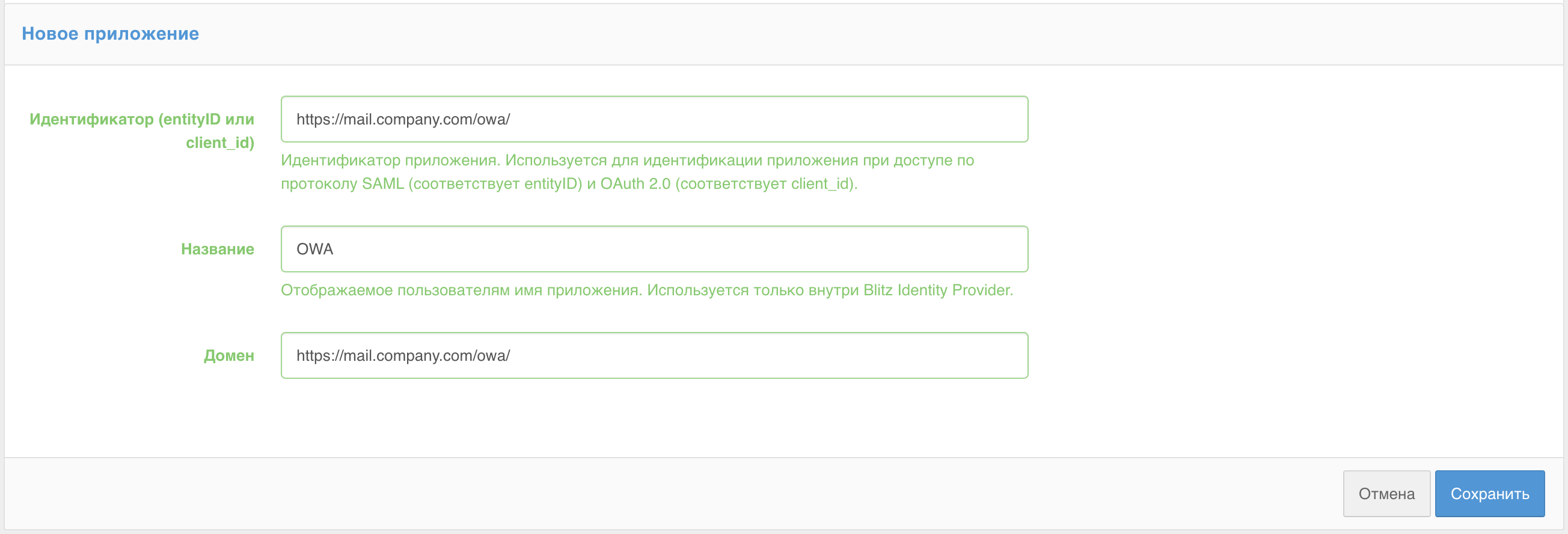

- Создайте новое приложение, задав его базовые настройки:

-

Идентификатор (entityID или client_id):

https://mail.company.com/owa/ -

Название: укажите название приложения, которое видно только внутри Blitz. Например,

OWA. -

Домен:

https://mail.company.com/owa/

-

Нажмите Сохранить.

-

Далее нажмите кнопку Параметры

у предложения OWA и отредактируйте параметры приложения:

у предложения OWA и отредактируйте параметры приложения:

-

Стартовая страница приложения:

https://mail.company.com/owa -

Протоколы: выберите

SAMLи нажмите Сконфигурировать -

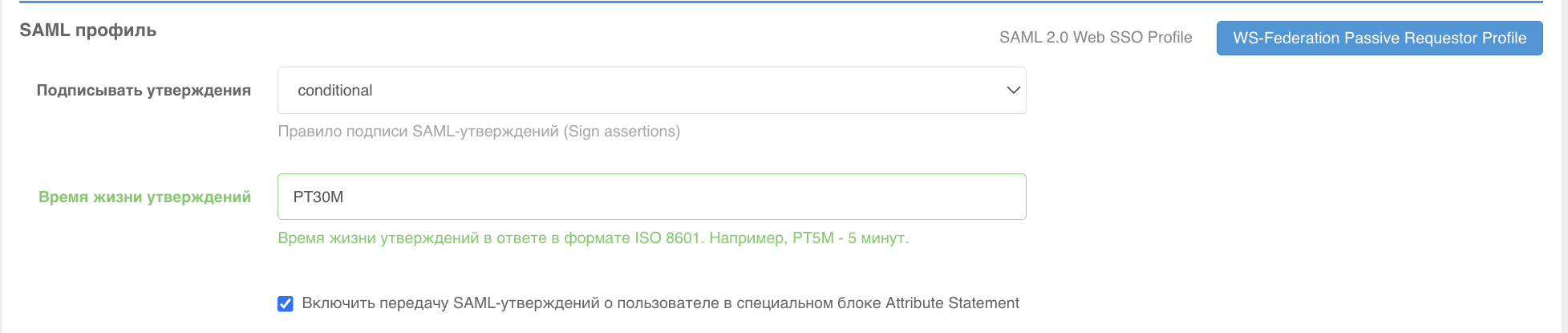

Выберите WS-Federation Passive Requestor Profile и нажмите Сконфигурировать. Установите следующие настройки:

-

Подписывать утверждения:

conditional -

Время жизни утверждений:

PT30M - Включить передачу SAML-утверждений о пользователе в специальном блоке AttributeStatement: установить флажок.

-

Подписывать утверждения:

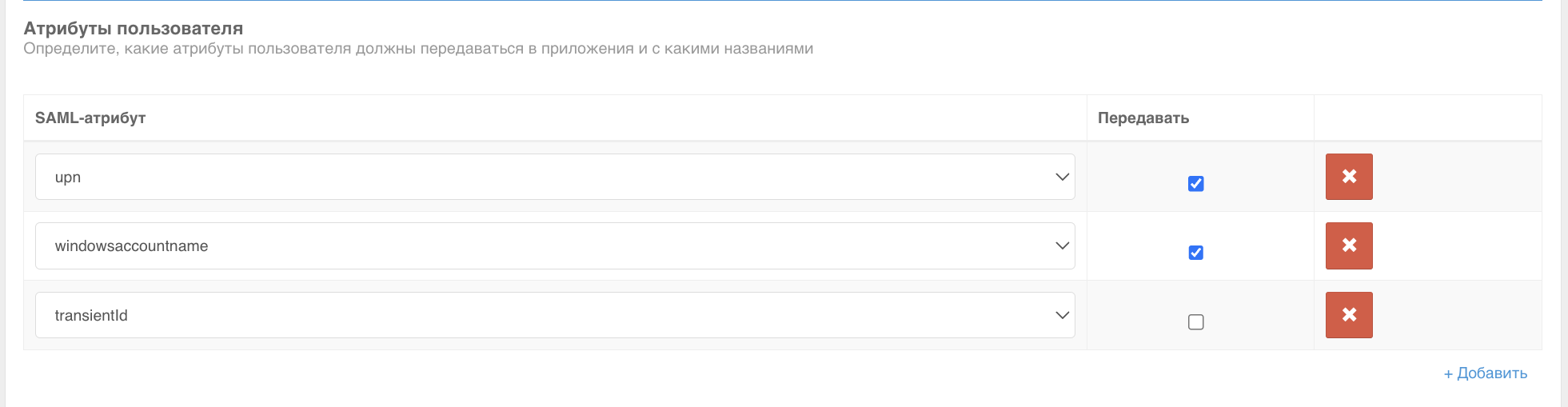

- В разделе Атрибуты пользователя настройте передачу в Outlook атрибутов, созданных на первом этапе SAML-атрибутов и атрибута

transientId. Пометьте передачу атрибутовupnиwindowsaccountnameгалочкой.

- Нажмите Сохранить.

- Далее в разделе Метаданные нажмите Изменить. Скопируйте и вставьте следующий код:

<?xml version="1.0" encoding="UTF-8"?> <md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion" entityID="https://mail.company.com/owa/"> <md:SPSSODescriptor protocolSupportEnumeration="urn:mace:shibboleth:wsf-prp:1.0:protocol"> <md:AssertionConsumerService Binding="urn:mace:shibboleth:1.0:bindings:HTTP-POST-wsignin" Location="https://mail.company.com/owa/" index="1"/> <md:AssertionConsumerService Binding="urn:mace:shibboleth:1.0:bindings:HTTP-POST-wsignin" Location="https://mail.company.com/ecp/" index="2"/> </md:SPSSODescriptor> </md:EntityDescriptor>- Нажмите Сохранить.

Совет:После прохождения всех шагов рекомендуем проверить корректность входа в Outlook on the web:

https://mail.company.com/owa