Вход разовым паролем на основе времени (TOTP)#

Для проверки первого фактора аутентификации с использованием метода аутентификации Разовый пароль на основе времени (TOTP) можно использовать любые устройства и программы, совместимые со стандартом RFC6238 «TOTP: Time-Based One-Time Password Algorithm». В качестве таковых могут быть:

аппаратные брелоки (генераторы разовых паролей) на основе времени;

мобильные приложения.

Примечание

Наиболее известные приложения для выработки TOTP-кодов: Google Authenticator, Twilio Authy, FreeOTP Authenticator, Microsoft Authenticator, Яндекс.Ключ.

Для настройки метода входа по Разовому паролю на основе времени (TOTP) выполните описанную ниже последовательность действий.

Шаг 1. Добавление метода в blitz.conf#

Для того, чтобы в методах аутентификации на вкладке Первый фактор появился метод аутентификации Разовый пароль на основе времени (TOTP), выполните следующие действия:

Откройте файл

/usr/share/identityblitz/blitz-config/blitz.conf. Например:sudo vim /usr/share/identityblitz/blitz-config/blitz.conf

В разделе

blitz.prod.local.idp.login.factorsв первый фактор добавьте:"login" : { "factors" : [ [ { "enabled" : false, "method" : "totp" }, … ], [ … ] ], … }Перезапустите сервисы.

sudo systemctl restart blitz-idp blitz-console blitz-recovery

Шаг 2. Настройка метода в консоли#

Общие настройки для данного метода задаются в разделе TOTP-генераторы, а на вкладке Первый фактор в разделе Разовый пароль на основе времени (TOTP) только специфичные.

В консоли управления настройте и активируйте метод входа по TOTP. Для этого перейдите в раздел Аутентификация на вкладку Первый фактор. В разделе Разовый пароль на основе времени (TOTP) задайте следующие настройки:

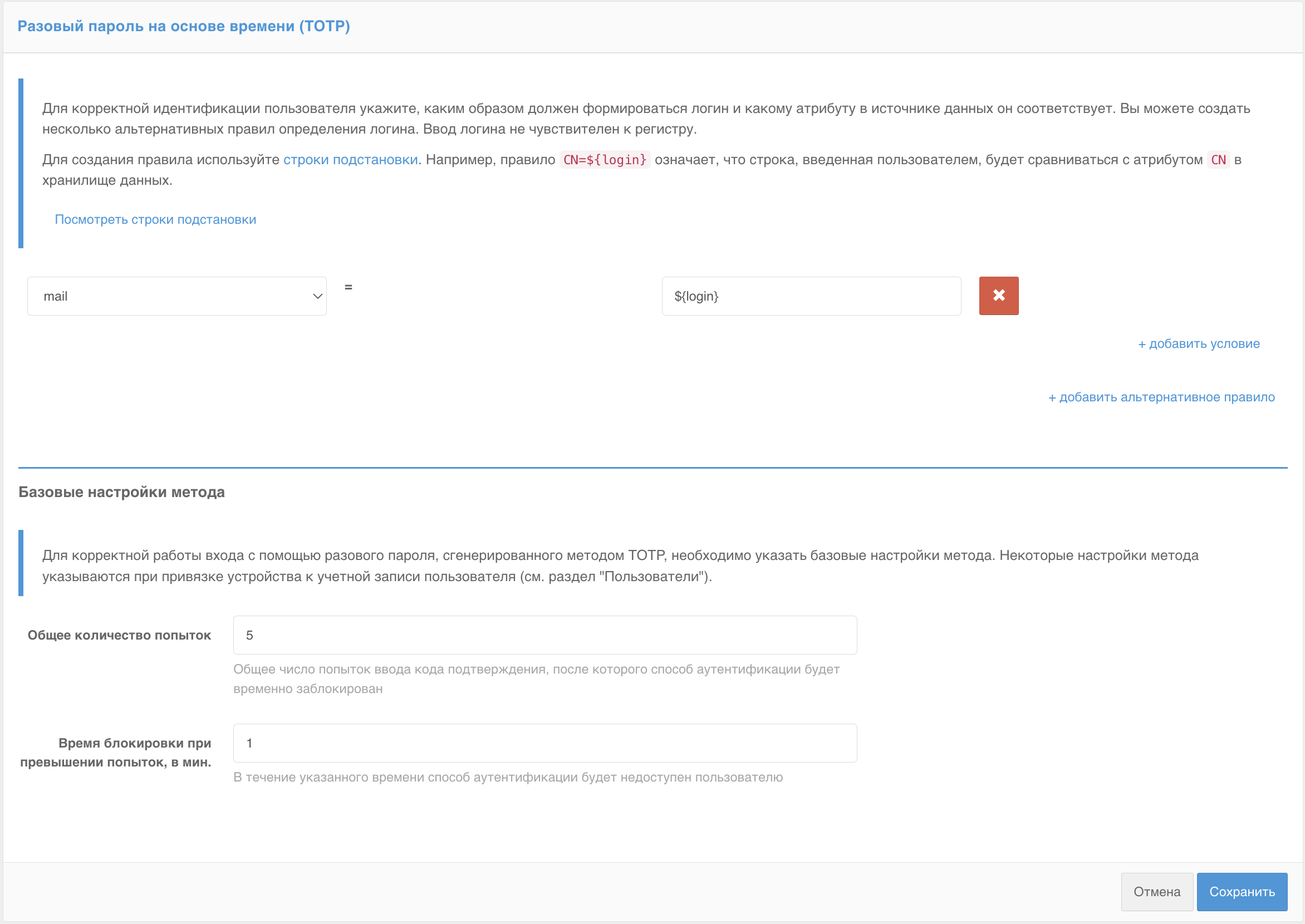

Для корректной идентификации пользователя укажите, каким образом должен формироваться логин и какому атрибуту в источнике данных он соответствует.

Общее количество попыток: общее число попыток ввода кода подтверждения, после которого способ аутентификации будет временно заблокирован.Время блокировки при превышении попыток, в минутах: в течение указанного времени способ аутентификации будет недоступен пользователю.

В блоке Правила выбора хранилища атрибутов можно настроить правила, при выполнении которых поиск пользователя будет осуществляться только в указанном хранилище. Правила выбора хранилища атрибутов описаны в разделе вход по логину и паролю.