Вход по логину и паролю#

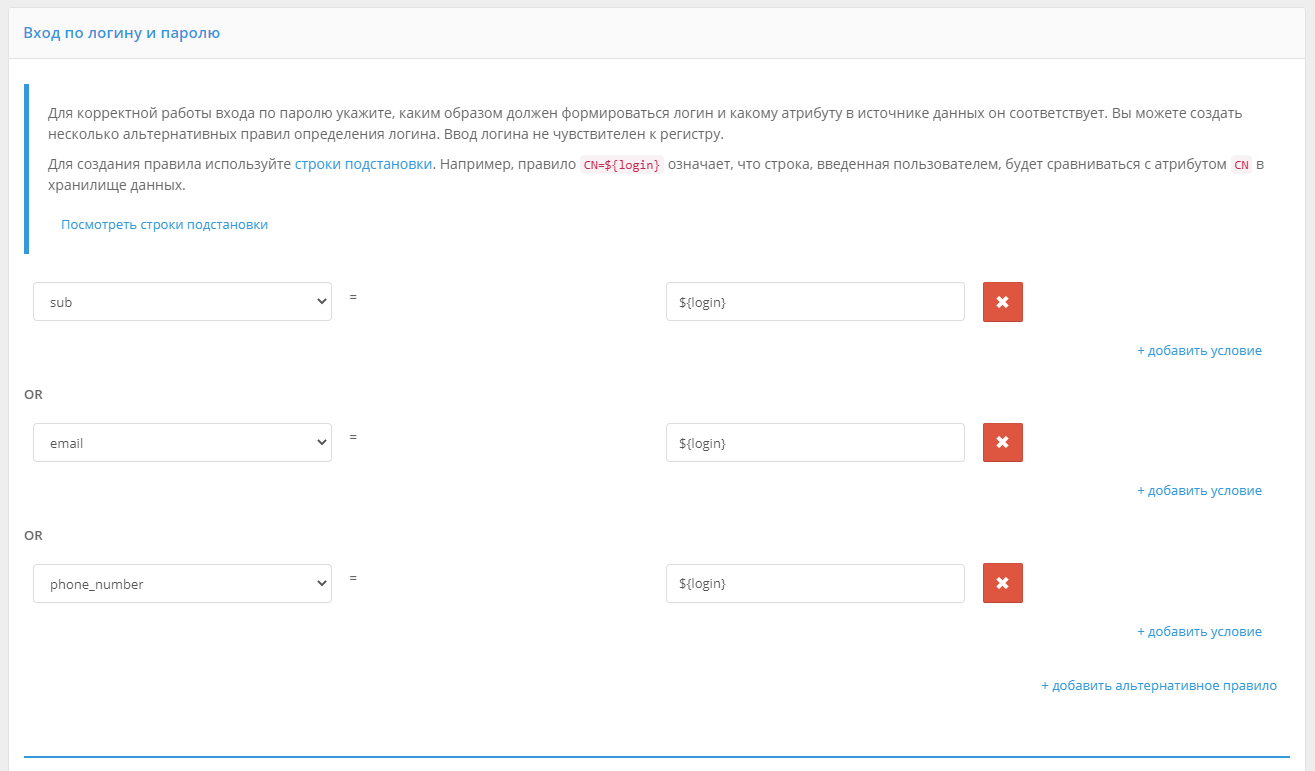

Для использования входа по логину и паролю необходимо задать правила соответствия – каким образом определять, как введенный логин соотносится с пользователями в хранилище данных.

Для создания правила используется строка подстановки: ${login} – это строка, введенная пользователем в поле «логин». В результате, например, правило «email=${login}» означает, что строка, введенная пользователем, будет сравниваться с атрибутом email в хранилище данных;

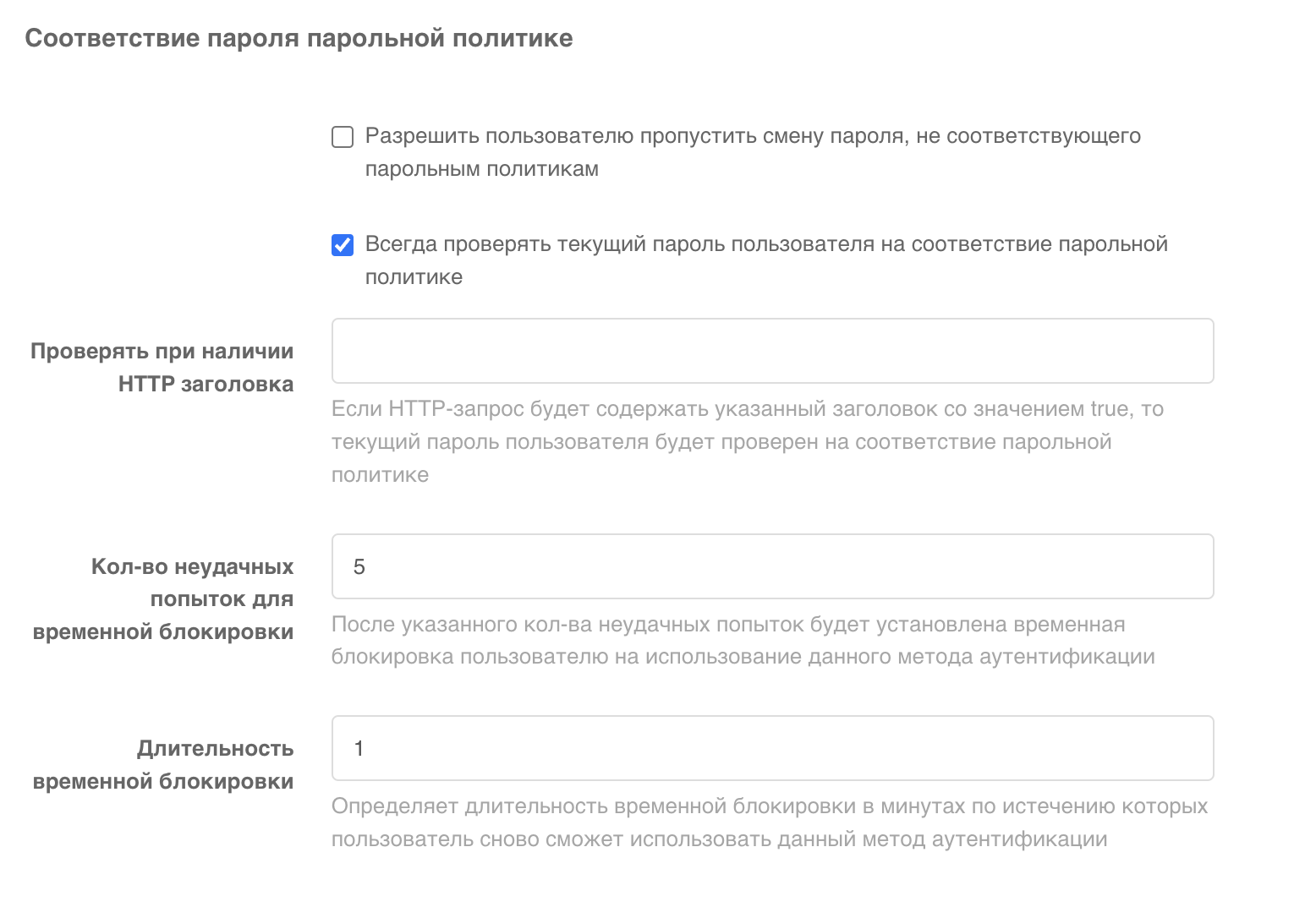

В настройках входа по логину и пароля можно включить проверку на соответствие пароля парольной политике. Вводимый пользователем пароль будет в момент входа проверяться на соответствие парольной политике. В случае несоответствия пароля требованиям политики пользователь сможет задать новый пароль или пропустить этот шаг.

Для настройки проверки на соответствие пароля парольной политике при входе необходимо:

выбрать опцию

Всегда проверять текущий пароль пользователя на соответствие парольной политикеили вписать имя некоторого заголовка в полеПроверять при наличии HTTP заголовка(в этом случае, если HTTP-запрос будет содержать указанный заголовок со значениемtrue, то текущий пароль пользователя будет проверен на соответствие парольной политике);опция

Разрешить пользователю пропустить смену пароля, не соответствующего парольным политикампозволяет пользователю отказаться от смены пароля при входе;указать количество неудачных попыток для временной блокировки. После указанного количества неудачных попыток будет установлена временная блокировка пользователю на использование данного метода аутентификации;

длительность временной блокировки (в минутах).

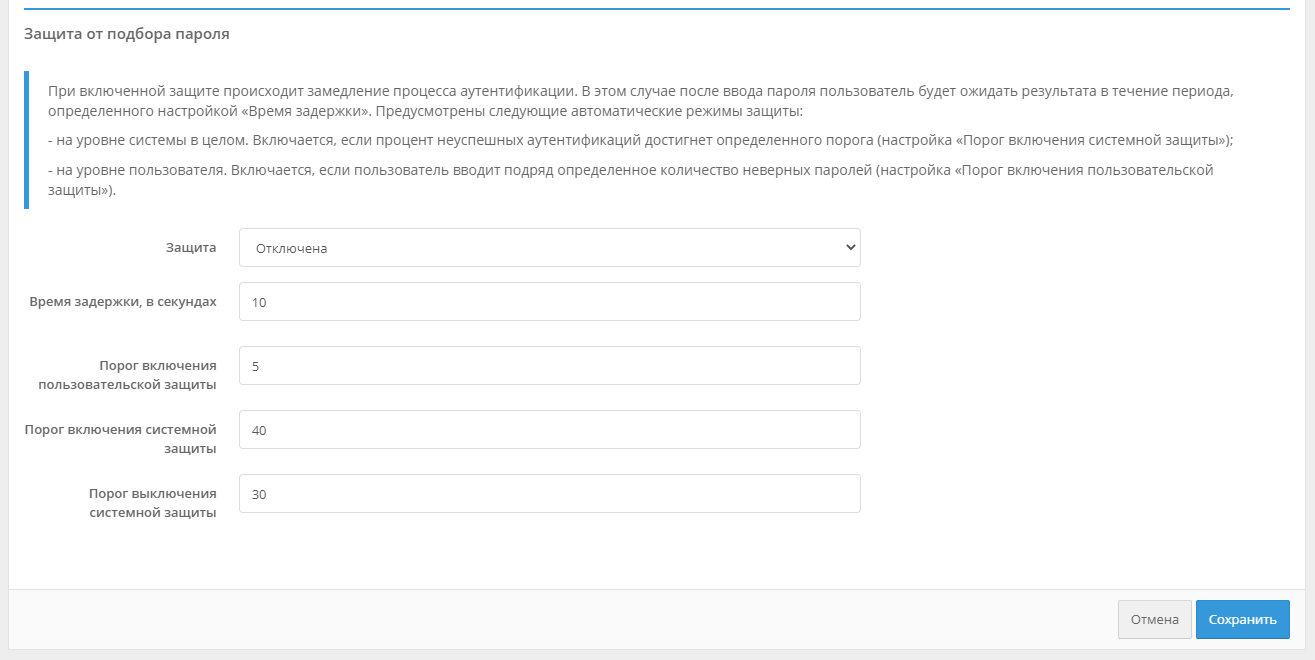

В настройках входа по логину и пароля можно управлять защитой от перебора пароля. При включенной защите замедляется проверка пароля. После ввода пароля пользователь будет ожидать проверки в течение заданного периода Время задержки (в секундах).

Администратор в настройке Защита может выбрать следующие режимы защиты:

Автоматический режим на уровне системы и пользователей– защита включится для всех пользователей, если доля неуспешных аутентификаций превысит «Порог включения системной защиты», и выключится, если доля неуспешных аутентификаций станет ниже «Порог выключения системной защиты»;Автоматический режим на уровне пользователей– защита сработает в отношении пользователей, по которым будет превышено число неуспешных проверок пароля, заданное настройкой «Порог включения пользовательской защиты»;Задержка аутентификации для всех пользователей– защита будет включена для всех пользователей;Отключена– защита будет выключена.

Параметры Порог включения системной защиты и Порог выключения системной защиты задаются в процентах, соответствующих доле неуспешных аутентификаций в общем числе попыток аутентификации.

Пример настройки защиты от подбора пароля представлен ниже.

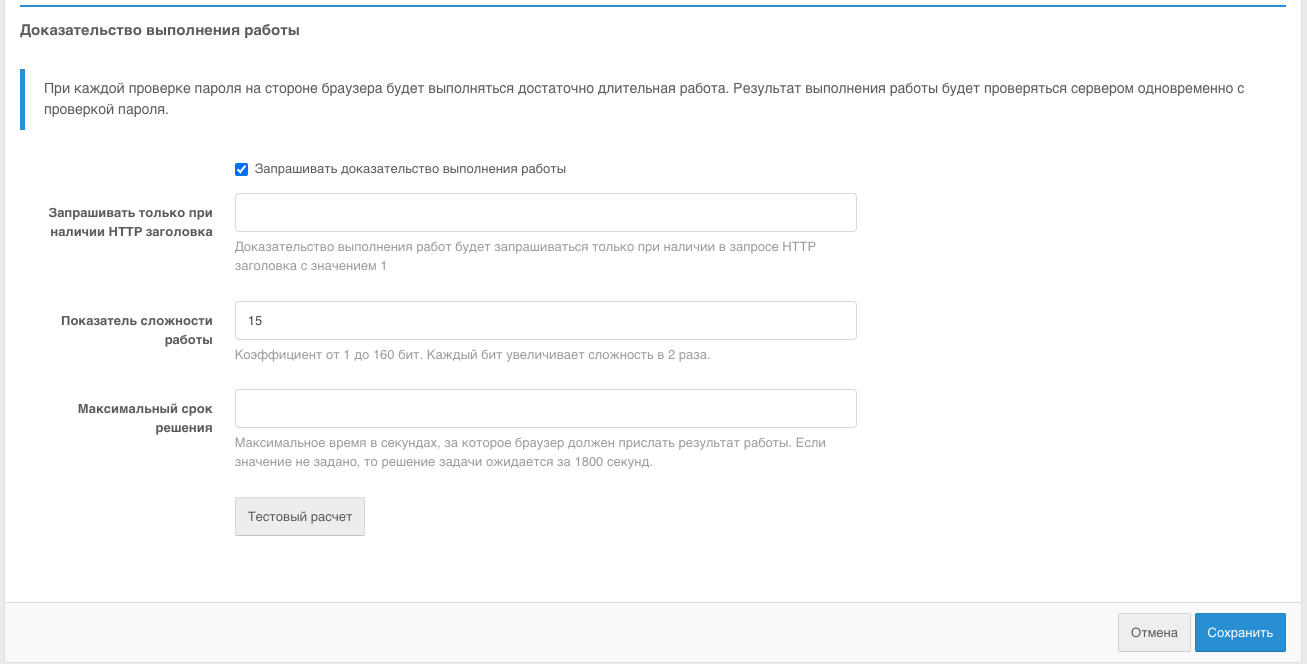

Для усложнения автоматического подбора пароля можно включить в Blitz Identity Provider настройки Доказательство выполнения работы. Тогда при каждом входе по логину и паролю браузер пользователя должен будет выполнить вычислительно сложную задачу. Если не предоставить решение, предоставить неправильное решение или предоставить решение не вовремя, то Blitz Identity Provider вернет ошибку. В итоге нельзя будет понять,

правильные ли логин и пароль.

В блоке настроек Доказательство выполнения работы можно настроить следующее:

включить настройку

Запрашивать доказательство выполнения работы.при необходимости задать настройку

Запрашивать только при наличии HTTP заголовка– это полезно, если нужно оставить возможность автотестам выполнять вход по паролю без необходимости прохождения проверки. В этом случае на веб-сервере нужно для пользовательских запросов настроить установку заголовка из этой настройки, а для запросов, приходящих от автотестов, заголовок не устанавливать.установить

Показатель сложности работы– задается значение коэффициента от 1 до 160 бит. Каждый бит увеличивает сложность в 2 раза. Рекомендуется значение 15 бит.Максимальный срок решения– время в секундах, за которое браузер должен прислать результат работы. Если значение не задано, то решение задачи ожидается за 1800 секунд. Время отсчитывается с момента генерации задачи сервером в момент отображения страницы входа.

После установки настройки перед сохранением рекомендуется нажать кнопку Тестовый расчет, чтобы получить примерное представление о времени выполнения работы на текущем устройстве.

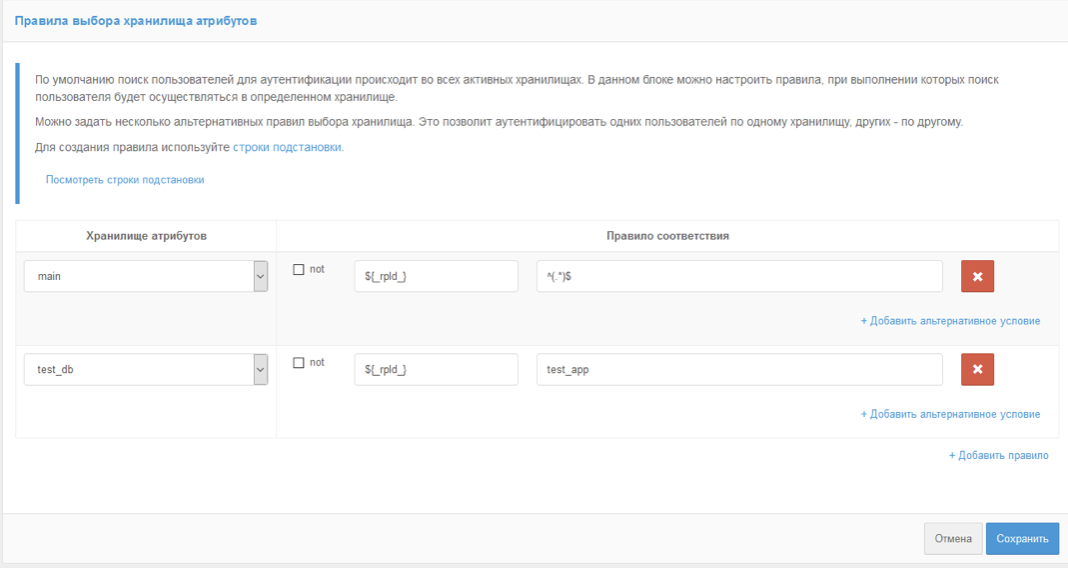

В блоке Правила выбора хранилища атрибутов можно настроить правила, при выполнении которых поиск пользователя будет осуществляться только в указанном хранилище. По умолчанию поиск пользователей для аутентификации происходит во всех активных хранилищах атрибутов. Можно задать несколько альтернативных правил выбора хранилища. Это позволит аутентифицировать одних пользователей через одно хранилище, а других – через другое. Для создания правила используются строки подстановки.

Например, на скриншоте ниже выполнена настройка, что при запросе входа приложением с идентификатором test_app логин и пароль пользователя будет проверяться по хранилищу test_db. Вход во все иные приложения будет производиться через хранилище main.