Просмотр и изменение атрибутов пользователя#

При нажатии на идентификатор любого найденного пользователя отображается информация о нем – карточка пользователя. Она содержит значения атрибутов, которые были определены в разделе «Источники данных», а также привязанные учетные записи внешних поставщиков идентификации, устройства пользователя, ключи безопасности и др.

В карточке пользователя можно совершать следующие операции:

редактировать атрибуты пользователя;

сбросить сессии пользователя;

изменять пароль;

просматривать перечень привязанных учетных записей внешних поставщиков аутентификации, отвязывать внешние учетные записи;

изменять требуемый уровень аутентификации для пользователя;

привязывать или удалять устройства для проведения аутентификации: генераторы разовых паролей и мобильные приложения для получения push-уведомлений;

просматривать группы, в которые включен пользователь;

просматривать права пользователя и права, которые имеются в отношении данного пользователя;

просматривать и удалять запомненные устройства и браузеры пользователя;

просматривать, добавлять и удалять ключи безопасности пользователя;

просматривать и удалять выданные приложениям разрешения.

Редактирование атрибутов#

При просмотре карточки выбранной учетной записи пользователя администратор может изменить любой атрибут пользователя. При редактировании учетной записи следует учитывать те ограничения, которые настроены для хранилища данных, в которое осуществляется запись.

Следует учитывать, что при изменении данных через интерфейс редактирования атрибутов не учитываются правила, используемые в процессе самостоятельной регистрации пользователя. Например, изменение адреса электронной почты или номера мобильного телефона не требует подтверждения.

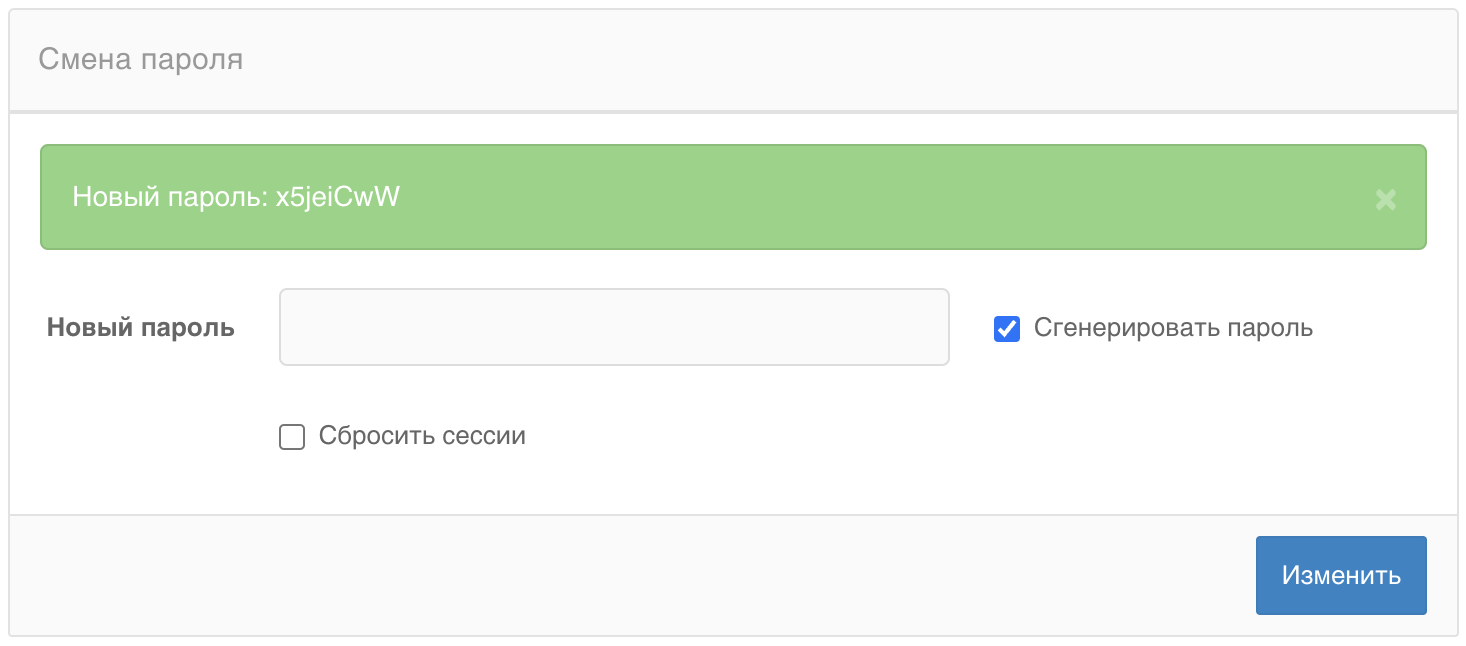

Смена пароля#

Для смены пароля используется блок Смена пароля. Новый пароль можно ввести вручную, либо сгенерировать – для этого необходимо оставить чекбокс Сгенерировать пароль. Новый пароль будет отображен в информационном блоке успешного выполнения операции. При смене пароля можно также установить чекбокс Сбросить сессии, тогда одновременно со сменой пароля будут сброшены сессии пользователя.

При задании нового пароля вручную следует учитывать ограничения парольной политики для того хранилища, куда сохраняется пароль.

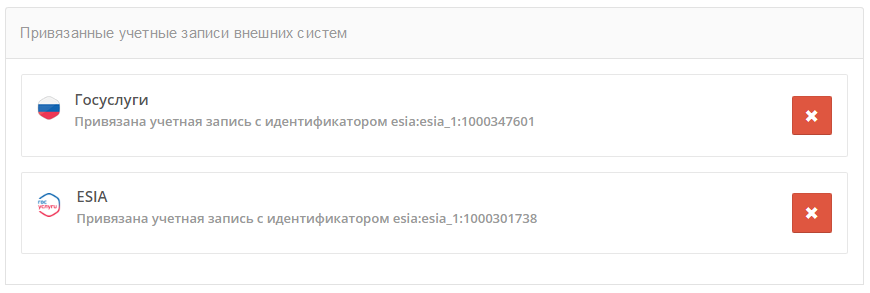

Просмотр и отвязка внешних поставщиков#

В блоке «Привязанные учетные записи внешних систем» можно посмотреть перечень аккаунтов внешних поставщиков идентификации (социальных сетей, банков, ЕСИА, Mos ID и др.), привязанных к учетной записи найденного пользователя. Каждая привязка характеризуется уникальным идентификатором, где последняя часть – это внутренний идентификатор аккаунта в соответствующем поставщике идентификации. Например, в записи esia:esia_1:1000347601 последняя часть (1000347601) – это идентификатор аккаунта в ЕСИА. При необходимости можно удалить связь с внешней учетной записью.

Привязка устройств для 2FA по разовому паролю#

Администратор может привязать к учетной записи выбранного пользователя средство для проведения двухфакторной аутентификации. Имеется возможность привязать:

генератор паролей на основе времени (TOTP);

генератор паролей на основе секрета (HOTP).

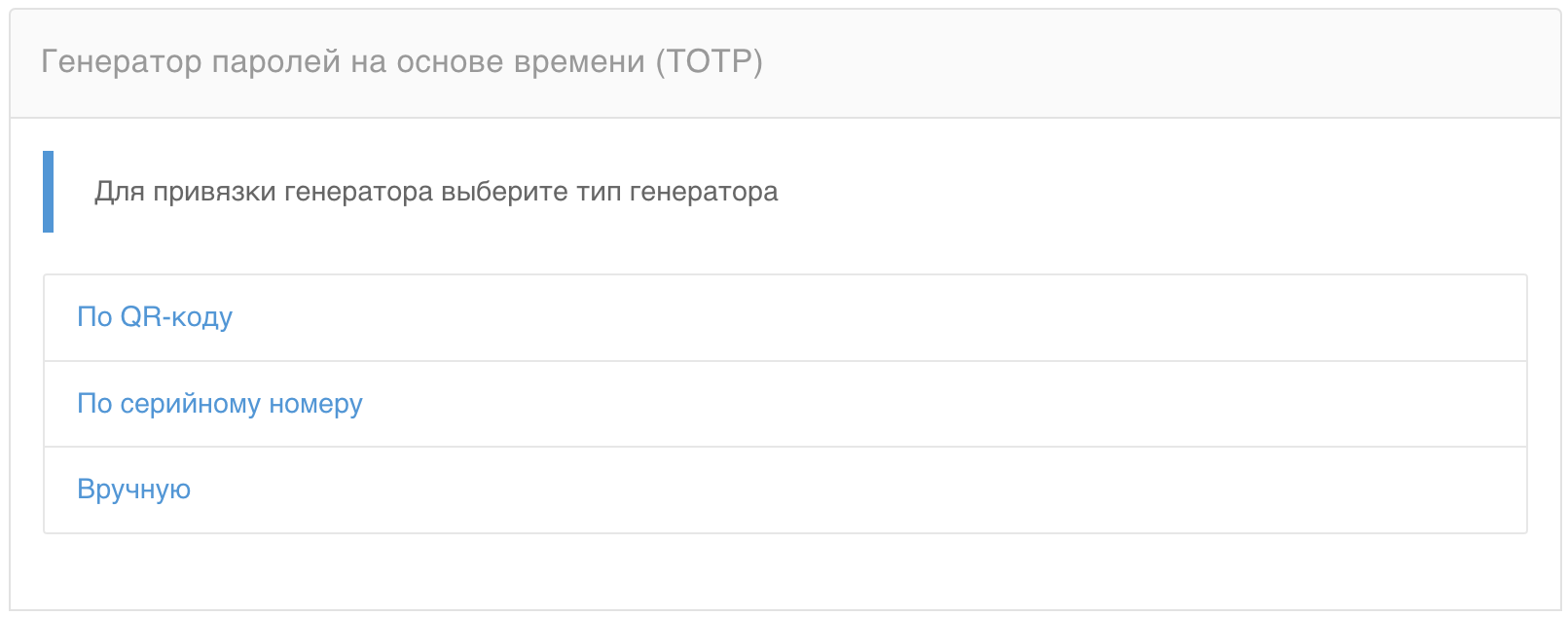

Для привязки генератора необходимо выбрать тип привязки генератора:

по QR-коду;

по серийному номеру;

вручную.

Привязка по QR-коду.

В случае привязки

генератора паролей на основе временипо QR-коду необходимо ввести название генератора (по желанию). Далее необходимо отсканировать QR-код в мобильном приложении. В качестве приложения можно использовать наиболее известные приложения для выработки TOTP-кодов: Twilio Authy, FreeOTP Authenticator, Microsoft Authenticator, Яндекс.Ключ. В приложении также возможно ввести вручную секрет, закодированный в кодировке Base32.В случае привязки

генератора на основе секретанеобходимо использовать генератор разовых кодов и отсканировать QR-код. В приложении также возможно ввести вручную секрет, закодированный в кодировке Base32.

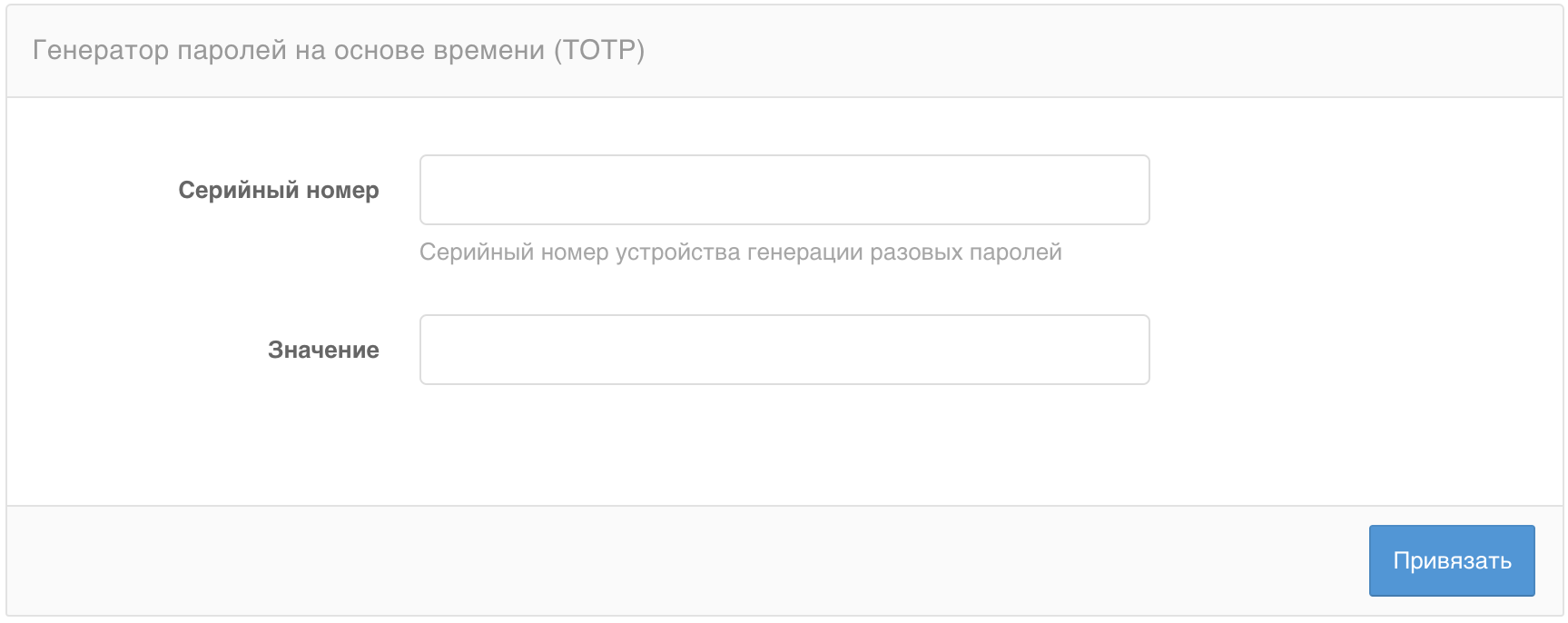

Привязка по серийному номеру.

В случае привязки

генератора паролей на основе временипо серийному номеру необходимо ввести серийный номер устройства генерации разовых паролей и текущий разовый код подтверждения.

В случае привязки

генератора на основе секретанеобходимо ввести серийный номер устройства генерации разовых паролей и текущие коды подтверждения. В качестве устройства можно использовать любой аппаратный брелок, совместимый со стандартом RFC4226 «HOTP: An HMAC-Based One-Time Password Algorithm».Привязка вручную.

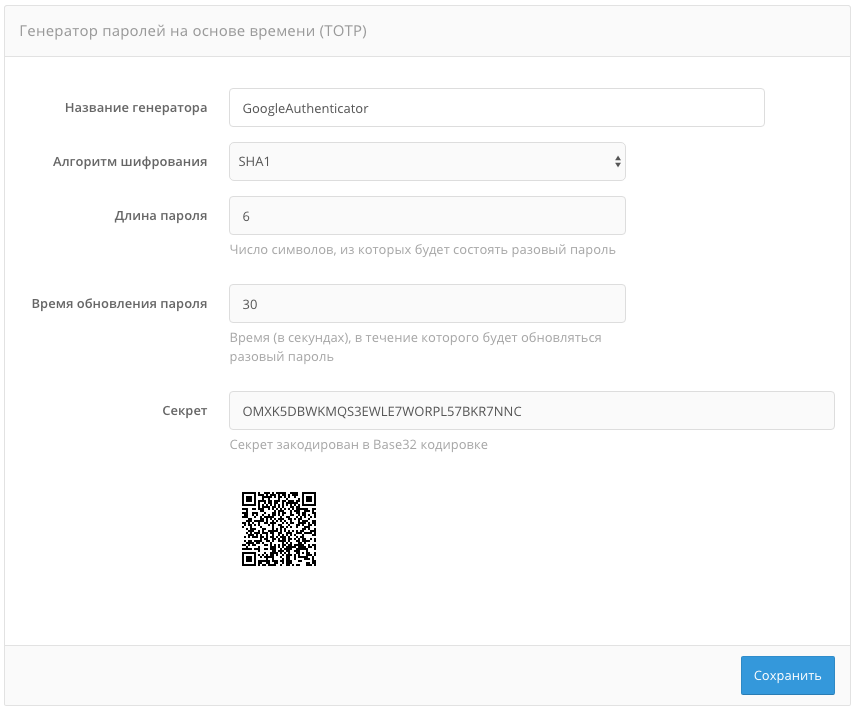

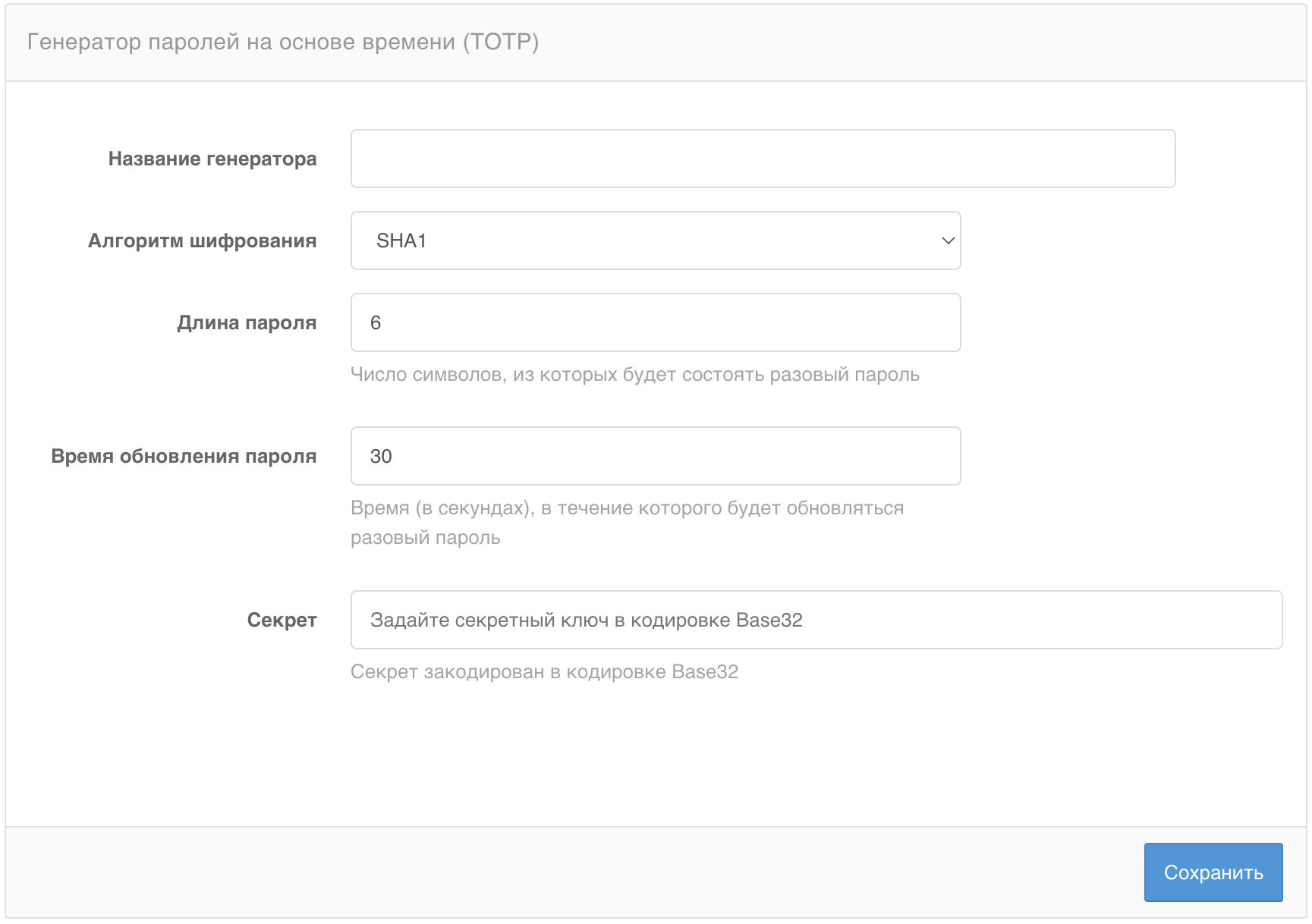

В случае привязки

генератора паролей на основе временивручную необходимо заполнить следующие обязательные поля:ввести

Название генератора;выбрать

Алгоритм шифрования;ввести

Длину пароля(число символов, из которых будет состоять разовый пароль);ввести

Время обновления пароля(время в секундах, в течение которого будет обновляться разовый пароль);заполнить поле

Секрет(cекрет закодирован в кодировке Base32).

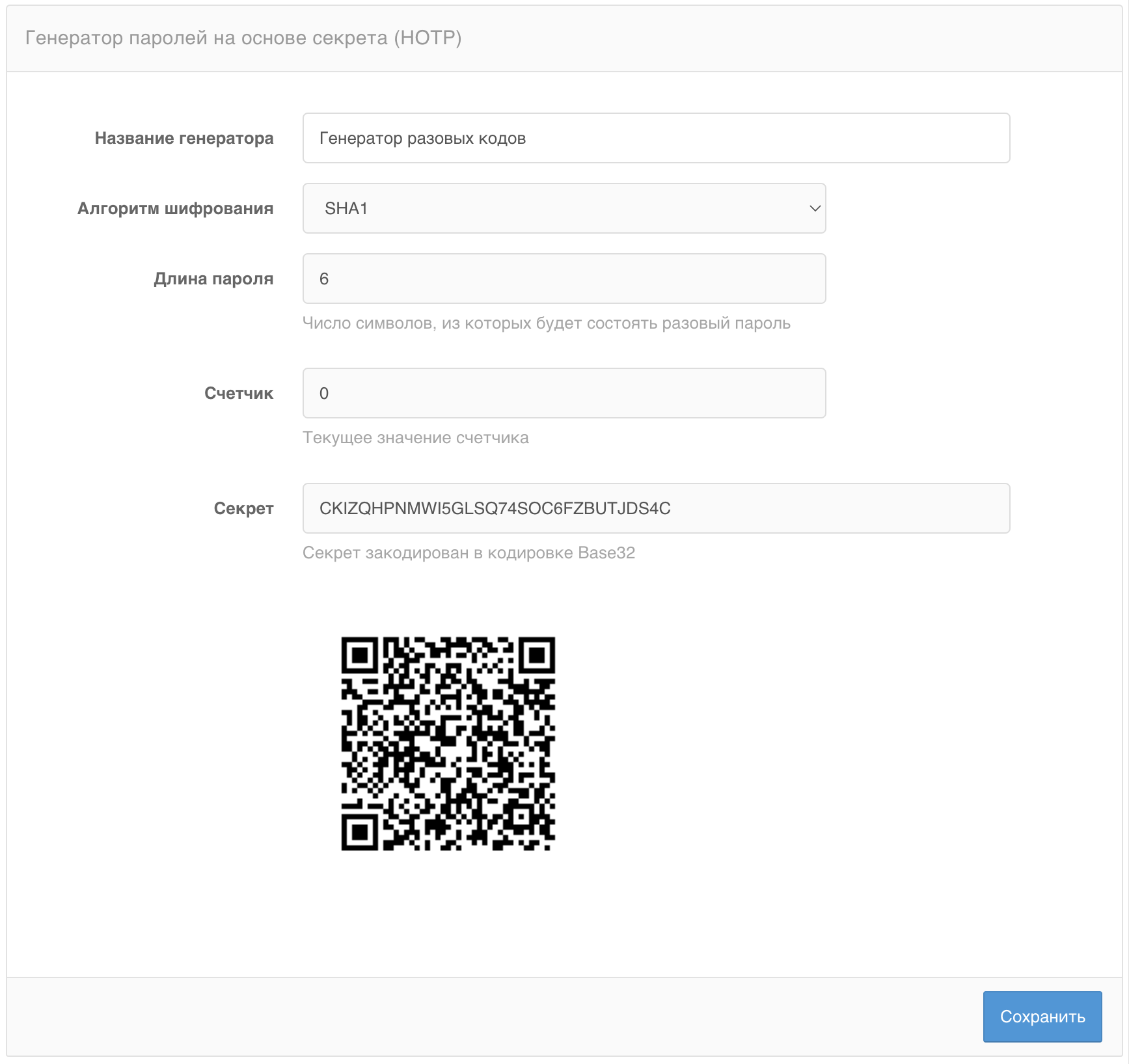

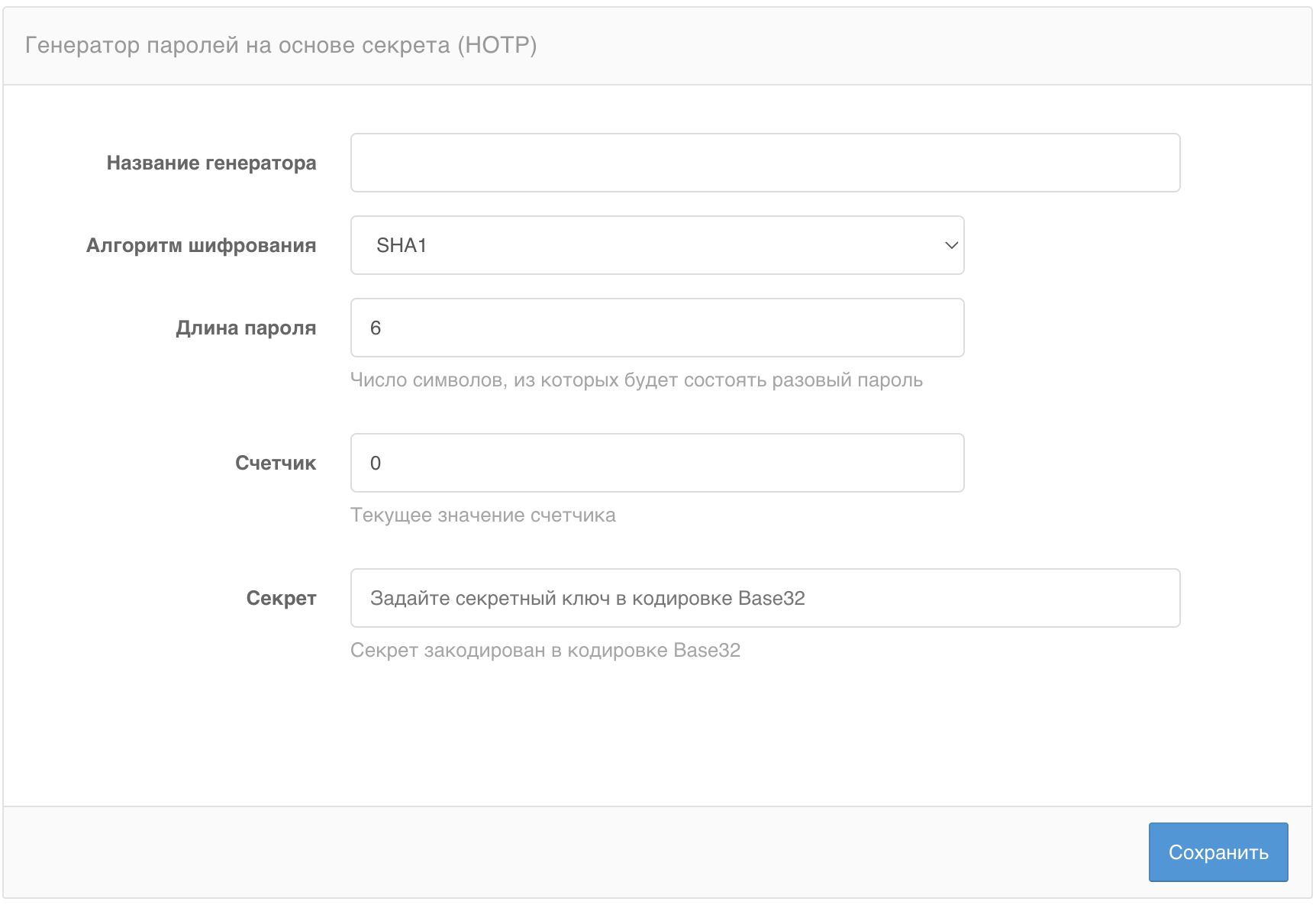

В случае привязки

генератора паролей на основе секретавручную необходимо заполнить следующие обязательные поля:ввести

Название генератора;выбрать

Алгоритм шифрования;ввести

Длину пароля(число символов, из которых будет состоять разовый пароль);заполнить поле

Счетчик(текущее значение счетчика);заполнить поле

Секрет(cекрет закодирован в кодировке Base32).

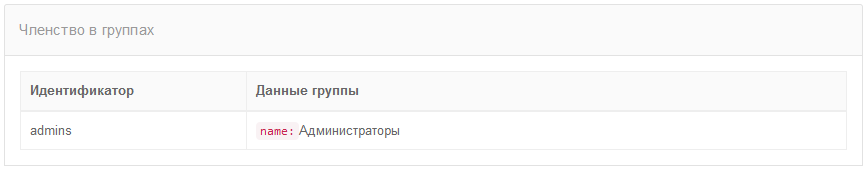

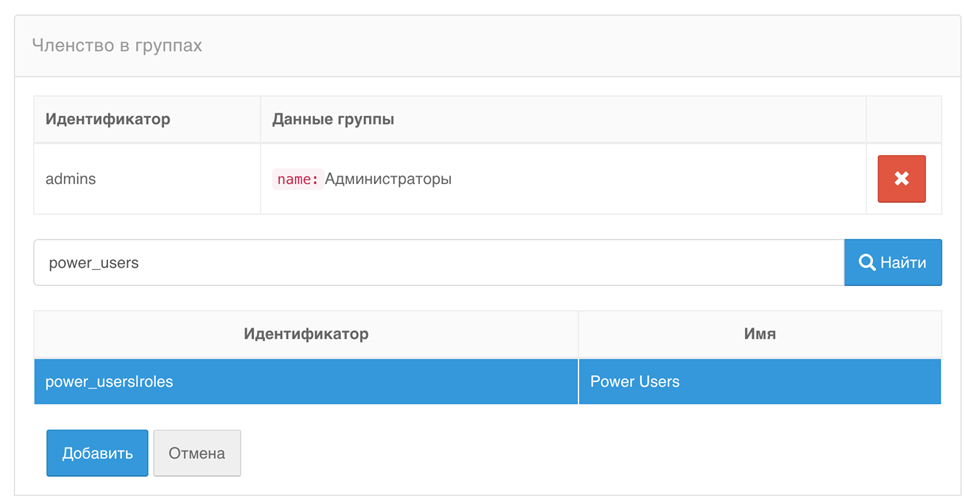

Управление членством в группах#

Если пользователь включен в группы, то эта информация будет отображена в блоке «Членство в группах». По каждой группе будет отображены следующие данные:

идентификатор группы;

значения атрибутов группы.

Можно исключить пользователя из группы с помощью кнопки удаления или добавить пользователя в другую группу с помощью ссылки «Добавить в группу». Для добавления пользователя в группу нужно будет ввести значение атрибута, идентифицирующего группу, нажать кнопку «Найти», выбрать подходящую группу из списка найденных, и нажать кнопку «Добавить».

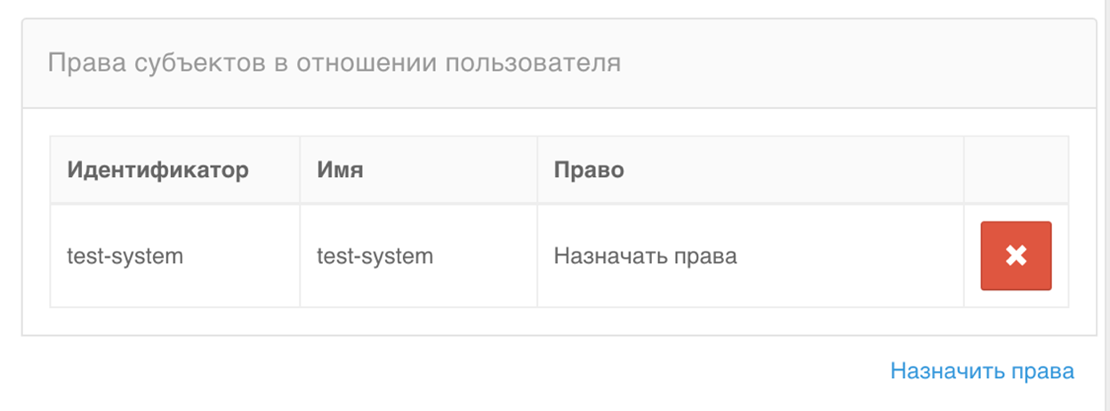

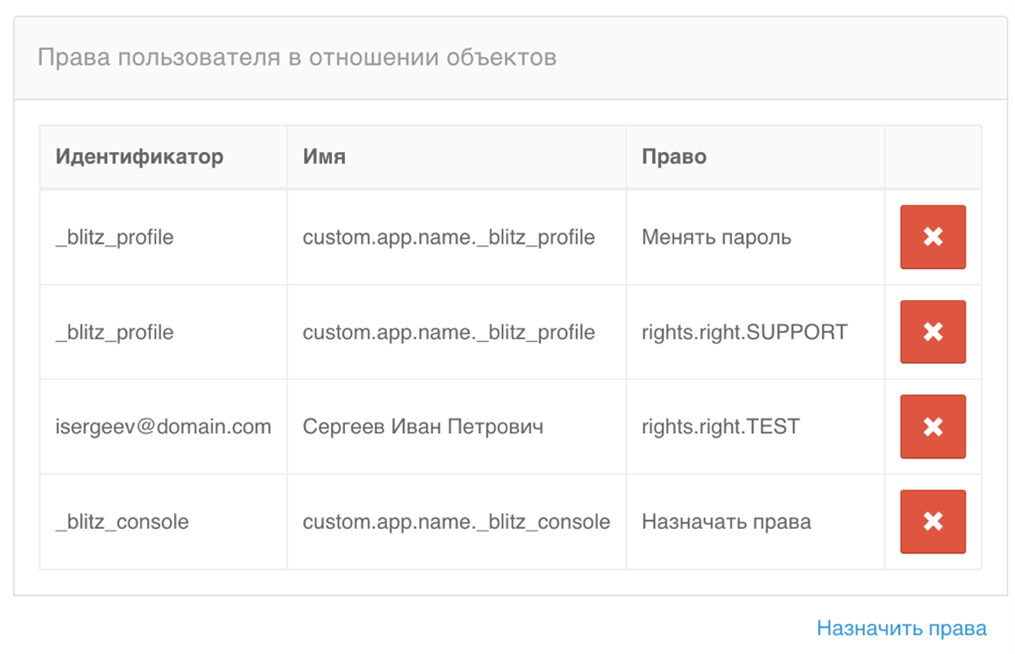

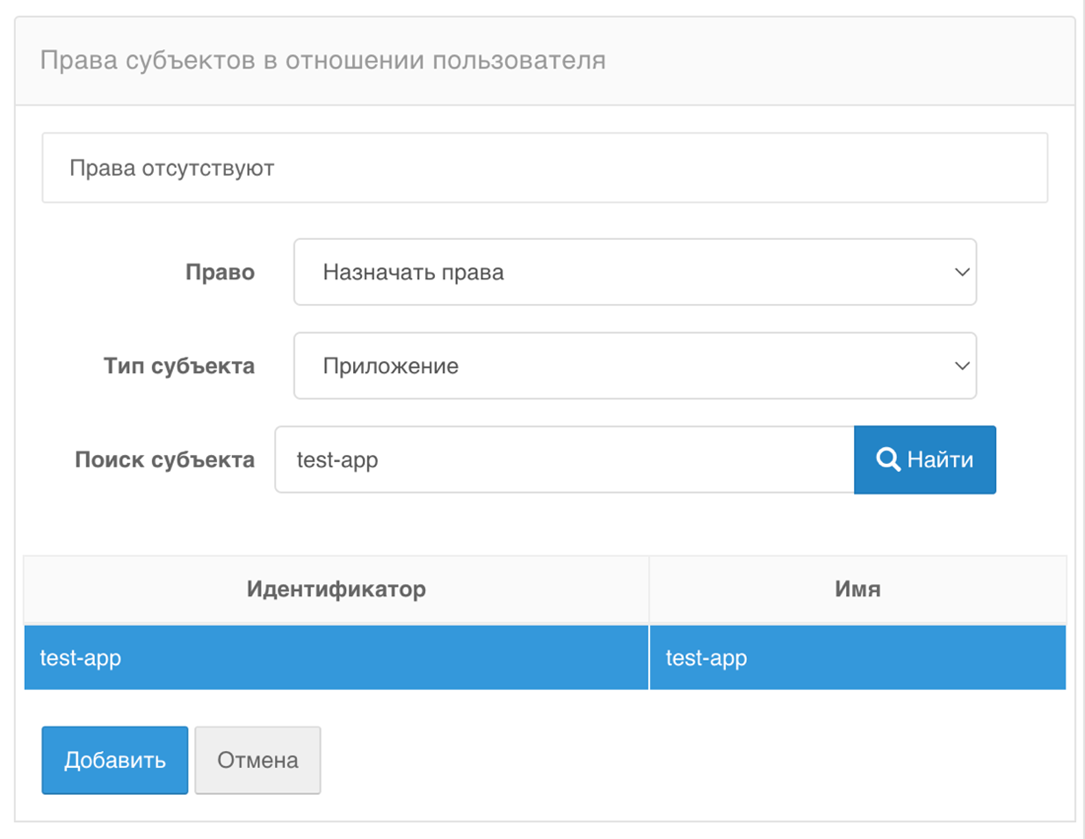

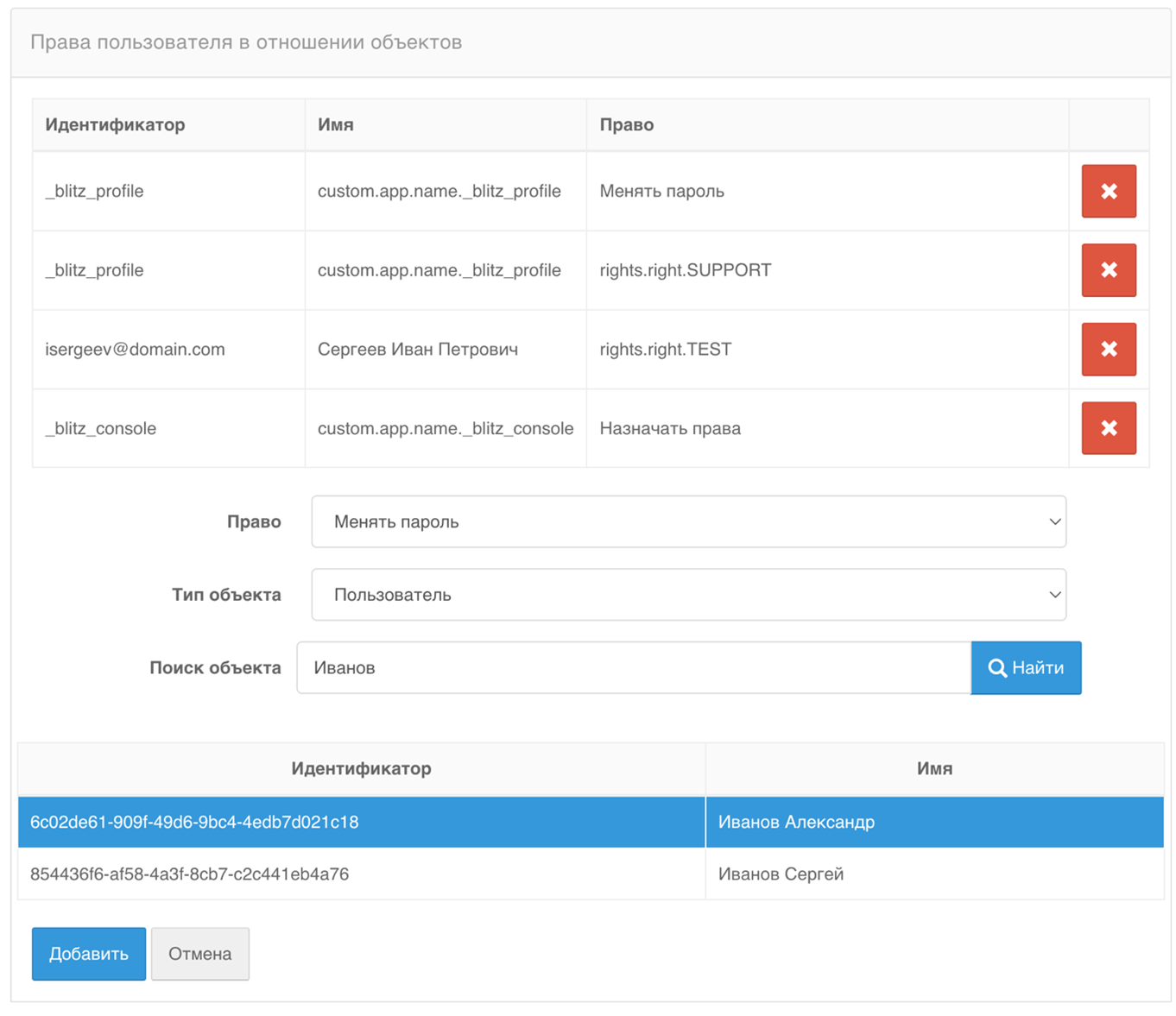

Просмотр, назначение и отзыв прав#

Если в отношении пользователя есть права со стороны приложений или других учетных записей, то это будет отображено в блоке «Права в отношении пользователя». Если пользователь имеет права в отношении объектов, например, других учетных записей, то это будет отображено в блоке «Права пользователя в отношении объектов».

Каждое право характеризуется следующими параметрами:

идентификатор объекта;

имя;

право.

Отозвать право доступа можно с помощью кнопки удаления рядом с правом доступа. Назначить право доступа можно с помощью ссылки «Назначить права». При этом надо будет выбрать назначаемое право доступа из списка, тип субъекта (пользователь или приложение) или объекта (пользователь, группа или приложение), найти и выбрать субъекта/объекта.

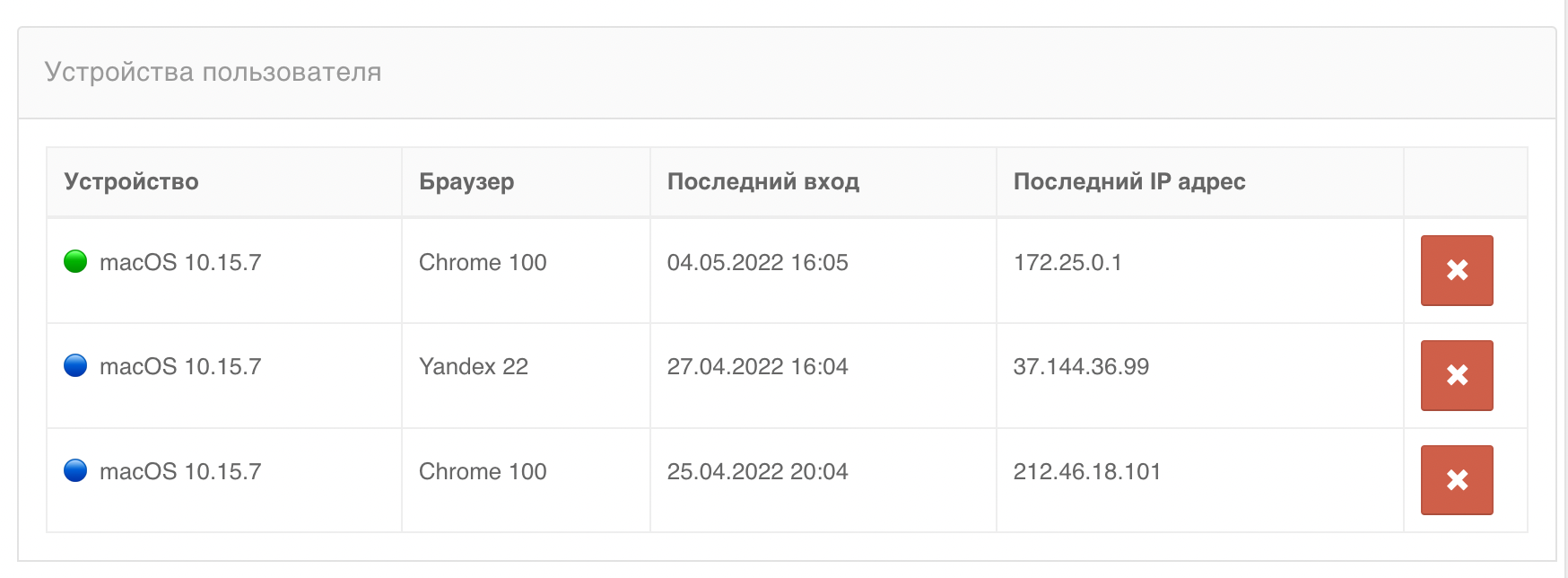

Запомненные устройства и браузеры#

Администратор имеет возможность просмотреть устройства и браузеры, с которых пользователь осуществлял вход с использованием своей учетной записи. Описание устройств включает:

признак того, запомнена ли на устройстве сессия входа и является ли устройство доверенным. Признак кодируется с помощью цвета:

серый – на устройстве не запомнена сессия входа и устройство не является доверенным;

желтый – на устройстве на запомнена сессия входа, но устройство является доверенным;

синий – на устройстве запомнена сессия входа, но устройство не является доверенным;

зеленый – на устройстве запомнена сессия входа и устройств является доверенным.

имя и версия операционной системы устройства, определенные на основе

UserAgent;имя и версия браузера, определенные на основе

UserAgent;дата и время последнего входа с данного устройства и браузера;

IP-адрес пользователя, который был определен при последнем входе с данного устройства и браузера.

Ключи безопасности#

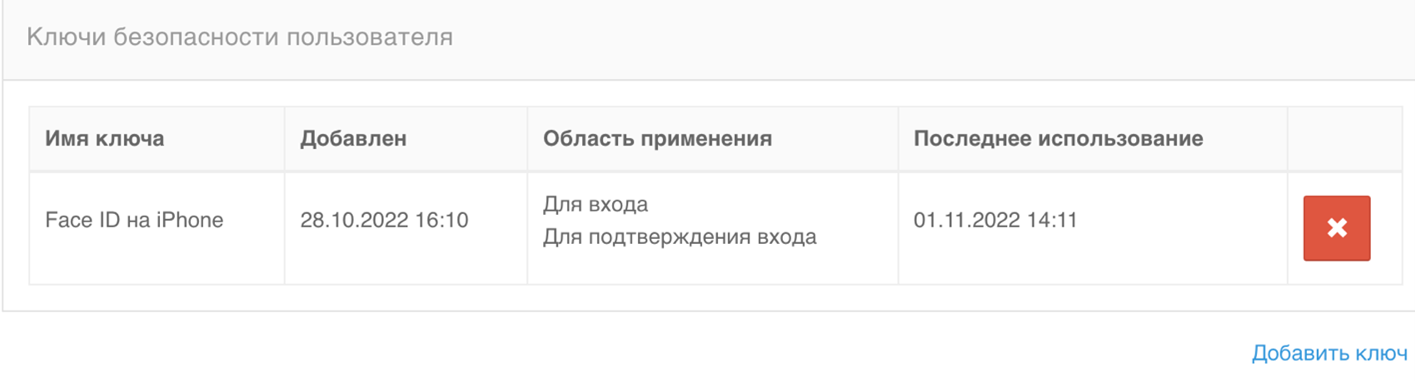

Администратор имеет возможность просмотреть перечень ключей безопасности (Passkey, WebAuthn, FIDO2, U2F), зарегистрированных для учетной записи пользователя. Для каждого ключа безопасности указаны:

имя ключа;

дата и время регистрации ключа;

область применения (для Passkey и FIDO2 – для входа и для подтверждения входа; для U2F – только для подтверждения входа);

дата и время последнего использования ключа.

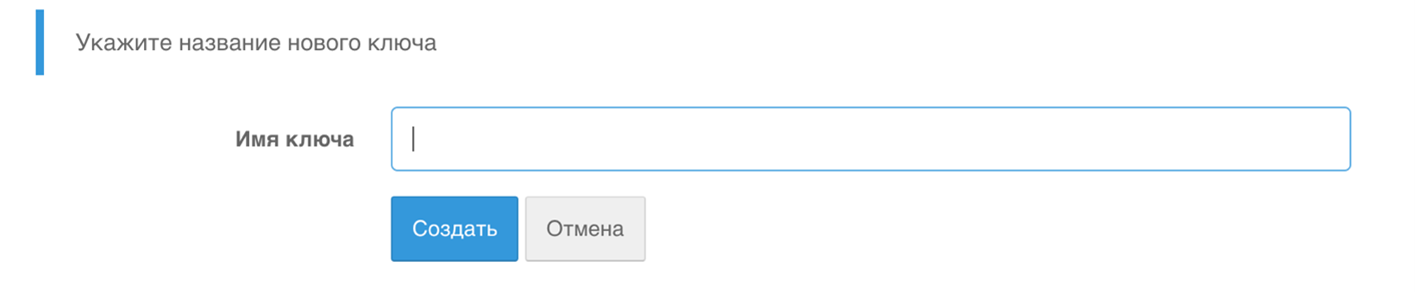

Администратор может зарегистрировать новый ключ безопасности с помощью ссылки «Добавить ключ». В обычном сценарии использования ключи безопасности себе добавляет сам пользователь в момент входа (онбординг) или через личный кабинет.

Возможность добавления ключа администратором может быть полезна в следующих сценариях:

Администратор лично выдает пользователям аппаратный FIDO2/U2F ключ и привязывает его к учетной записи. Для доступа к приложениям компании используется двухфакторная аутентификация.

Администратору в целях технической поддержки нужна возможность войти под учетной записью пользователя. Сброс от учетной записи пароля доставит пользователю неудобства – вместо этого можно зарегистрировать ключ безопасности и использовать его для входа. Все действия по регистрации и удалению ключей безопасности регистрируются как события безопасности.

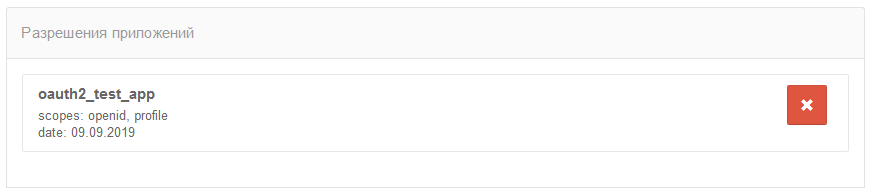

Выданные приложениям разрешения#

Администратор имеет возможность просмотреть перечень разрешений, выданных пользователем приложениям.

Каждое разрешение описывается:

идентификатор приложения;

перечень разрешений (

scope);дата выдачи разрешений.